看完这个,还不会DVMA,请你吃瓜

学习渗透测试,特别是 Web 渗透,最头疼的无疑就是寻找靶机环境,通常是不同的漏洞需要找不同的靶机源码,而不同的源码通常 Web 架构又不一样,所以要找到一套能够练习所有 Web 渗透技巧的靶机环境,经常需要搭建 N 个 Web站点,无疑大大提高了学习的入门门槛。

DVMA简介

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web 应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。

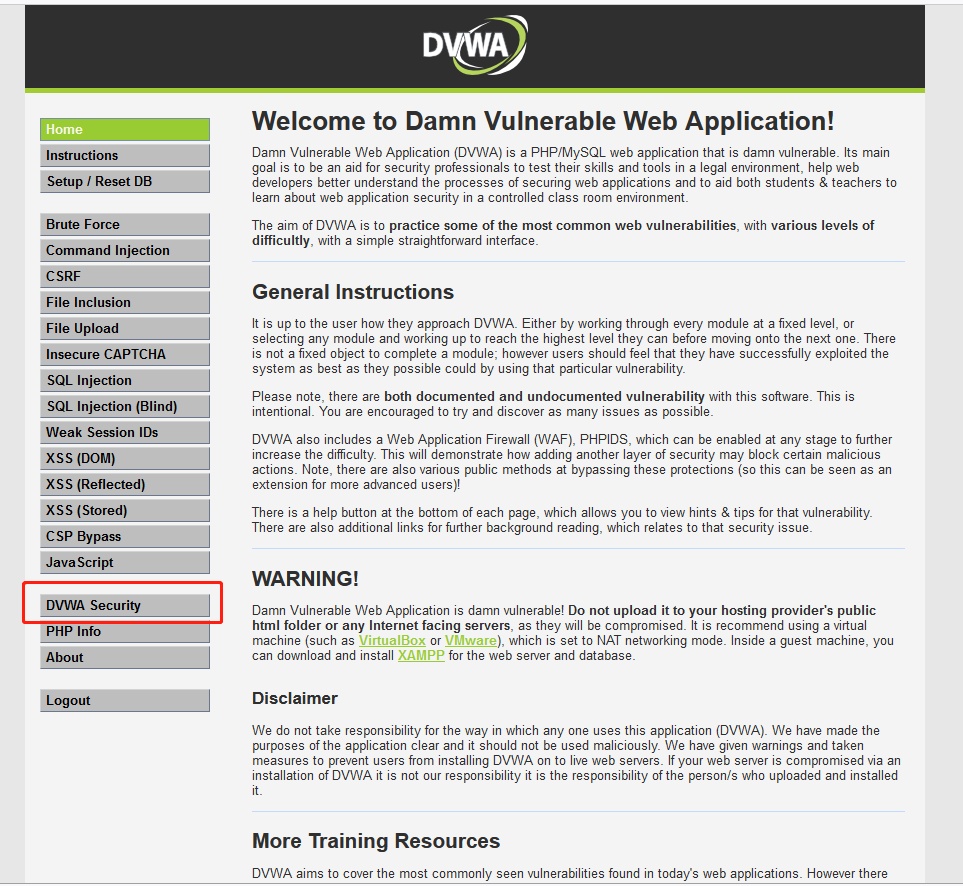

DVWA 一共包含了十个攻击模块,分别是:Brute Force(暴力破解)、Command Injection(命令行注入)、CSRF(跨站请求伪造)、File Inclusion(文件包含)、File Upload(文件上传)、Insecure CAPTCHA (不安全的验证码)、SQL Injection(SQL注入)、SQL Injection(Blind)(SQL盲注)、XSS(Reflected)(反射型跨站脚本)、XSS(Stored)(存储型跨站脚本)。包含了 OWASP TOP10 的所有攻击漏洞的练习环境,一站式解决所有 Web 渗透的学习环境。

另外,DVWA 还可以手动调整靶机源码的安全级别,分别为 Low,Medium,High,Impossible,级别越高,安全防护越严格,渗透难度越大。一般 Low级别基本没有做防护或者只是最简单的防护,很容易就能够渗透成功;而 Medium 会使用到一些非常粗糙的防护,需要使用者懂得如何去绕过防护措施;High级别的防护则会大大提高防护级别,一般 High级别的防护需要经验非常丰富才能成功渗透;最后 Impossible 基本是不可能渗透成功的,所以 Impossible的源码一般可以被参考作为生产环境 Web 防护的最佳手段 。

DVWA 安装

安装 phpstudy

下载 phpstudy 最新版(根据操作系统选择 32 位或者 64 位),下载地址:

下载之后,就是傻瓜式下一步下一步。特别注意路径中不能包含有中文字符。安装好以后启动 Apache, 默认端口 80。

浏览器输入http://localhost/即可访问, 看到"站点创建成功", 即代表 Apache 安装启动成功,那么运PHP环境就已经准备好了。

下载并解压DVMA

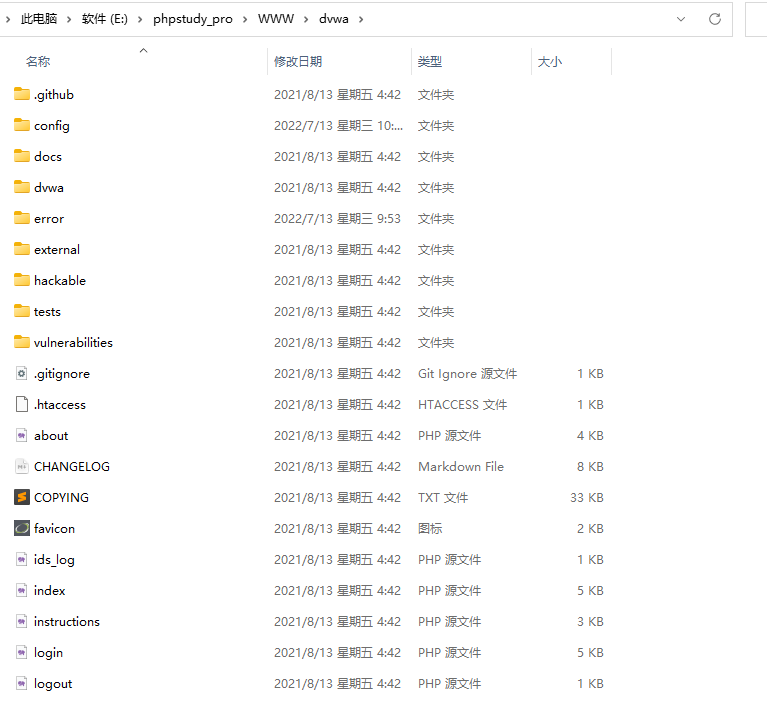

把下载解压后的代码放在 PHPStudy 的 WWW 路径下。如下图:

注意:把 DVWA 文件夹放在 WWW 下面,不能再嵌套文件夹,也不能直接把代码文件放在 WWW 目录下

添加网站

打开 phpstudy,添加网站。这一步除了填写域名,其他的都不用改。域名跟上一步的文件夹名字一致,会自动填充根目录。

部署成功以后 Apache 会自动重启,访问地址:http://localhost/dvwa 或者:http://dvwa/

初始化数据库

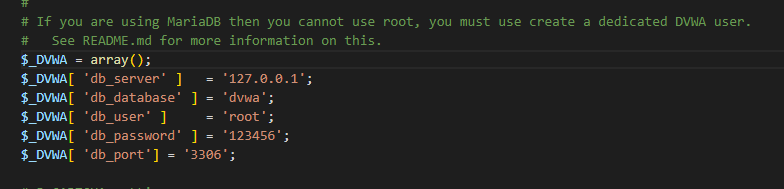

修改配置文件:WWW\DVWA\config\config.inc.php

如果没有这个文件,把 config.inc.php.dist 复制一份,改名为config.inc.php

修改 IP、库名(默认 dvwa 不用改)、用户名、密码、端口

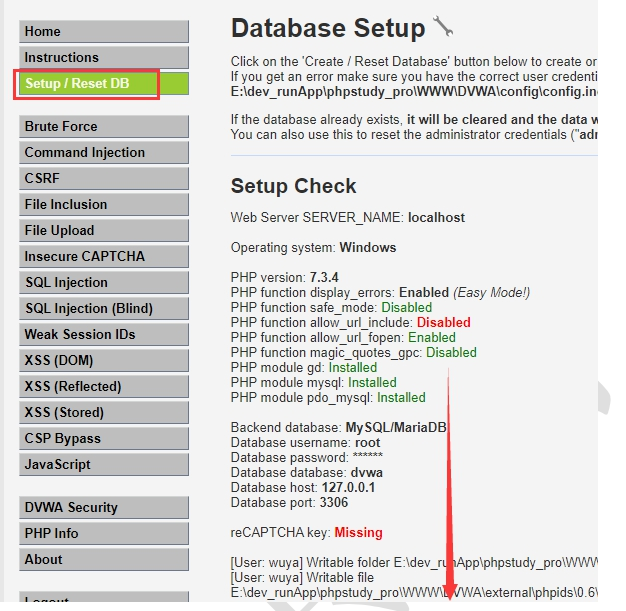

打开首页http://localhost/dvwa

点击最下方的 Create /Reset Database 初始化数据库

登录

初始化以后可以登录,http://localhost/dvwa

默认用户名和密码是 admin / passoword

设置安全级别

在左下方 Security 菜单设置安全级别,不同安全级别的生效代码不一样,选择以后 submit

写在最后

创作不易,如果觉得内容对你有所帮助,麻烦给个小爱心支持一下,你的支持是我坚持创作的最大动力!如果有错误或者其他问题欢迎在评论去留言。更多内容可以关注我的个人公众号"攻城狮成长日记"。

本文来自博客园,作者:didiplus,转载请注明原文链接:https://www.cnblogs.com/alanlin/p/16502330.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号