详解iptables

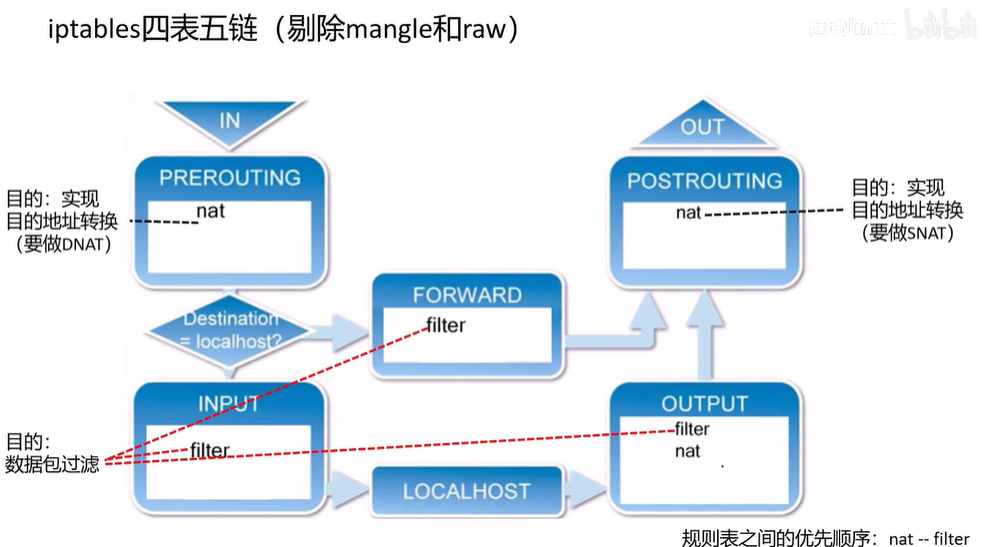

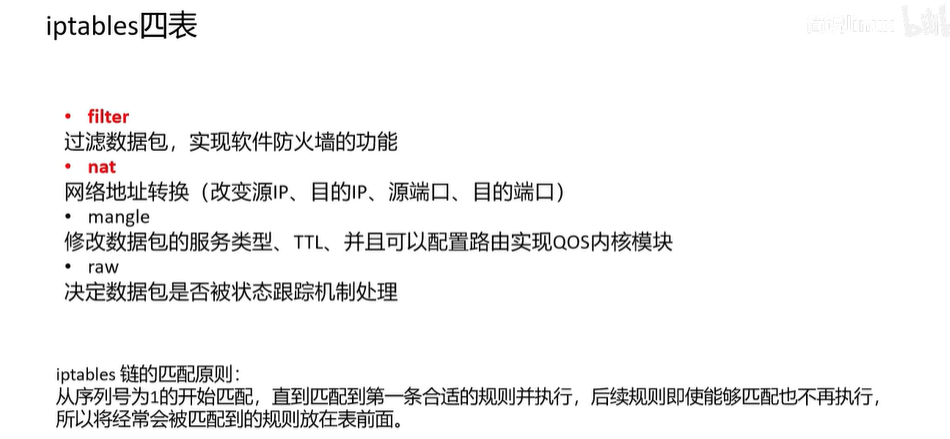

iptables 4表5链

1、5链

2、4表

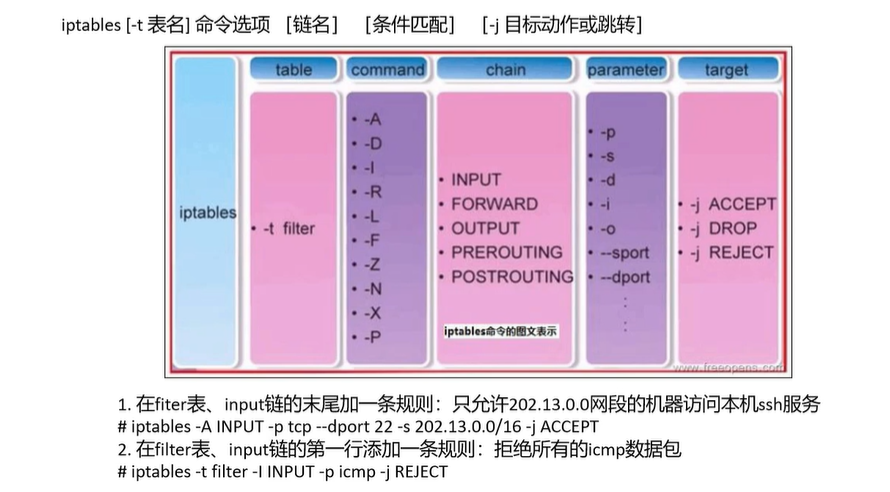

iptables 用法

示例

1、只允许172.16.0.0网段的机器访问本机的443端口

#-A 是加到末尾,这种情况万一前面的规则拒绝了,这个规则就不生效

#iptables -A input -p tcp -s 172.16.0.0/24 -dport 443 -j ACCEPT

#-I 是加到最前面,这种就会生效

#iptables -I input -p tcp -s 172.16.0.0/24 -dport 443 -j ACCEPT

2、DROP和REJECT有什么区别

DROP动作只是简单的直接丢弃数据,并不反馈任何回应。需要Client等待超时,Client容易发现自己被防火墙所阻挡

过滤策略为 DROP,会不断重试发送 SYN 直到超时,占用了带宽资源

REJECT动作会返回一个拒绝(终止)数据包(TCP FIN或UDP-ICMP-PORT-UNREACHABLE),明确的拒绝对方的连接动作。

过滤策略为 reject with tcp_reset,发出 SYN 包,收到 reset

过滤策略为 reject with icmp-port-unreachable 的,发两次就停止

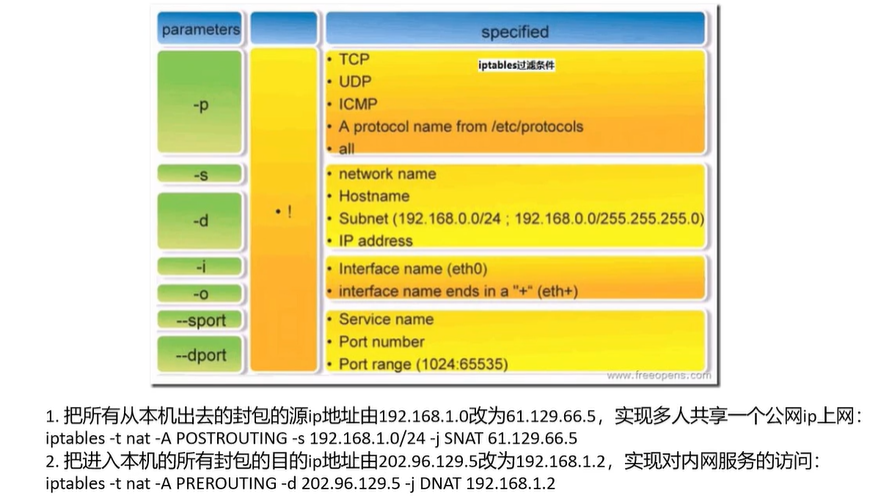

3、SNAT,将本机出去的地址172.16.10.2 转换成61.129.66.5

#iptables -t nat -A POSTROUTING -s 172.16.10.2 -j SNAT 61.129.66.5

4、将公网地址DNAT到内部地址

#iptables -t nat -A PREROUTING -d 202.96.129.5 -j DNAT 192.168.0.1