bugku 这么多数据包

看到之后有点懵逼

然后下载

下载之后发现是一个pacp后缀的流量数据包

然后用wireshark

然后只想到了 http过滤

然后发现不对

然后参考其他人的博客

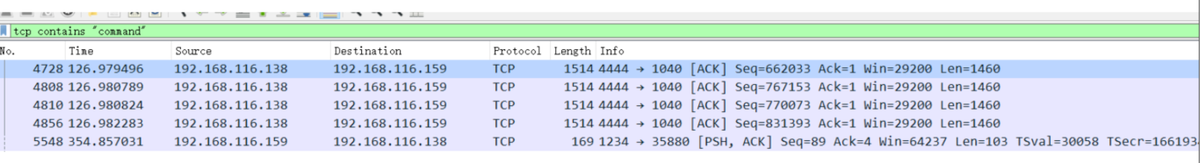

经大佬提示, 一般 getshell 流的 TCP 的

报文中很可能包含 command 这个字段, 我们可以通过< 协议 contains “内

容” >来查找 getshell 流

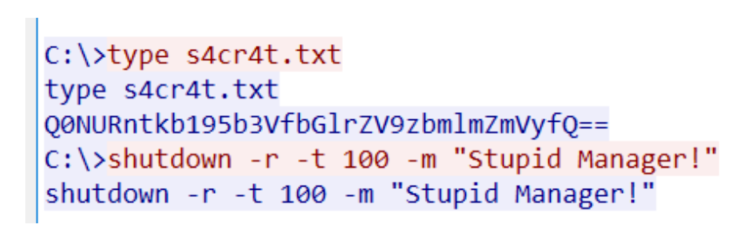

通过追踪 tcp 流, 我们可以看到一段 base64 字符串

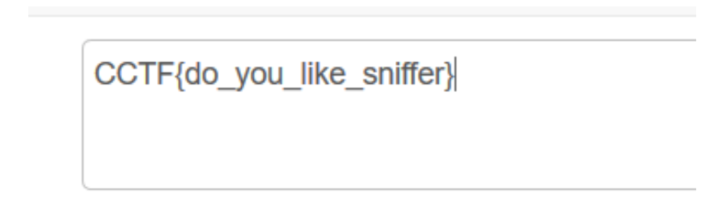

base64 解密, 得到 flag

总结

这题主要难在不知道怎么找 getshell 流, 需要对各种报文以及 wireshark 的使

用方法比较熟悉, 可以参考下面的博客去进行学习

https://www.cnblogs.com/dragonir/p/6219541.html

这题主要难在不知道怎么找 getshell 流, 需要对各种报文以及 wireshark 的使

用方法比较熟悉, 可以参考下面的博客去进行学习

https://www.cnblogs.com/dragonir/p/6219541.html

作者:Ro0t

链接:https://www.jianshu.com/p/3efa609cc652

来源:简书

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。