BUUCTF misc 九连环(steghide用法)

BUUCTF misc 九连环

原创_Warning_ 最后发布于2019-10-06 09:54:15 阅读数 388 收藏

展开

涉及到的知识点:

steghide的使用

题目一开始给了一张图片:

拿到winhex中去看,搜索文件尾FF D9,发现后面还有压缩包,于是丢到foremost中分离,果然分离出了一个压缩包,但是解压需要密码,我第一反应是这个图片的名字:

这……长得多像一个密码啊……

但是并不是。

然后我在winhex中手动分离了这个压缩包,(zip的文件头50 4B 03 04,结尾块标识50 4B 05 06)

发现居然没有密码了……居然是个伪加密吗……

好吧,然后解压出来了,里面有一个图片和一个压缩包,这个压缩包也是加密的,那密码大概率是从图片中来的,对着图片分析了一圈什么都没发现,binwalk,foremost也都说图片里面什么都没有……搞什么嘛

于是我又一次没有骨气地去看了wp,知道了一个神器:steghide,它也可以隐藏数据、文件到图片里,当然也可以用来提取,用法如下:(来源:https://blog.csdn.net/Blood_Seeker/article/details/81837571)

kali下安装:

apt-get install steghide

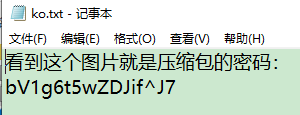

这道题没有设置密码,使用steghide需要输入密码时直接回车就好。果然用了之后,在提取出的ko.txt中发现了密码,解压后既可获得flag:

如果需要密码,则有:

Steghide爆破密码:

steghide本身不提供爆破功能,我们需要用额外的脚本来完成这个功能,简单的爆破这里提供如下shell脚本:

#bruteStegHide.sh #!/bin/bash for line in `cat $2`;do steghide extract -sf $1 -p $line > /dev/null 2>&1 if [[ $? -eq 0 ]];then echo 'password is: '$line exit fi done

用法:

# ./bruteStegHide.sh test.jpg passwd.txt

效果:

————————————————

版权声明:本文为CSDN博主「_Warning_」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/destiny1507/article/details/102211878

浙公网安备 33010602011771号

浙公网安备 33010602011771号