[RoarCTF 2019]Easy Java

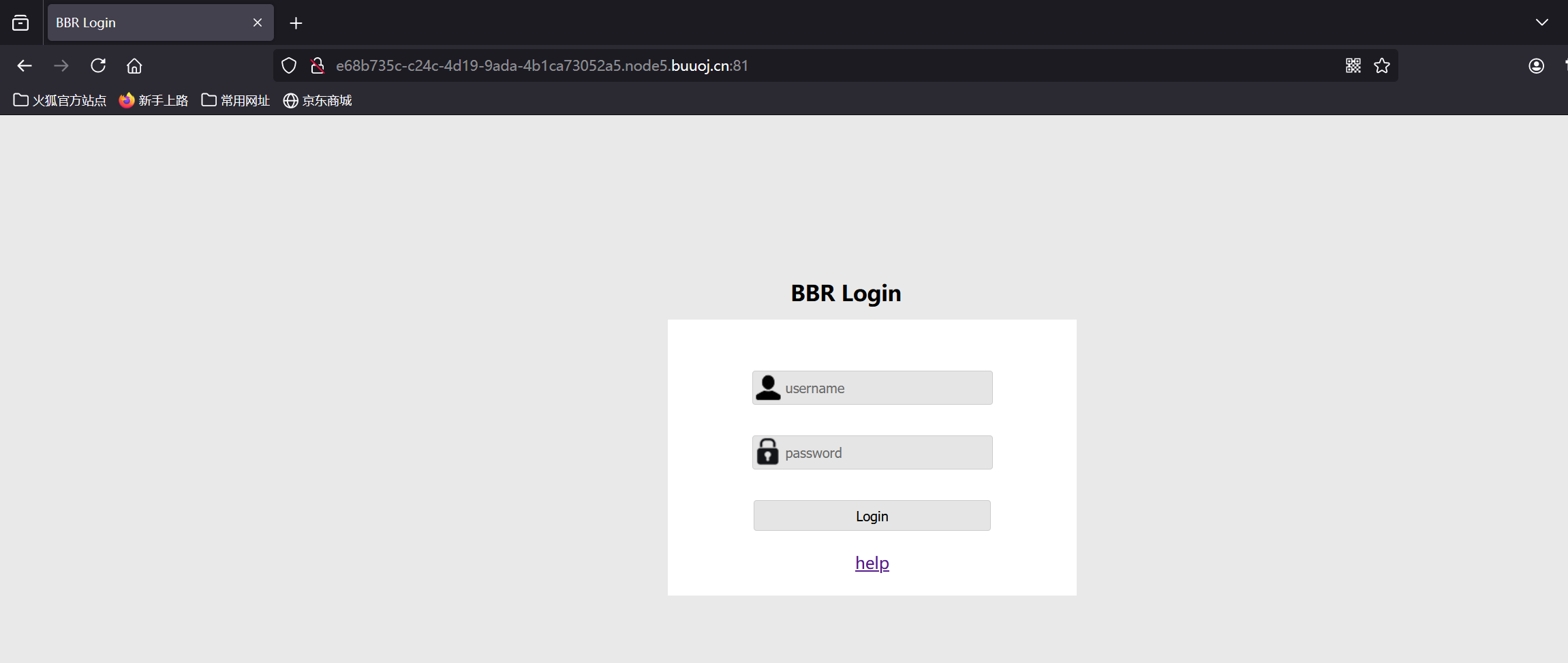

打开链接映入眼帘的是一个登录窗口

用admin'查看一下有没有注入漏洞,回显一直是wrong password这个界面

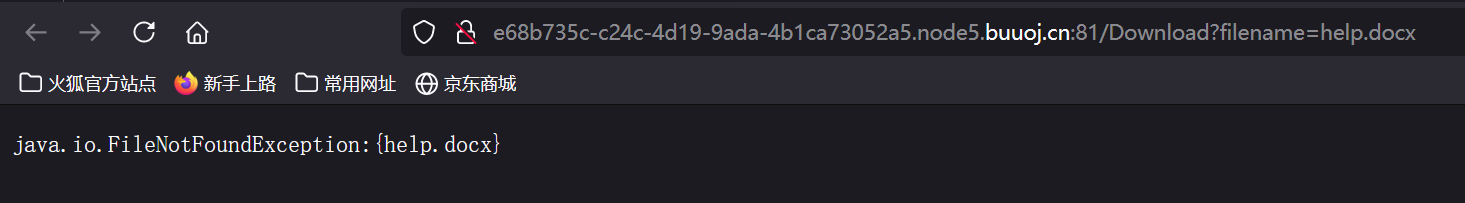

到别处找找看有没有线索,我们点击help按钮看看

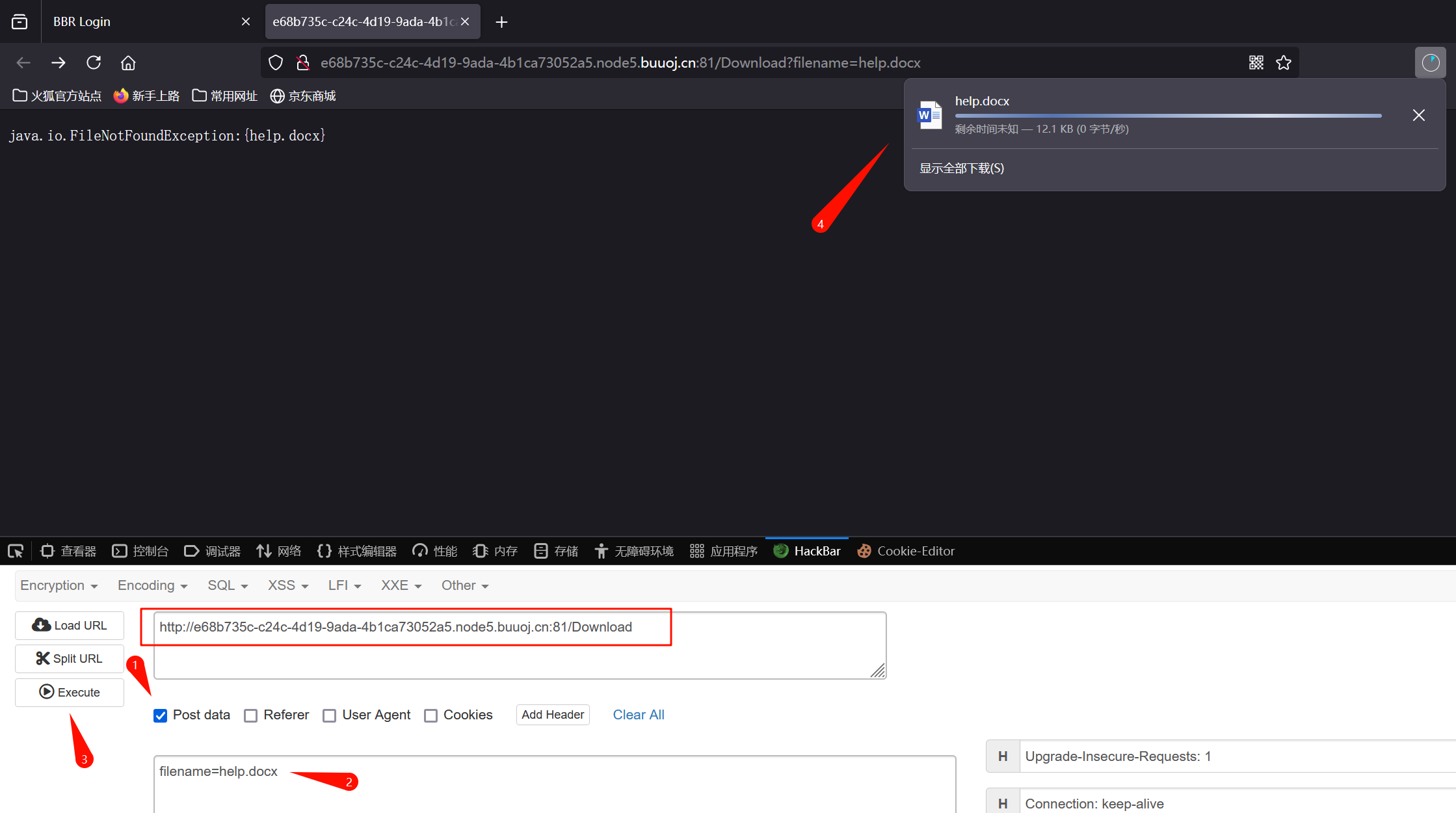

发现有一个help.docx文件未找到报错,这里是get传参,我们试试post的传参,感觉也是比较神经

下载到了一个help.docx文件,我们看看是个什么东西

他说你确定flag在这?感觉是被耍了,但是我还是找了一下有没有隐写什么的,结果是屁都没有

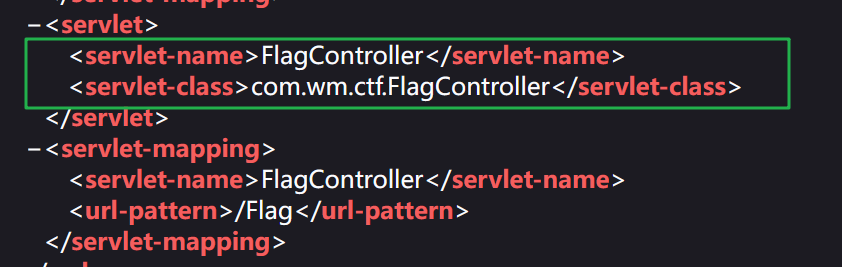

再换个思路,从题目中找找线索,java的漏洞有一个叫做WEB-INF泄露的,他下面有一个web.xml文件存放了网站的配置信息。我们下载下来看看,还是post类型传参嗷,下载完打开

看看我们找到了什么好东西,第二行对应在java目录中就是classes/com/wm/ctf/FlagController.class

同样这个路径也是WEB-INF下的路径,所以我们的payload也加上他,完整的为:WEB-INF/classes/com/wm/ctf/FlagController.class,继续post下载

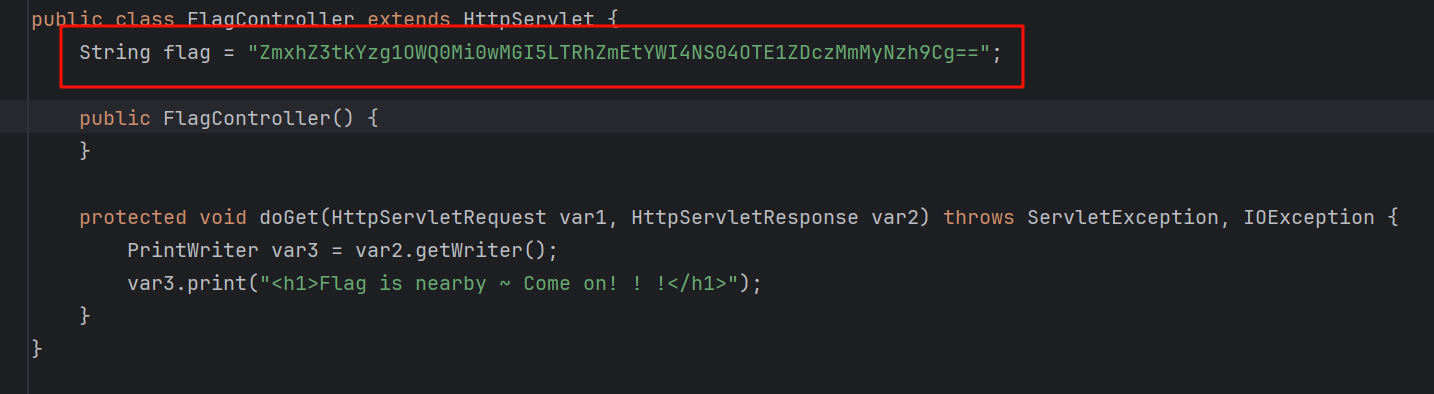

下载完成后用IDEA打开,

找到flag了,很显然这是一个base64编码,直接解密得到最后的flag

flag{dc859d42-00b9-4afa-ab85-8915d732c278}

本文作者: 一只本本,文章链接: https://www.cnblogs.com/abenben/p/18553924

欢迎志同道合的朋友一起学习,进步