EXP4

# Lab3-3

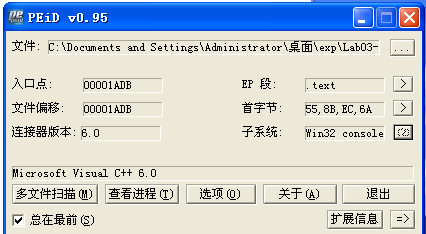

1.查壳

经过PEiD分析,Lab03-03没有加壳

2.Process Explore分析

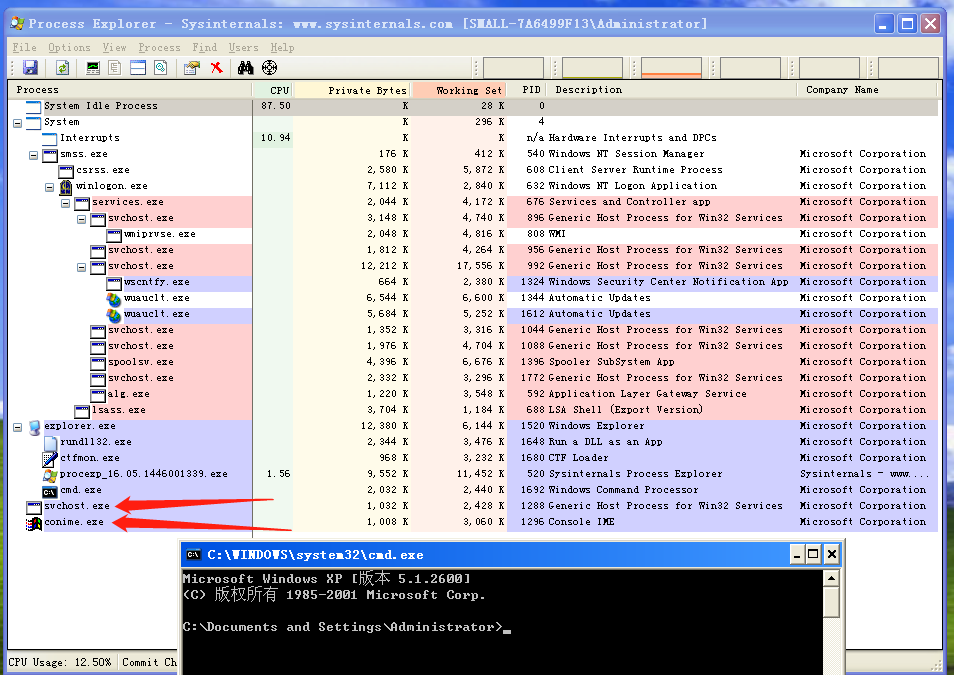

操作系统:Microsoft Windows XP [Version 5.1.2600](中文版)

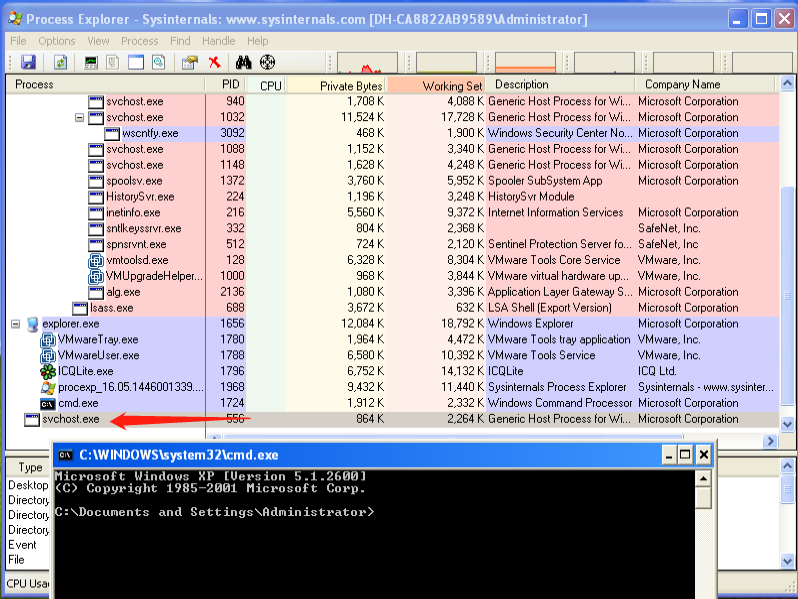

操作系统:Microsoft Windows XP [Version 5.1.2600](英文版)

中文版的操作系统对Process Explore的支持性好像不是很好,打开后会有计算机重启的现象。不同语言的操作系统打开查看运行同一个文件Lab03-03出现了截然不同的两种情况:支持中文的操作系统运行后的现象是创建了两个子进程(svchost.exe和conime.exe),支持中文的操作系统运行后的现象是仅创建了一个子进程(svchost.exe)到这里我也非常不清楚出现这种现象的原因是什么。

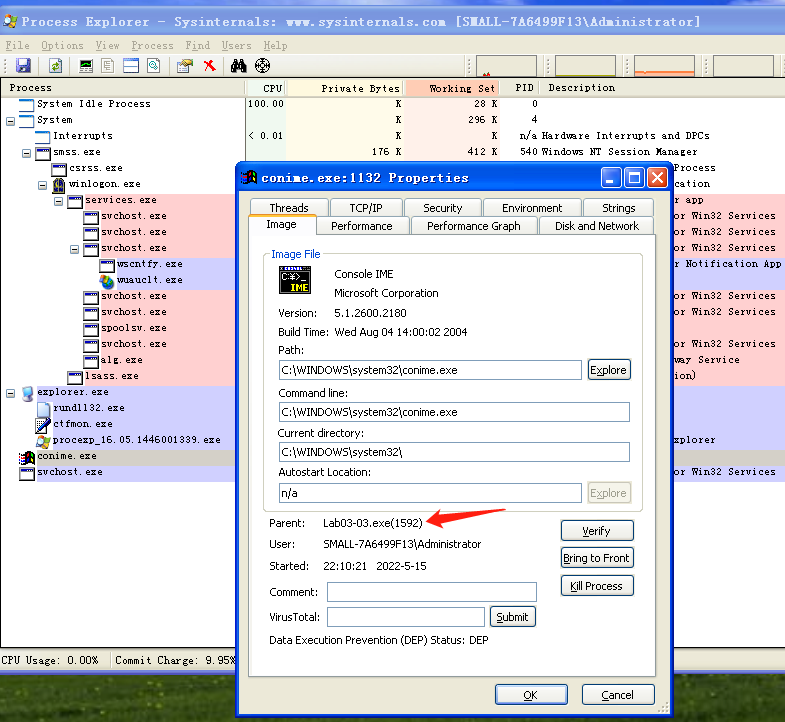

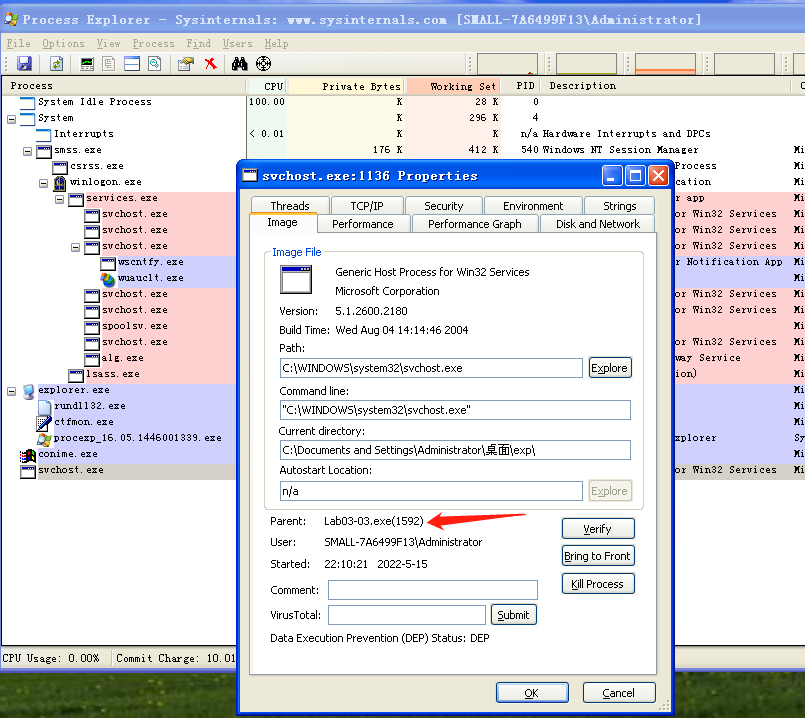

可以看到,svchost.exe和conime.exe的parent都是Lab03-03.exe

conime.exe是处理控制台输入法相关的一个程序,往往在运行cmd.exe之后会出现,就是运行cmd.exe之后用ctrl+shift切换输入法的功能,结束了该进程就无法切换了。允许用户使用标准键盘就能输入复杂的字符与符号

查看资料后我就弄清楚了出现上面两种不同现象的原因:在中文操作系统中内置了多种输入法可供用户切换,切换输入法时需要conime.exe配合。但是英文操作系统中没有多种输入法可供用户切换,所以系统内就没有conime.exe

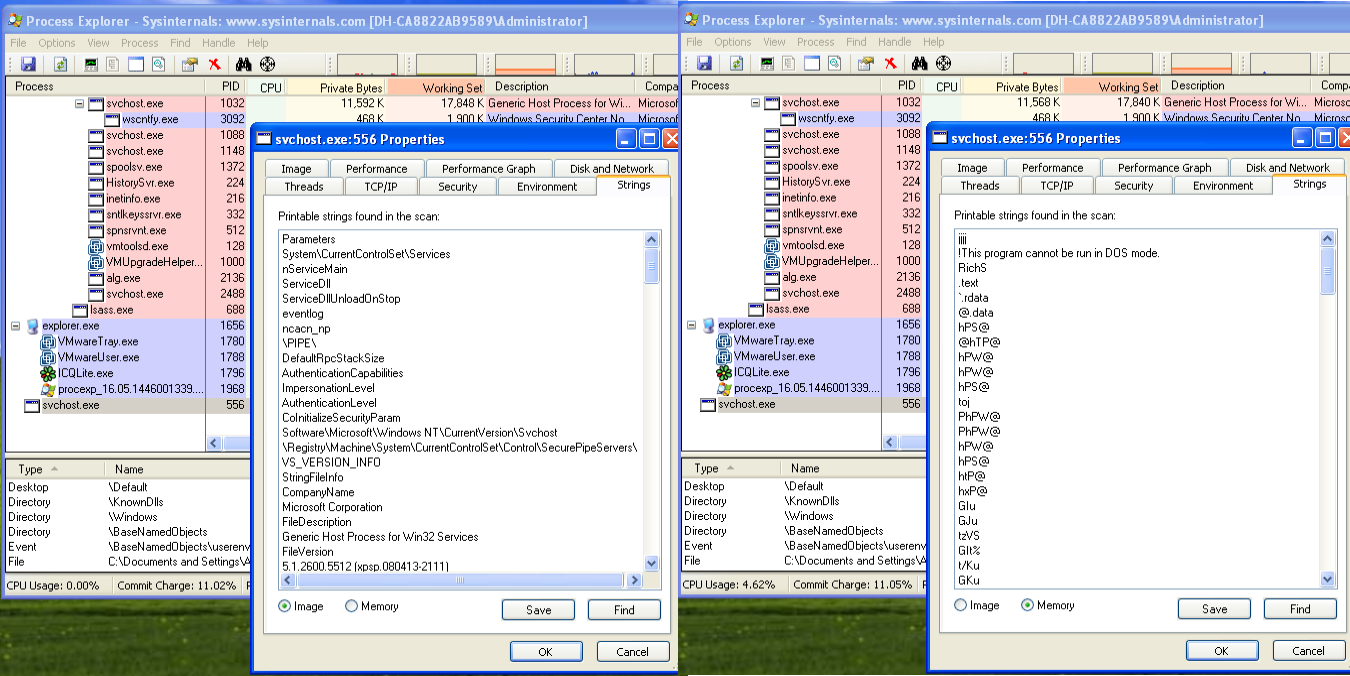

中文操作系统

英文操作系统

Generic Host Process for Win32 Services即SVCHOST的全称,就是win32服务通用主机进程的意思,可以把它看作是一个“服务加载器”,用于将DLL 动态链接库形式的系统文件解析成系统服务。

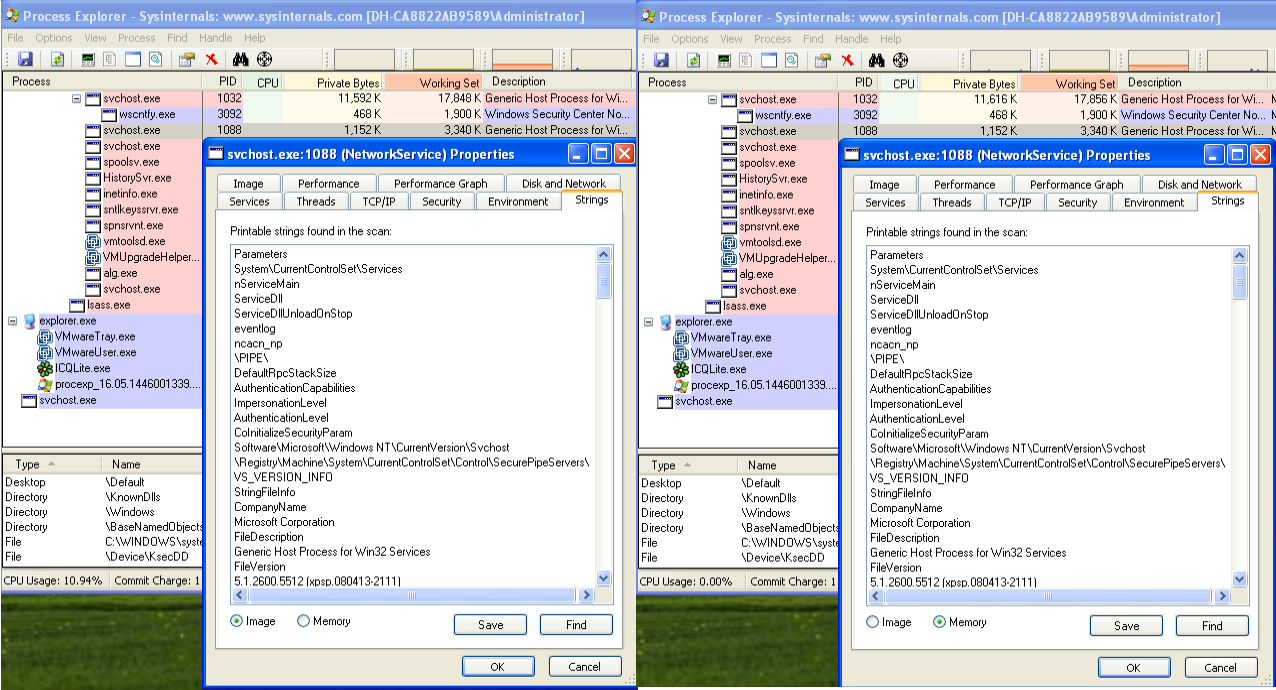

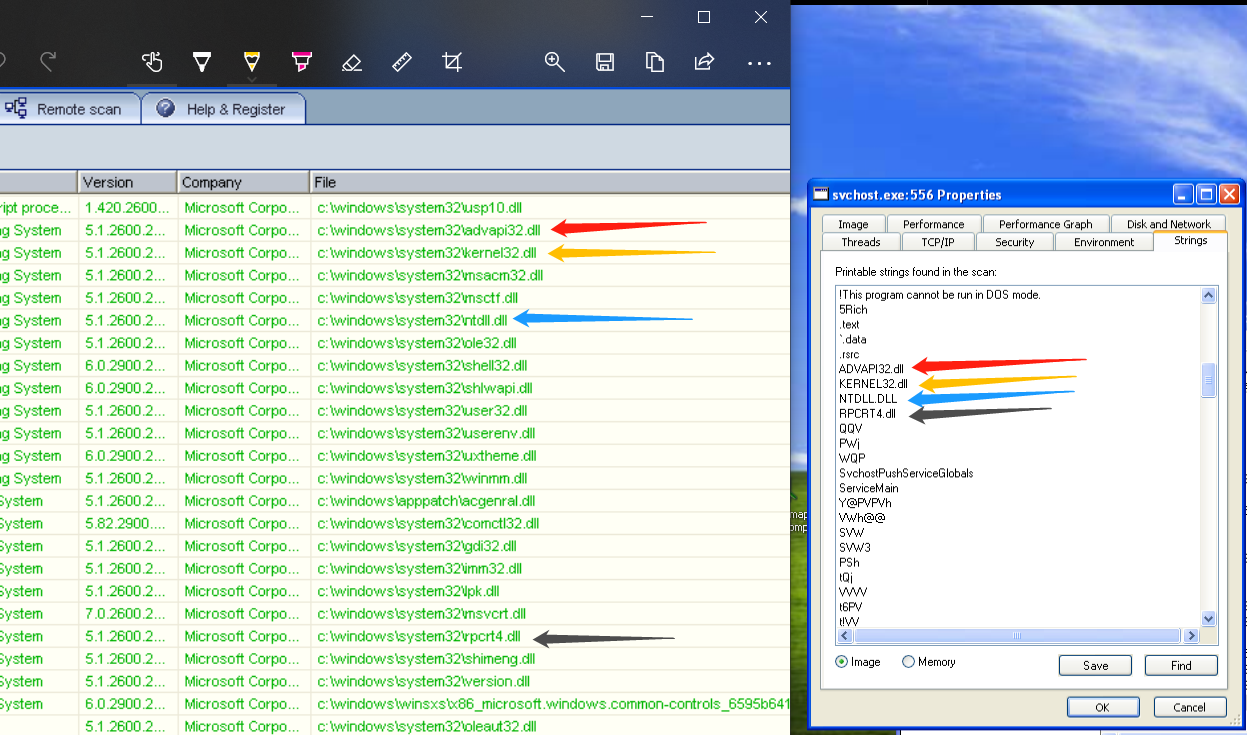

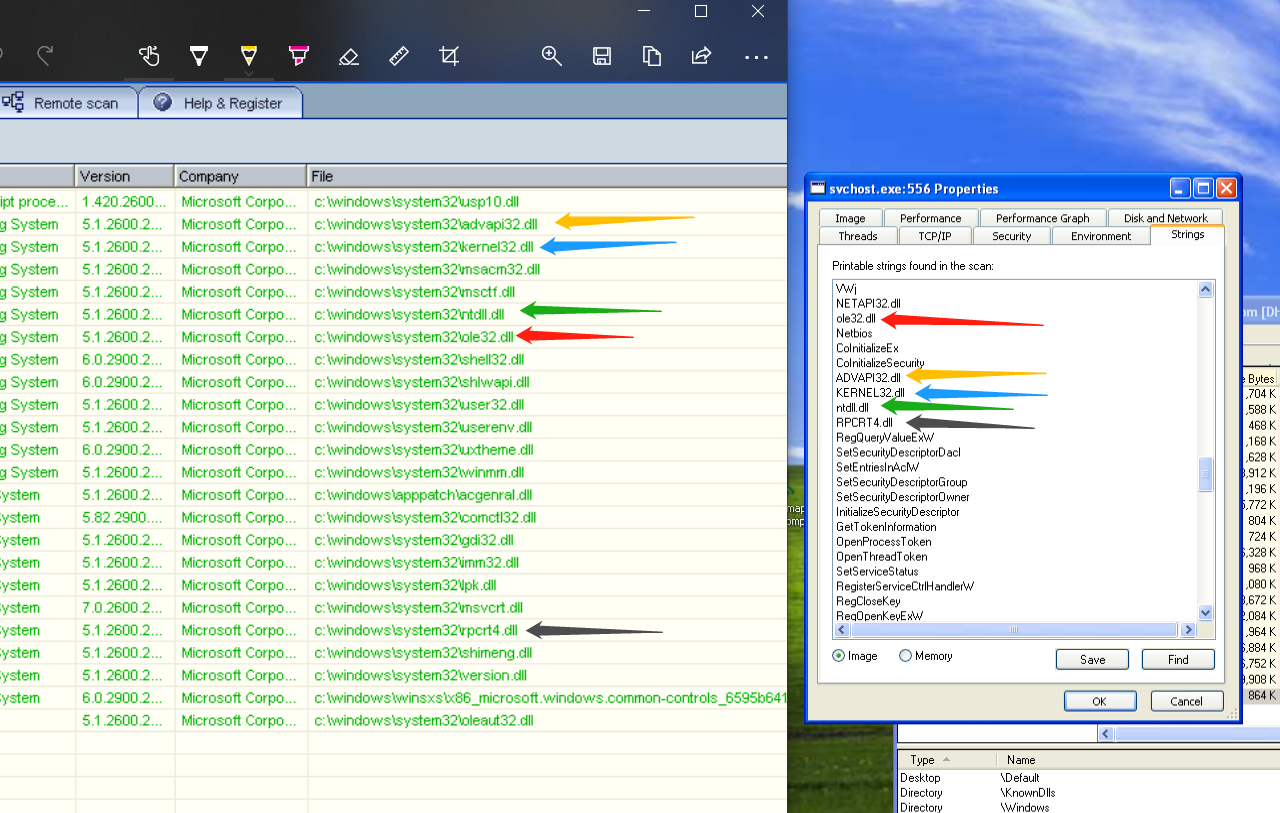

进入到属性页面中,还能通过选择strings标签看到可执行文件的字符串列表,和其他进程产生的子进程相比,运行Lab03-03之后产生的子进程svchost.exe在选中“Image”和“Memory”进行两者内容对比可以发现有不同。

PID为1088的svchost.exe。选中“Image”和“Memory”进行两者内容对比发现两者相同

PID为556的svchost.exe。选中“Image”和“Memory”进行两者内容对比发现两者不相同

在做实验与其他同学进行讨论的过程中,其他同学告诉我:磁盘映像的字符串列表和内存映像的字符串列表不一样,说明运行了Lab03-03后对内存中的svchost.exe做出了修改。我也心存疑惑:能不能查看到修改后的svchost.exe,经过一番尝试过后无果。

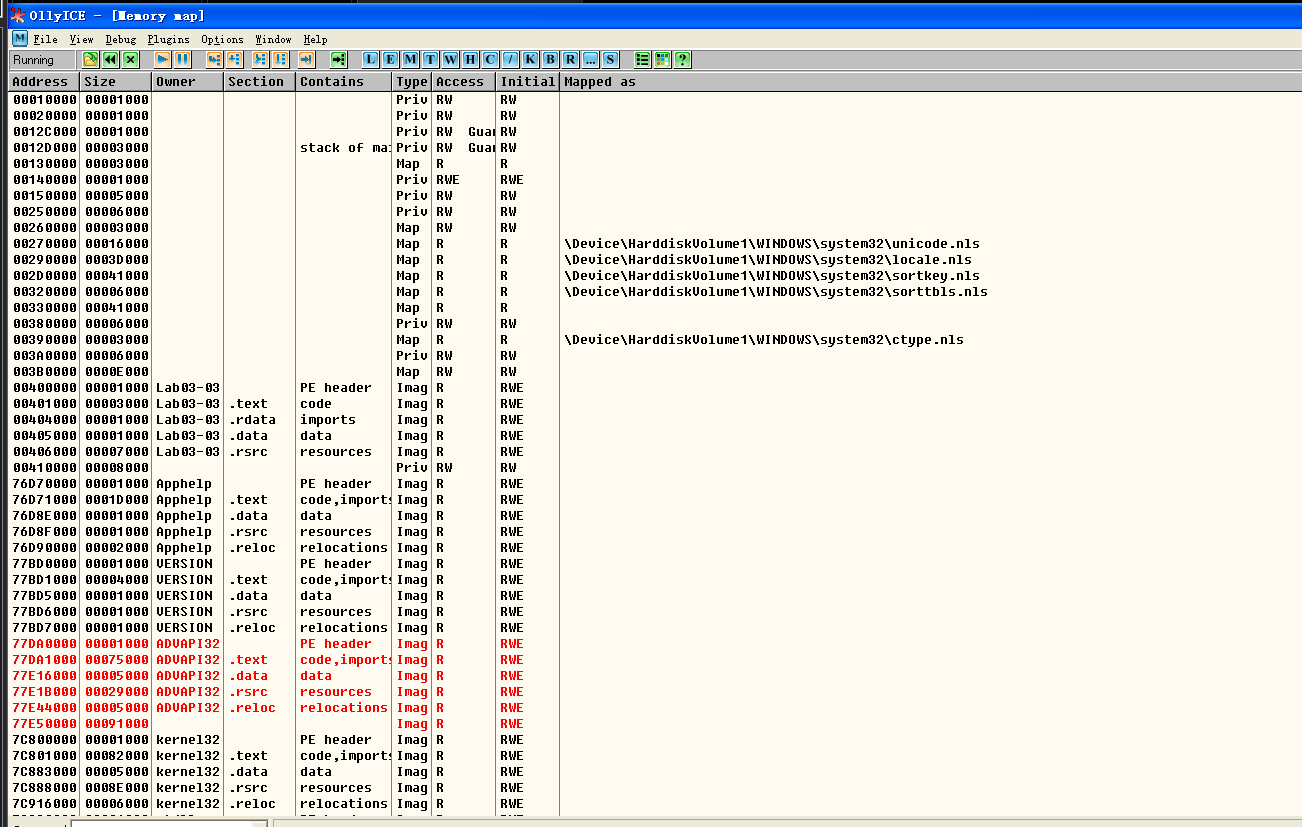

OD中运行Lab03-03查看内存情况,红色位置为有修改的部分,可以看出有修改的部分Owner是ADVAPI32,ADVAPI32在下面的步骤有提到,是运行Lab03-03后有变动的地方。更多关于svchost.exe在内存中的信息就没有获取到了

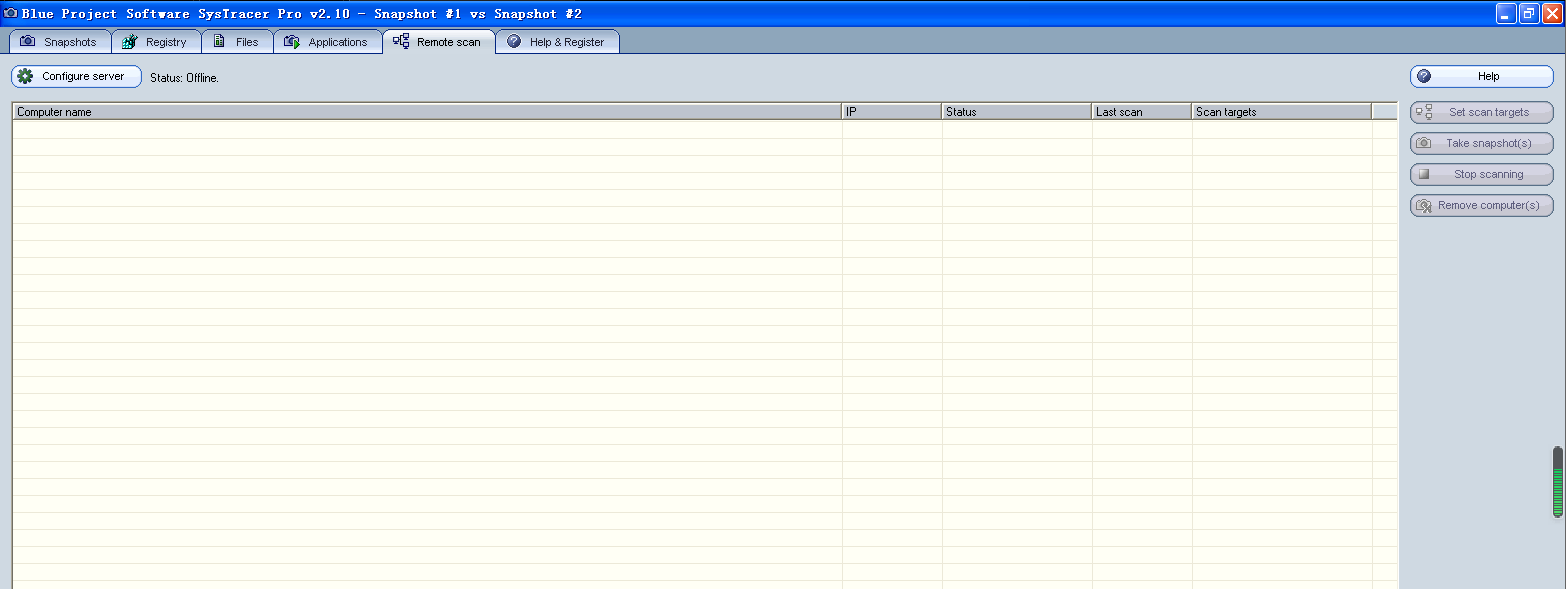

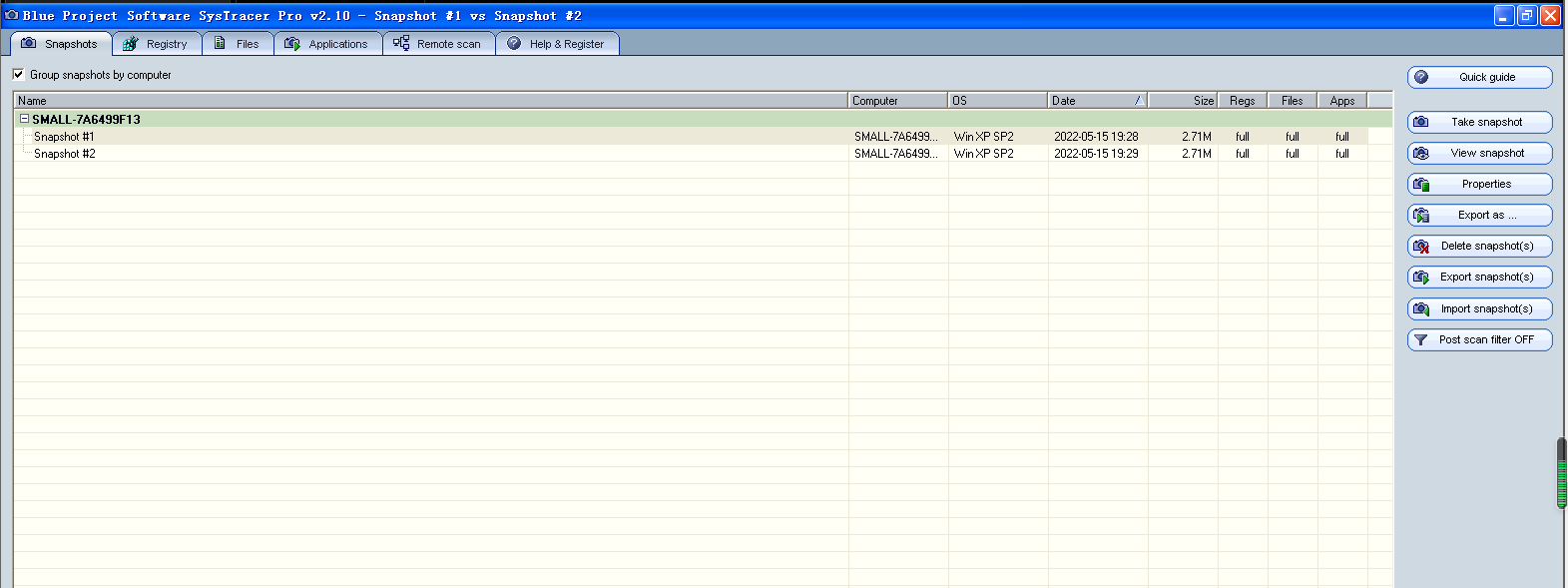

3.systracer分析

在程序运行前后各进行了一次快照(take snapshot),可以根据自己的情况选择快照目标,快照的对象越少,生成快照时间越短;反之,则花费时间更长。因为我是对刚刚创建的winxp虚拟机进行了快照,文件内容较少,所以生成快照很快

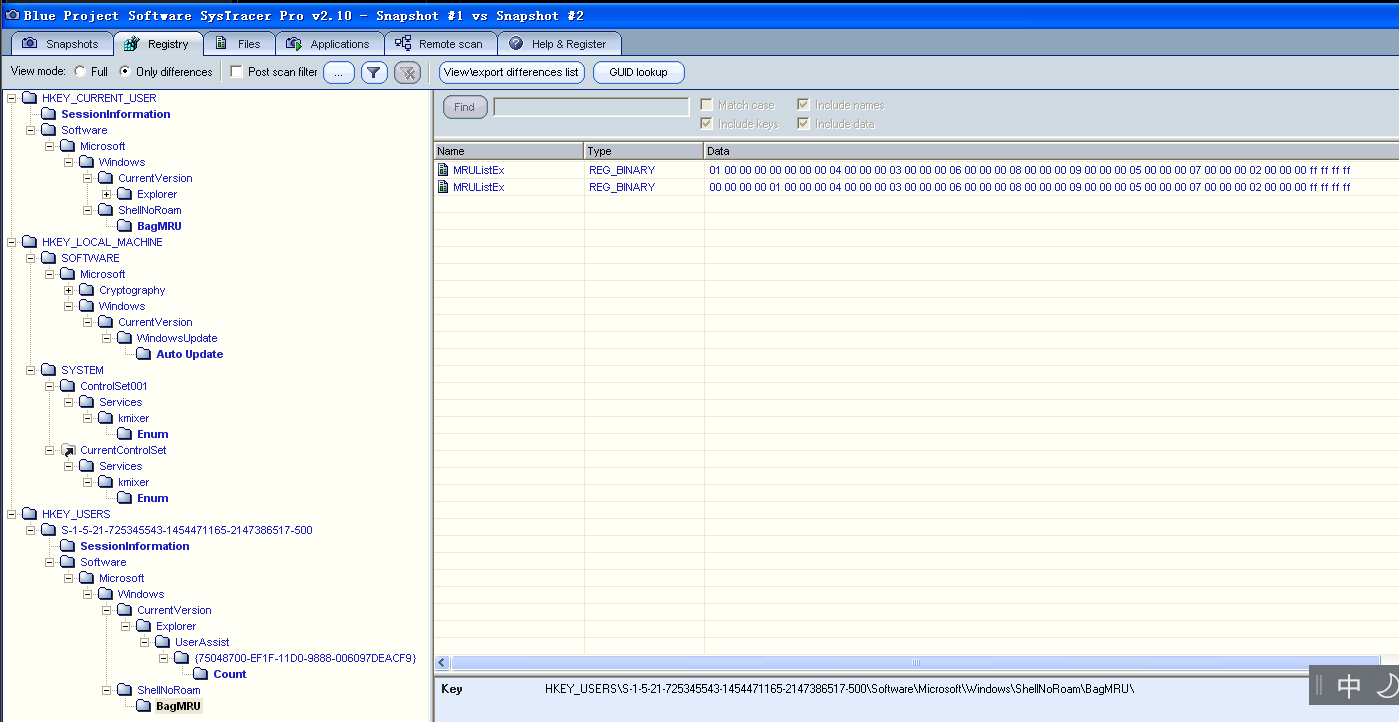

注册表

点进第二个标签就能查看到注册表的修改信息,View mode选择“only differences”,

1.HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist{75048700-EF1F-11D0-9888-006097DEACF9}\Count\(网友说是资源管理器中的历史记录)

2.HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam\BagMRU\(文件夹访问,在运行lab03-03之前我打开了包含此PE文件的文件夹,所以这个注册表项会被修改)

3.HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\RNG\(貌似是加密,应该与分析目标无关)

4.HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsUpdate\Auto Update\(自动更新相关)

5.HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\kmixer\Enum\

6.HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\kmixer\Enum\

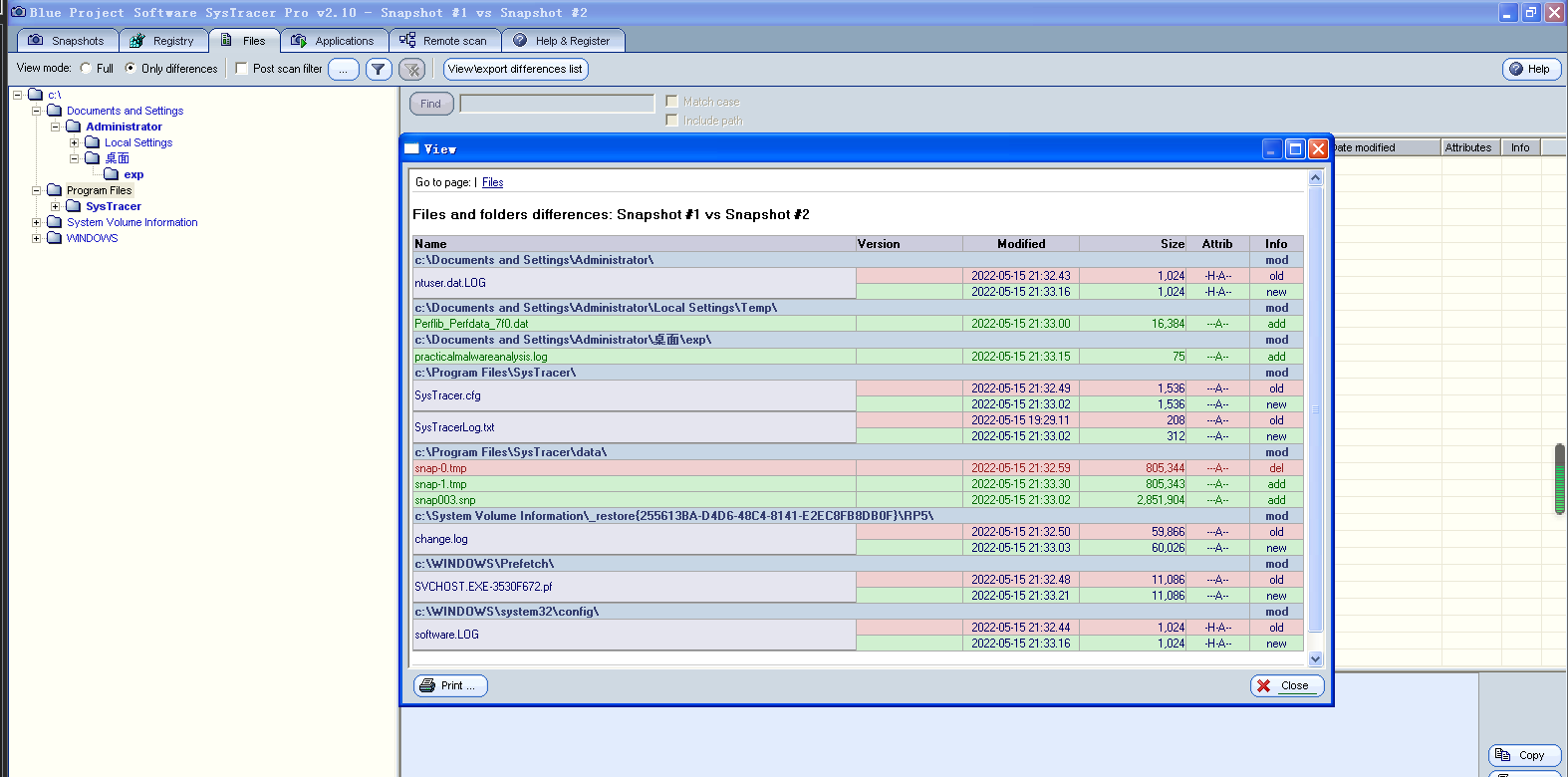

查看文件修改情况

打开file标签即可查看运行lab03-03前后的文件修改

其中,路径c:\Documents and Settings\Administrator\桌面\exp\下的practicalmalwareanalysis.log就是记录击键的文件

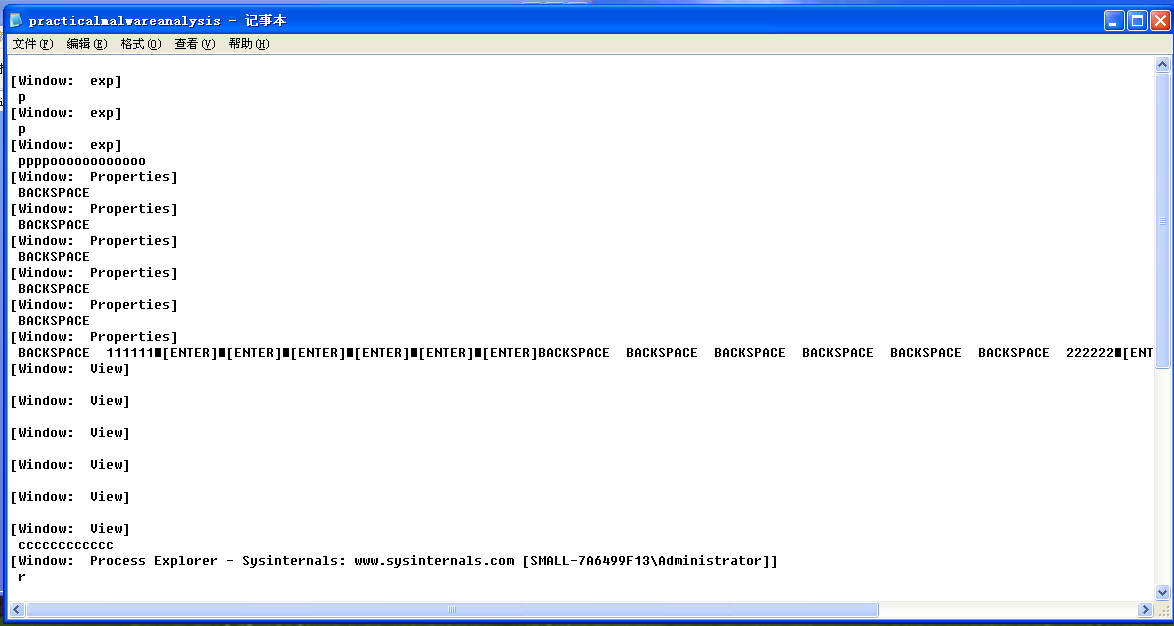

打开practicalmalwareanalysis.log可以看到击键记录

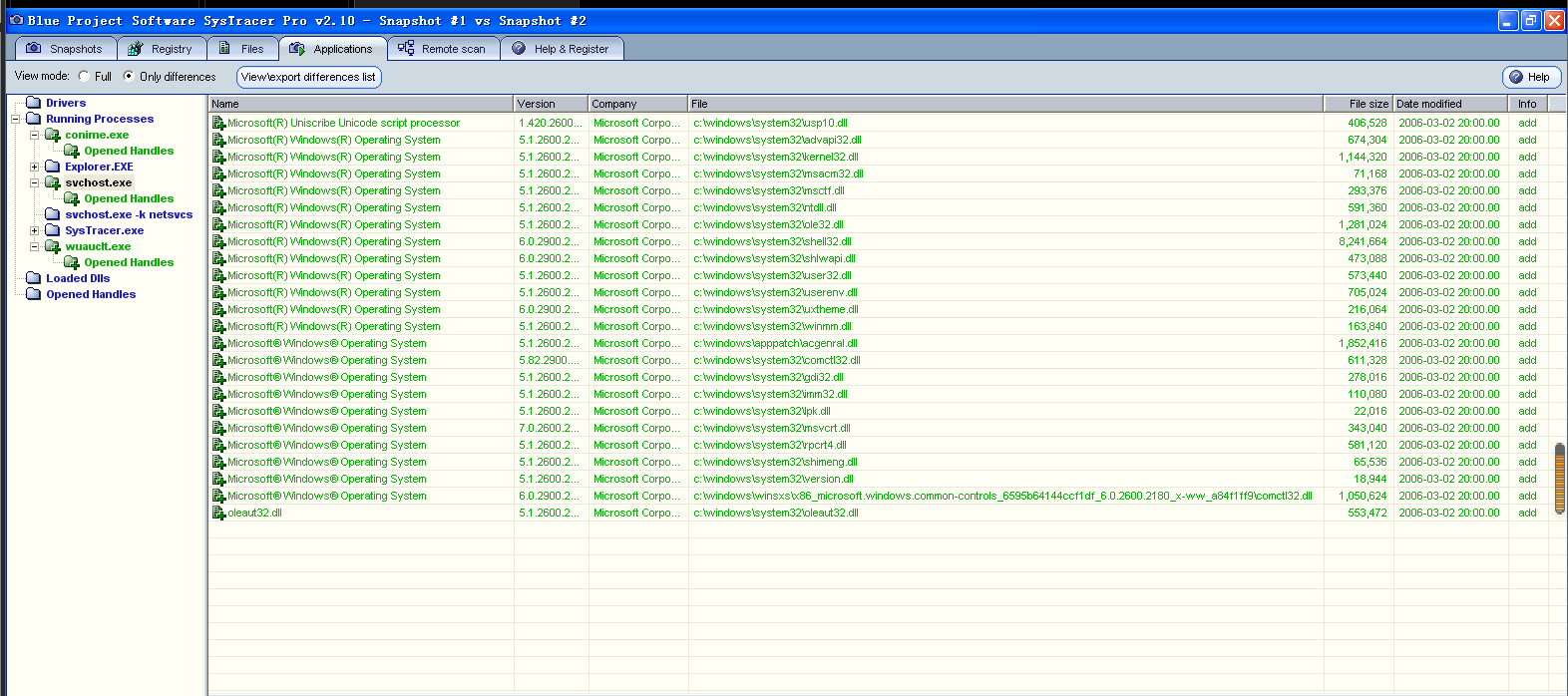

查看Application内容

打开Application标签即可查看运行lab03-03前后的修改情况

左边的选择框中选中svchost,右边展示栏就会展示出变动情况

我这里做了一张截图,回到Process Explore对比与查看,进入strings发现svchost的image即磁盘映像的字符串列表中有一些dll出现在了上图中

由此可以推断,运行了lab03-03之后对系统里与svchost.exe关联的一些dll文件做出了修改

查看联网情况

列表为空,此程序没有与远端计算机相连接