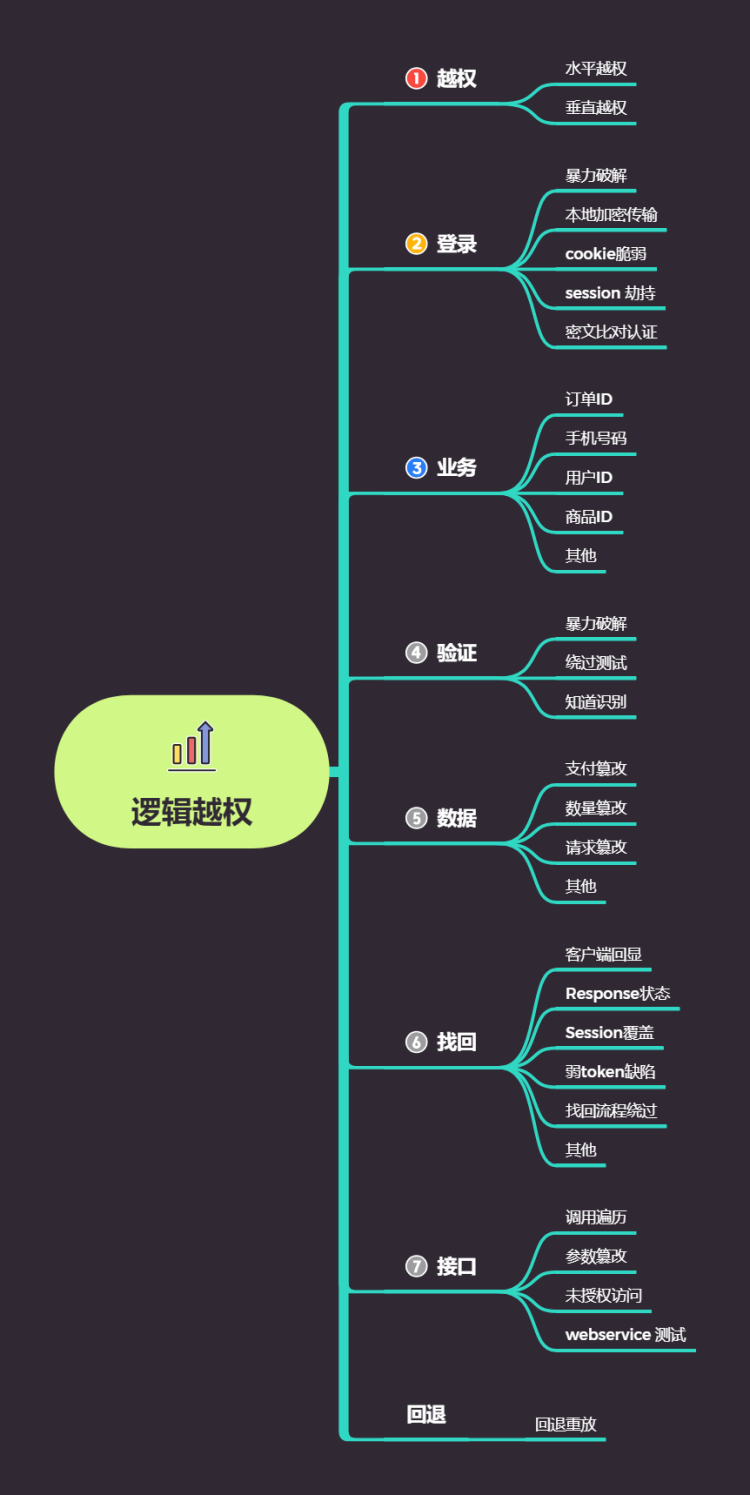

WEB漏洞—逻辑越权之找回机制及接口安全

#找回重置机制

客户端回显,Response 状态值,验证码爆破,找回流程绕过等

#接口调用乱用

短信轰炸,来电轰炸等

1. 找回重置机制

---同过验证码确定你是不是找回账号的主人,可能出现逻辑问题

---客户端回显(验证码在客户端或者浏览器里面可以看到)

---Response 状态值(有回复的状态值如0/1,我们可以更改状态值来实现绕过)

---验证码爆破(验证码是简单的数字码,而且验证码短时间不会改变(验证码有生效时间)(验证码有输入次数限制))

---找回流程绕过(找回成功后会跳转到另外一个页面,先通过一个正常用户去获取跳转的URL和数据包,再换一个用户去访问第三部(跳过验证))

2.接口调用乱用

---短信轰炸,来电轰炸等(有些网站有发送数据包的功能,截获网站验证码的数据包,然后利用软件或者程序去进行批量测试,即调用别人网站的接口来实现短信轰炸)

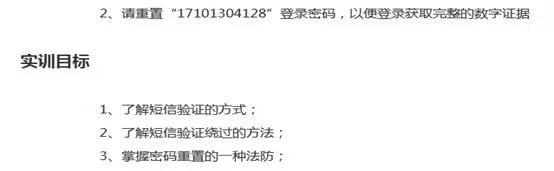

墨者靶场练习-登录密码重置漏洞分析溯源

1.进入靶场

2.用测试手机号接受验证码

3.将手机号改为目标手机号重置密码

PS:这个靶场太简单,考虑到这关3莫比(3RMB太贵,主打白嫖)所以借用网上资料记录笔记

这里应该是没有效验手机号与验证码,只效验了验证码是否正确,所以存在漏洞

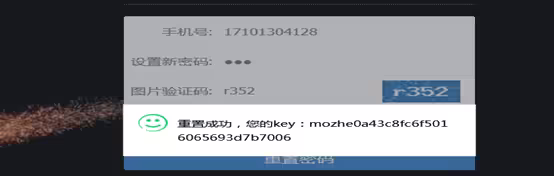

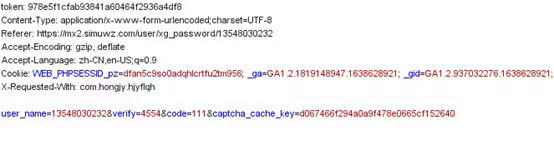

绑定手机验证码逻辑-Rep 状态值篡改-实例

1. 进入靶场(修改个人密码(验证码随便输入)

2. 抓包分析

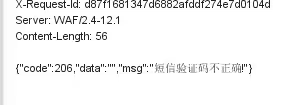

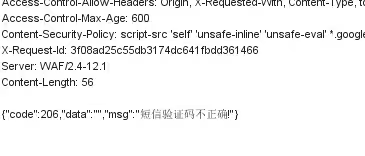

---查看数据包的回显(错误回显:{"code":206,"data":"","msg":"短信验证码不正确!"})

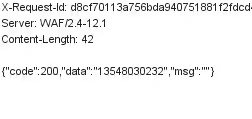

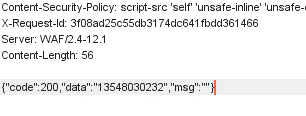

---将正确的验证码发出,然后抓包获取正确的回显(正确的回显:{"code":200,"data":"13548030232","msg":""})

3. 随意输入验证码

#截获返回的数据包,然后放出数据包

#发现返回的数据包

---错误的回显

#将错误的回显修改为正确的回显

#发现进入了重置的界面,绕过了验证码

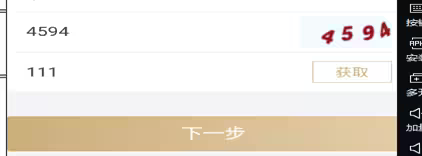

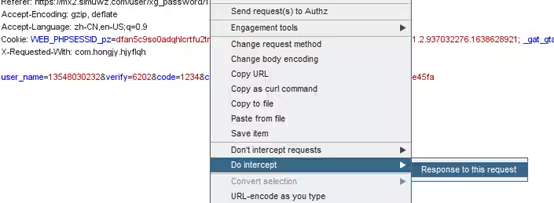

4. 找回流程绕过的原理分析

---重置密码的步骤:1.发送验证码2.验证3.重置密码

---流程绕过原理:1直接=》到3,跳过了验证

---测试:将3个数据包都抓到,在1数据包到2数据包的时候,用工具拦截,直接加载第三个界面

PS:靶场下载不了,要密码,找半天也没找到密码。。所以借助资料记录笔记

浙公网安备 33010602011771号

浙公网安备 33010602011771号