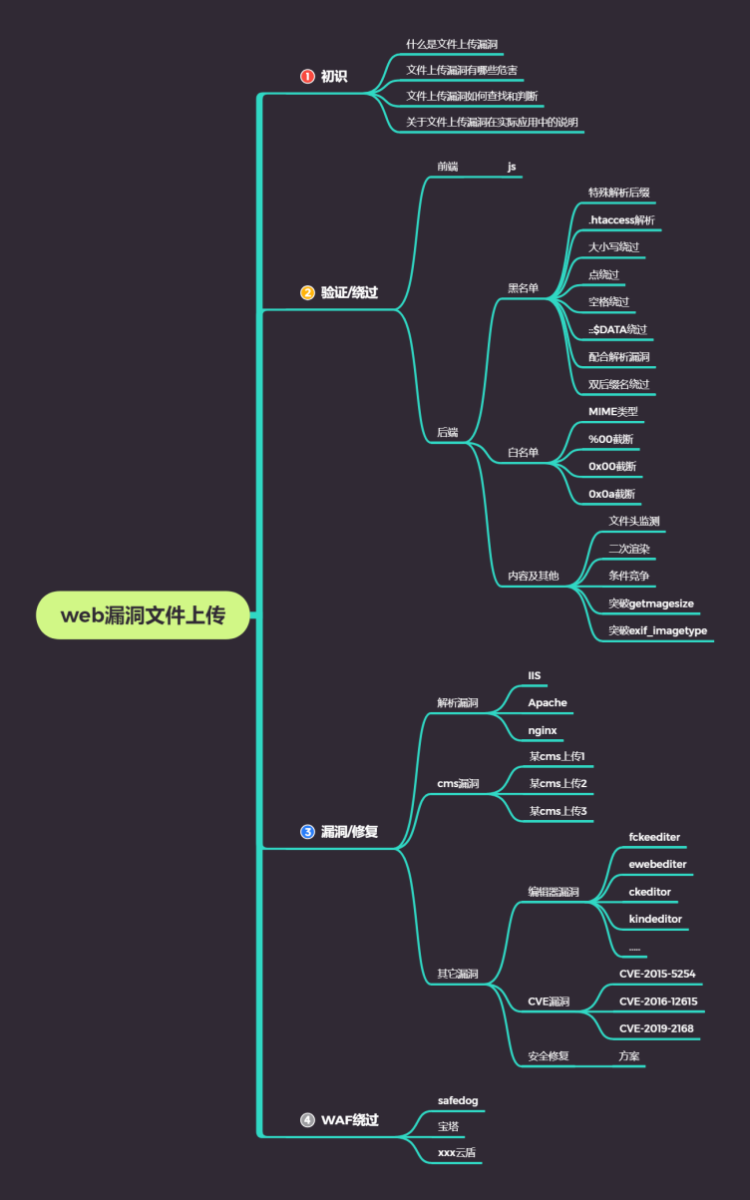

WEB漏洞—文件上传之WAF绕过及安全修复

上传参数名解析:明确有哪些东西能修改?

Content-Disposition: 一般可更改

name: 表单参数值,不能更改,如果要更改,确保对方表单值也要更改

filename: 文件名,可以更改

Content-Type: 文件MIME,视情况更改

常见的绕过方法(这里所学的绕过方法大多数已经被安全狗修复,所以只能理论分析)

数据溢出-防匹配(xxx.. .) 参数污染,填充垃圾数据,减少被检测的几率,可以在数据包中filename前后填充

符号变异-防匹配(' " ;) #将双引号变为单引号,去掉一个双引号,没有闭合安全狗会误以为是程序自带,但是如果用“”,则会认为是一个字符串

数据截断-防匹配(%00 ;换行) #原理:一般用于白盒中,%00后面的内容被截断,如:2.php%00.jpg(%00要解码)

换行执行

重复数据-防匹配(参数多次)

#原理分析:

---在学SQL注入是,传两个参数,x=a&x=b,根据环境的不同,会选择接受第一个或者第二个参数。

---因此,我们可以进行重复传参,用前面的参数欺骗安全狗检验,最后传递最后的参数。

---递归循环,参数过滤只有一次,可以用.pphphp来绕过验证,这里也是用前面的参数来绕过验证

fuzz字典绕过

fuzz字典

https://github.com/fuzzdb-project/fuzzdb

https://github.com/TheKingOfDuck/fuzzDicts

https://github.com/TuuuNya/fuzz_dict

https://github.com/jas502n/fuzz-wooyun-org

文件上传安全修复方案

1.后端验证:采用服务端验证模式(不采用前端验证)

2.三种检查方式同时进行

后缀检测:基于黑名单,白名单过滤

MIME 检测:基于上传自带类型检测

内容检测:文件头,完整性检测

3.自带函数过滤(就PHP脚本而言):

---参考 uploadlabs 函数,这种函数只有图片格式才能上传

如:getimagesize()函数;exif_imagetype()函数等等

4. 自定义函数过滤:function check_file(){}

---结合黑名单和白名单,可以两者相互嵌套

5. WAF 防护产品:宝塔,云盾,安全公司产品等

---此外,如果存在waf,就无法判断是否存在文件上传漏洞,只有一一尝试。

__EOF__

本文链接:https://www.cnblogs.com/Zx0906/p/17542054.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 25岁的心里话

· 按钮权限的设计及实现