会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

Find your own way!

博客园

首页

新随笔

联系

订阅

管理

上一页

1

2

3

4

5

6

下一页

2023年5月21日

春秋杯春季赛 2023

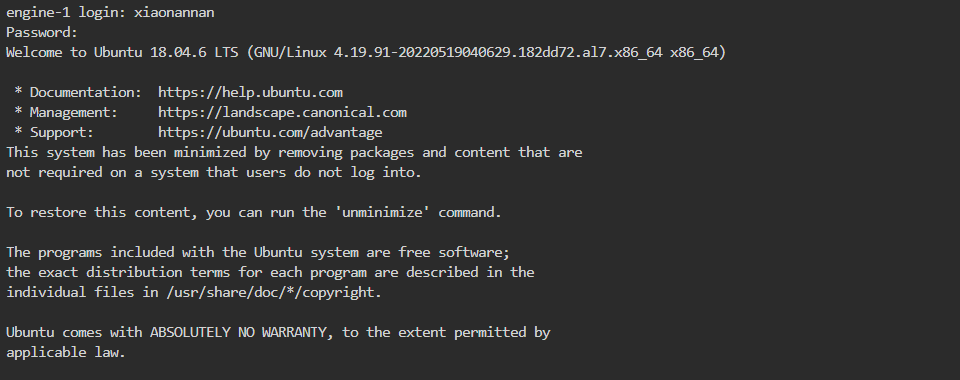

摘要: ## Misc ### sudo 先ssh连上去,可以看到linux的基本信息:  根据题目描述和内核相关

阅读全文

posted @ 2023-05-21 22:02 ZimaB1ue

阅读(1172)

评论(1)

推荐(1)

2023年5月9日

Mini L-CTF 2023

摘要: 算得上国内比较高质量的比赛,五个题做了四个。丢一个[官方wp](https://github.com/XDSEC/miniLCTF_2023/blob/main/Official/Crypto.md)以示敬意。 ## not_RSA 应该是非预期解。用羊城杯的思路打的,就是类似于维纳的二元coppe

阅读全文

posted @ 2023-05-09 23:43 ZimaB1ue

阅读(301)

评论(0)

推荐(0)

2023年5月8日

WaniCTF 2023

摘要: ## MIsc ### Prompt 题目给了个chatgpt的api,要求从AI这里获得flag。这是最近常见的misc签到题目类型,本题的具体信息如下:

评论(0)

推荐(0)

2023年4月21日

HMGCTF 2023

摘要: 很久没有好好做过题了,就当是个新开始吧,找回自己。 ## Crypto ### It Takes Two! 已知$\small h_1=(p+q)^e\;mod\;n,h_2=(p-q)^e\;mod\;n$,根据二项式定理化简,易得到$\small h_1+h_2$是p的倍数,因此只需要求n和$\

阅读全文

posted @ 2023-04-21 08:34 ZimaB1ue

阅读(151)

评论(0)

推荐(0)

2023年3月20日

WolvCTF 2023

摘要: Beginner Charlotte's Web F12审计页面源码,发现注释里有/src,于是访问得到以下页面: 很明显,用requests发个put类型的包访问即可: import requests url = "https://charlotte-tlejfksioa-ul.a.run.app

阅读全文

posted @ 2023-03-20 12:08 ZimaB1ue

阅读(458)

评论(0)

推荐(0)

2023年3月18日

nullcon HackIM CTF 2023

摘要: 感觉没啥长进,类似于hxp那种大型国际赛还是打不动,深感无力与挫败...但还是得加油,至少要尽力复现。 ## Crypto ### twin 共模攻击。 ```python from Crypto.PublicKey import RSA import sys from gmpy2 import g

阅读全文

posted @ 2023-03-18 15:45 ZimaB1ue

阅读(336)

评论(0)

推荐(0)

2023年3月8日

SEAL源码分析1.0

摘要: 毕业设计做的seal的同态加密,看源码是非常必要的;但由于个人C++水平太菜,分析的可能比较粗浅,欢迎有兴趣的大佬与我交流。 plaintext.h 主要定义了明文格式的大类,并且实现了若干关于明文的函数声明。只记录比较核心的内容。 首先明文通常定义为多项式格式,这是R-LWE的基础数据形式

阅读全文

posted @ 2023-03-08 11:04 ZimaB1ue

阅读(525)

评论(1)

推荐(0)

2023年3月6日

朝花夕拾(二)春秋杯春季赛 2022

摘要: ## Train 预期解就是构造格来碰撞哈希,具体可以参考hash_hash的做法。 ## bob’s enc 前一半flag就直接解矩阵方程即可: ```python A=Matrix(Zmod(p),key) print(bytes(list(A.solve_right(c1)))) ``` 后

阅读全文

posted @ 2023-03-06 16:31 ZimaB1ue

阅读(196)

评论(0)

推荐(0)

2023年3月4日

朝花夕拾(一)0CTF 2016

摘要: 回顾一些曾经的高质量比赛。 ## rsa 给了PEM文件(DER证书的base-64编码机制),可以很容易得到e=3,n比较小直接分解即可,但phi是e的倍数,所以无法求d需要在有限域下开根然后crt组合。 ```python from Crypto.Util.number import * fac

阅读全文

posted @ 2023-03-04 13:08 ZimaB1ue

阅读(142)

评论(0)

推荐(0)

2023年2月20日

西湖论剑网络安全技能大赛 2023

摘要: 虽然没机会参赛,但也还是要复现学习的。 ### LockByLock 求n可以利用选择明文攻击,两次输入的明文分别为2和4(两倍关系),通过平方再做差求gcd即可;因为e1和e2都大概是50比特长,可以考虑用bsgs来求解,最后还需要共模攻击计算flag。

评论(0)

推荐(0)

上一页

1

2

3

4

5

6

下一页

公告