安全扫描_ZAP

ZAP提供了两种扫描方式,Automated Scan(自动扫描)和 Manual Explore(手动扫描),如下图:

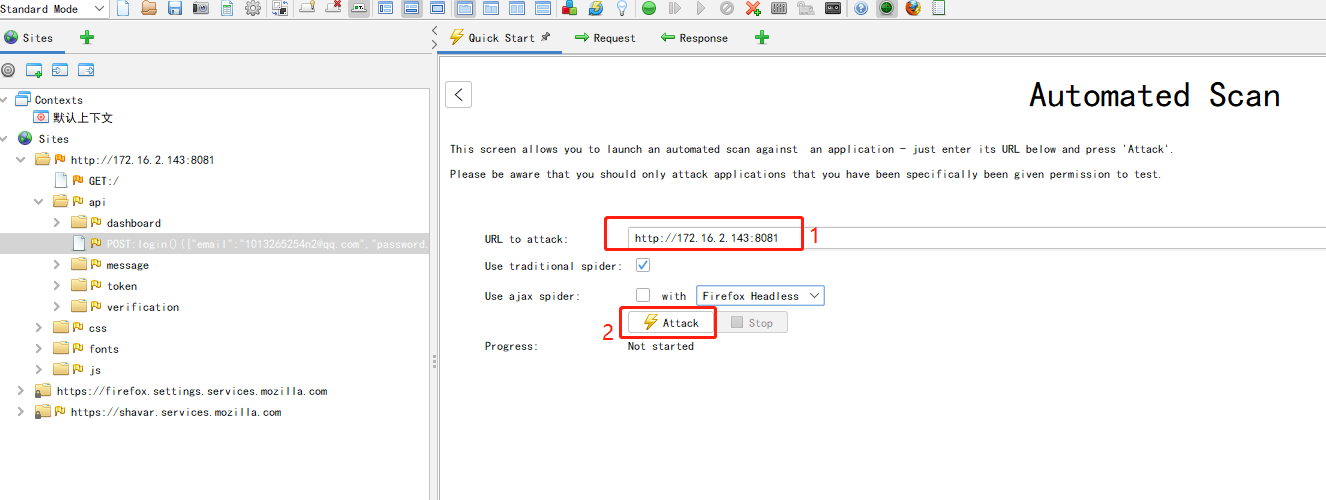

Automated Scan(自动扫描)

点击“Automated Scan”进入自动扫描配置界面,只需要配置待攻击的网址,然后点击“Attack”执行傻瓜式的渗透测试。自动扫描无需配置代理。

自动扫描结束后可点击“Alerts”(警报) 查看漏洞信息。

Manual Explore手动扫描:

点击Manual Explore(手动扫描)进入自动扫描配置界面,输入要测试的网址,点击启动浏览器

手动扫描

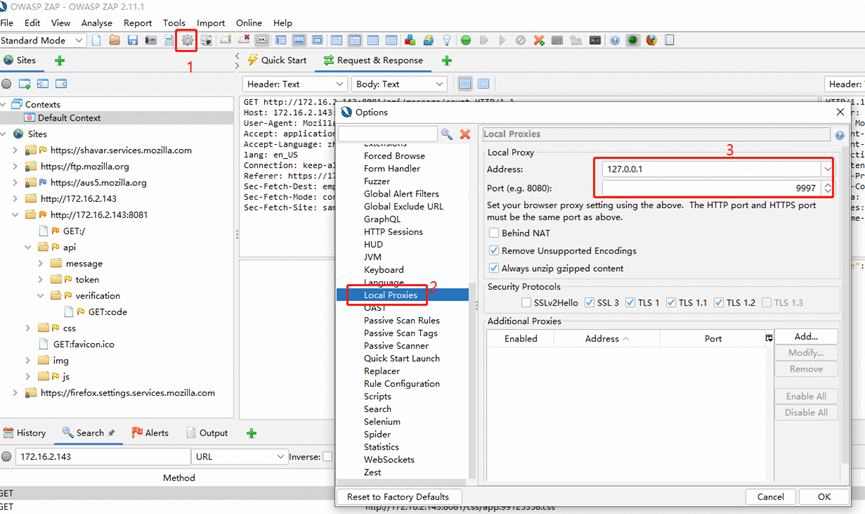

手动扫描需先配置代理信息,需分别在ZAP的设置界面和浏览器设置相同的代理。

2.2.1设置代理

在工具栏选择“Options”按钮进入设置界面,选择“Local Proxies”,默认使用8080端口,也可自行设置端口号。然后在对应浏览器设置一样的代理信息就可以了。

有关浏览器的代理设置步骤可参考《如何使用Burpsuit进行web安全扫描测试》文档的浏览器代理设置部分内容。

注意:浏览器设置跟ZAP一样的代理之后,直接打开浏览器访问的记录是不会被ZAP截获的,需从ZAP界面工具栏打开浏览器进程访问待扫描网址。

2.2.2执行手动探测

在快速启动界面,点击“Manual Explore”进入手动扫描配置界面,输入网址后选择代理浏览器,点击“Launch Browser”打开代理浏览器访问待扫描系统。代理浏览器目前支持Firefox和Chrome。

如果访问成功,左侧Sites会记录截取到的请求及响应信息。尽量访问更多的页面以爬取出网站的所有链接页面。

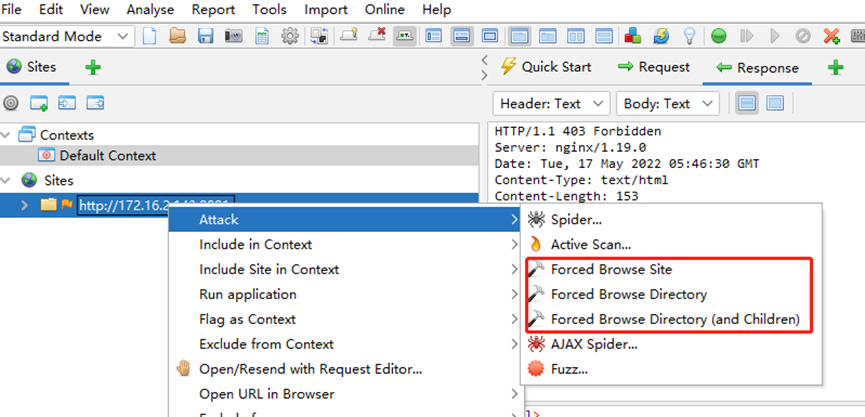

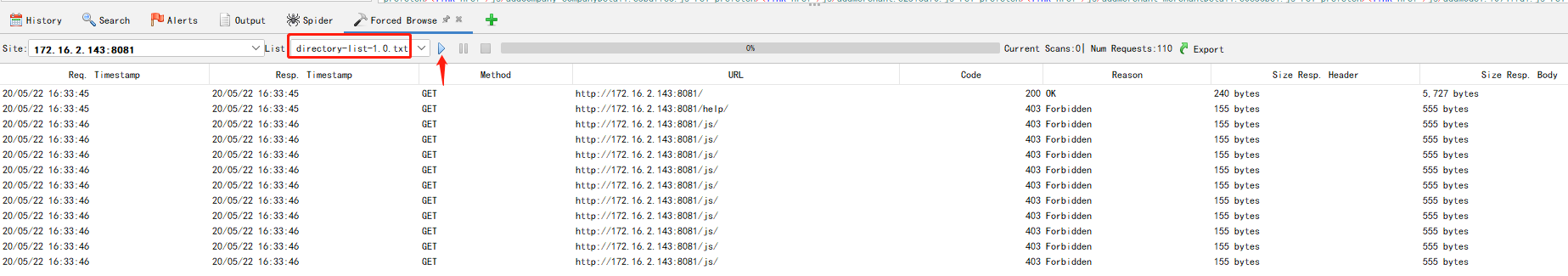

也可以右键具体站点->Attack->选择“Forced Browse Site”、“Forced Browse Directory”、“Forced Browse Directory(and Children)”->选择默认的 directory-list-1.0.txt 目录字典进行尝试爬取。

注:使用Forced xxx直接爬取的话范围比较广,个人倾向有针对性的手动探测。

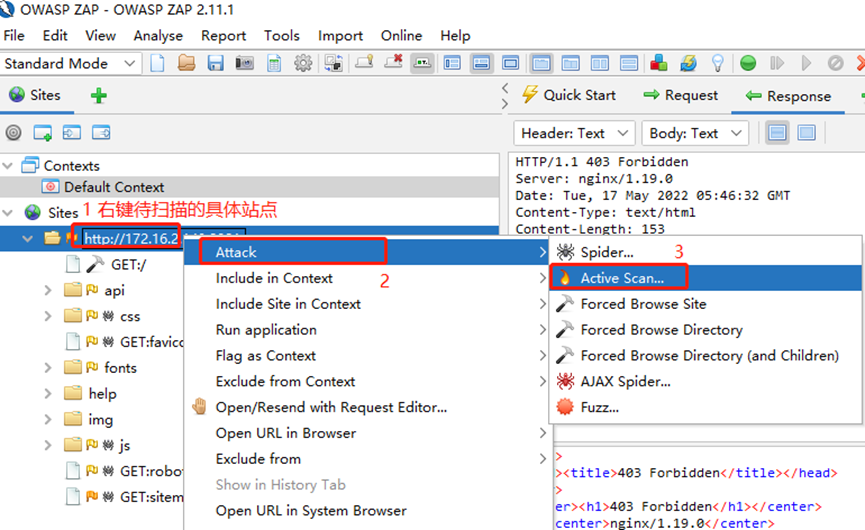

2.2.3执行主动扫描

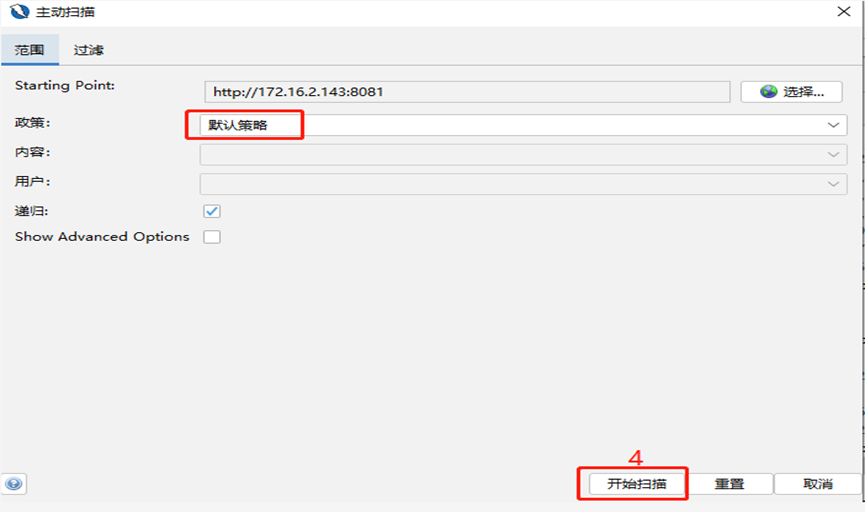

探测完成后,右键具体站点->Attack->选择“Active Scan”->使用默认策略->点击“Start Scan”开始扫描。

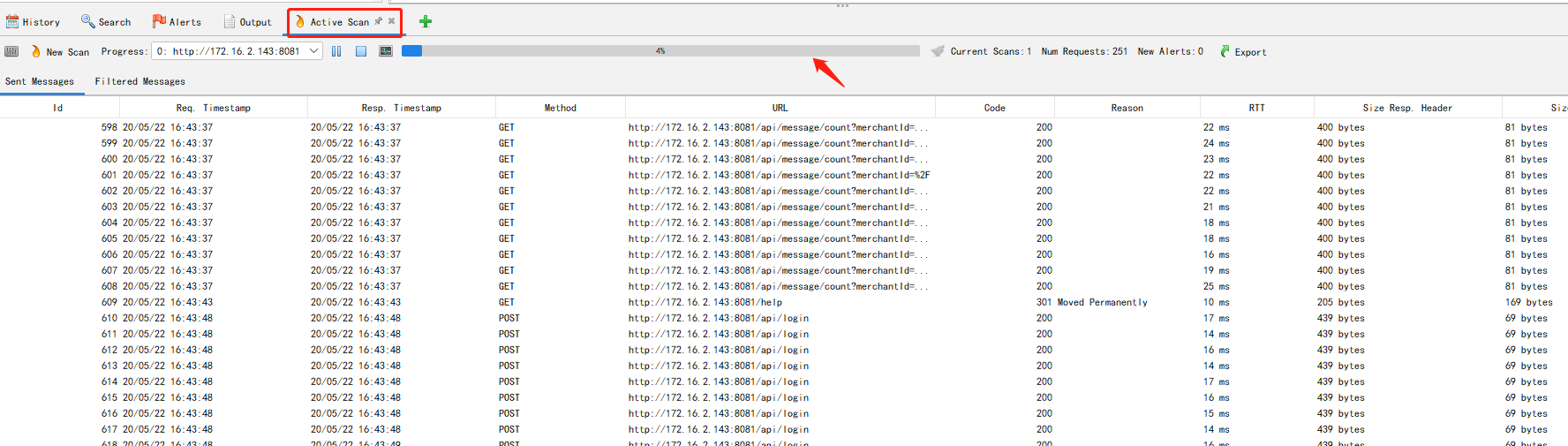

可查看扫描进度掌握进度情况:

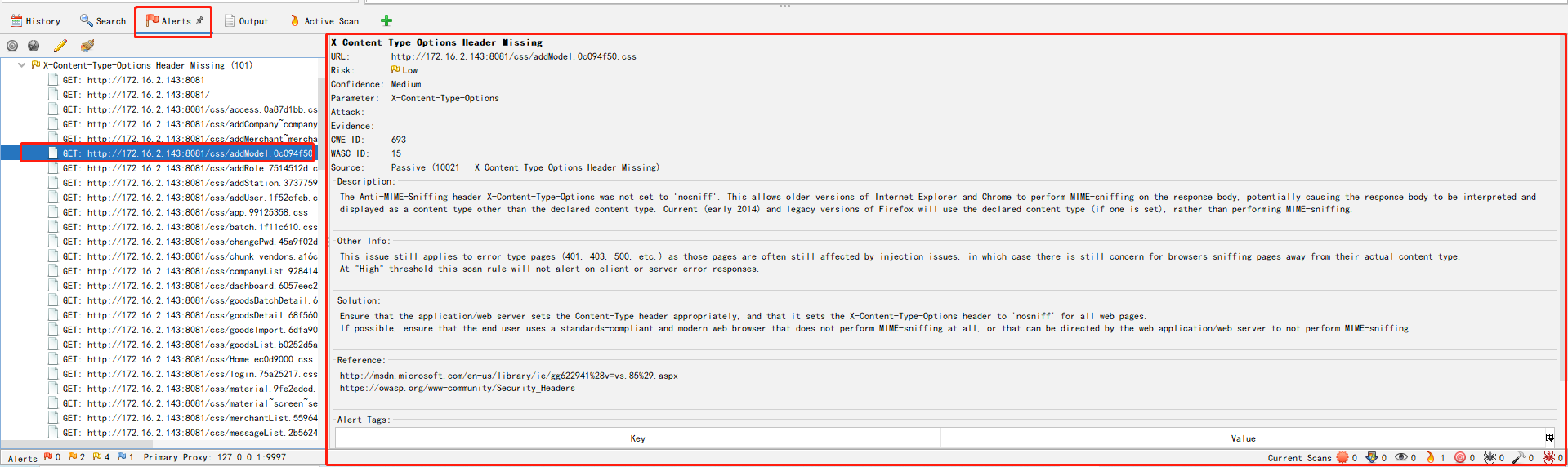

2.2.4查看扫描结果

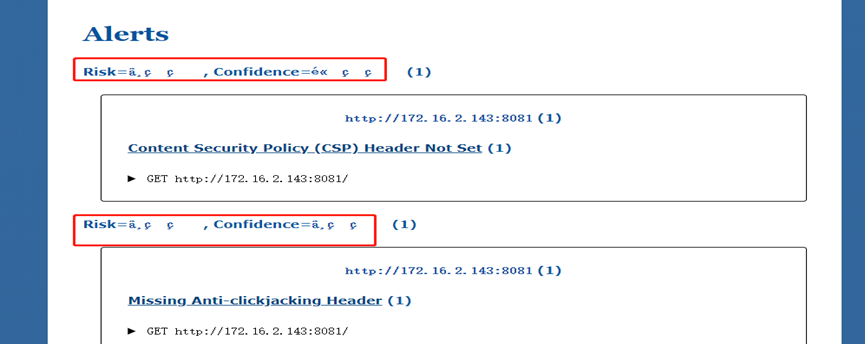

点击下方历史记录栏的“Alerts”展开查看扫描出来的可能漏洞,点击具体漏洞则显示该漏洞的详细信息。

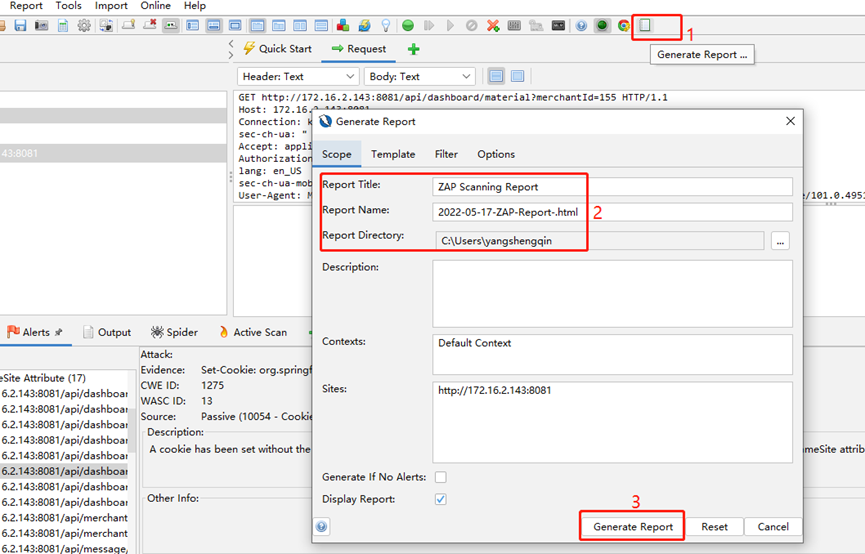

三、导出报告

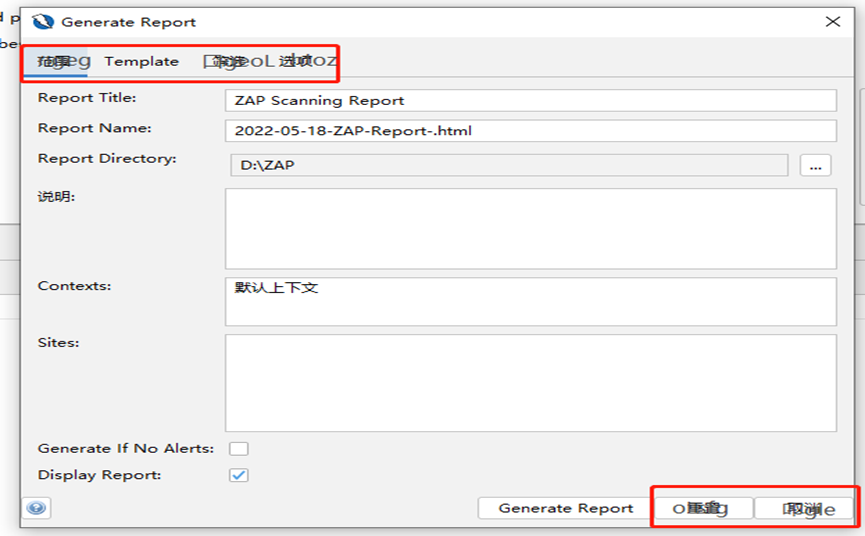

在工具栏点击“Generate Report”(或者点击菜单栏的“Report”->“Generate Report”)进入生成报告界面,报告标题、报告名称、报告保存路径填写完成之后,点击“Generate Report”按钮即可生成报告。

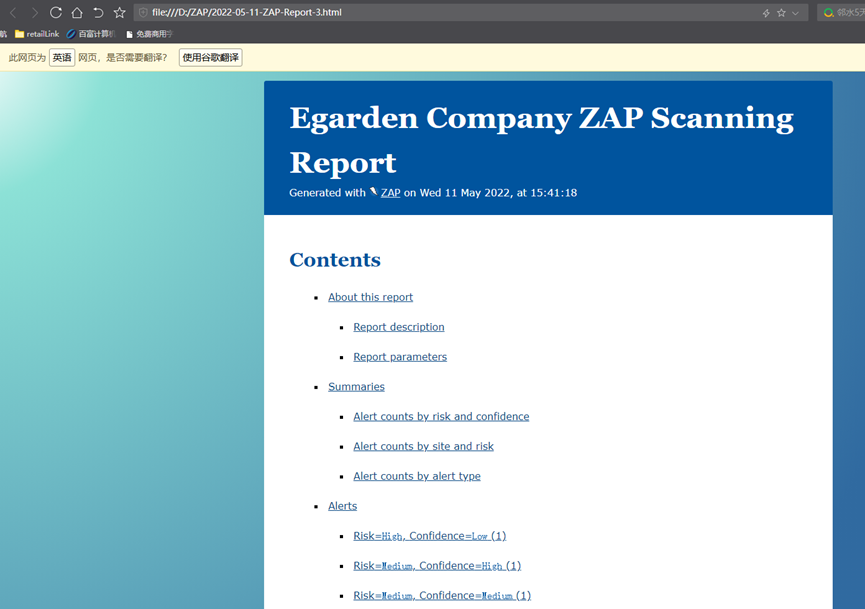

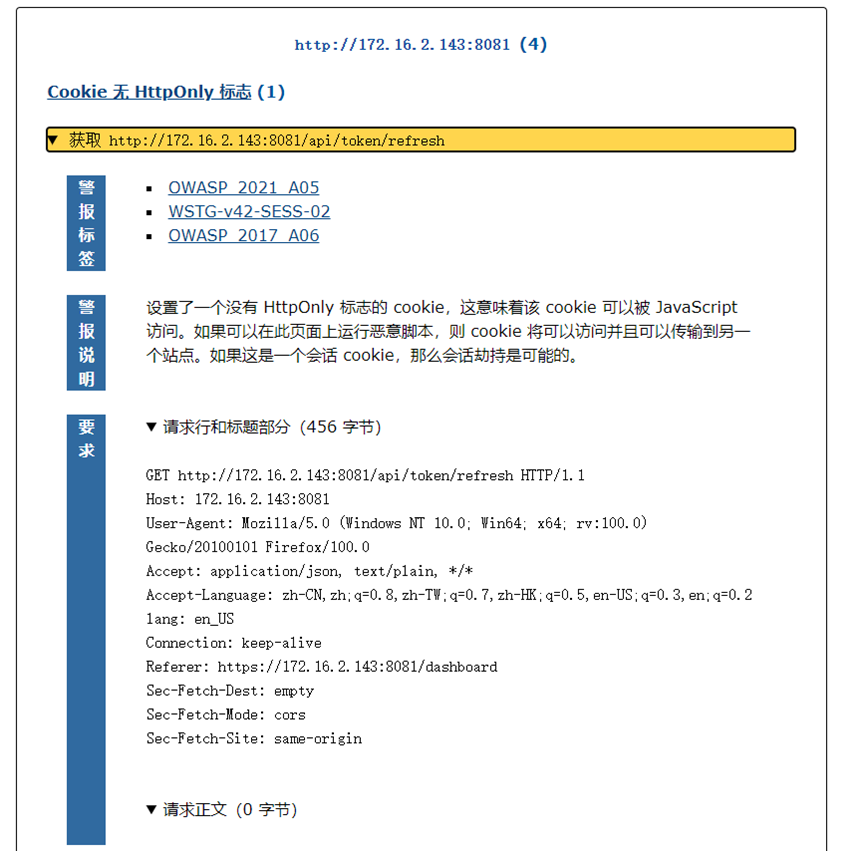

导出完成后,进入保存报告路径,打开查看报告内容。点开具体漏洞描述,结合业务逻辑和基本安全知识,分析判断漏洞并酌情考虑修复。

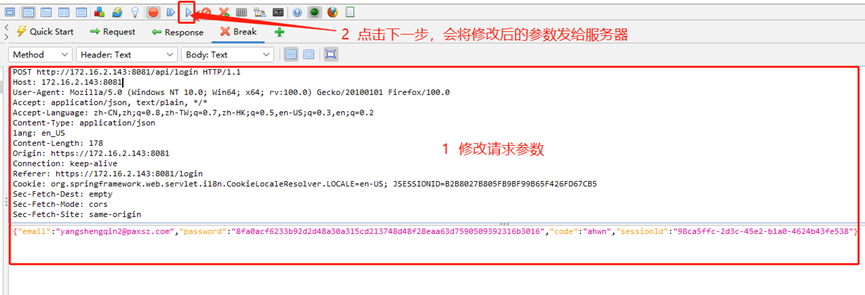

四、拦截请求

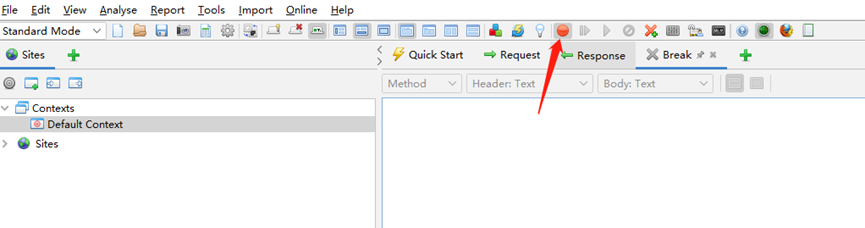

在工具栏,点击断点图标变成红色的状态,表示当前正在开启断点模式。在代理浏览器访问的请求会先到break里。修改参数后点击右向箭头会放行并向服务器提交请求参数。

放行后执行请求,断点状态恢复未开启状态,若需要再次设置断点则需重新点击断点图标为红色。

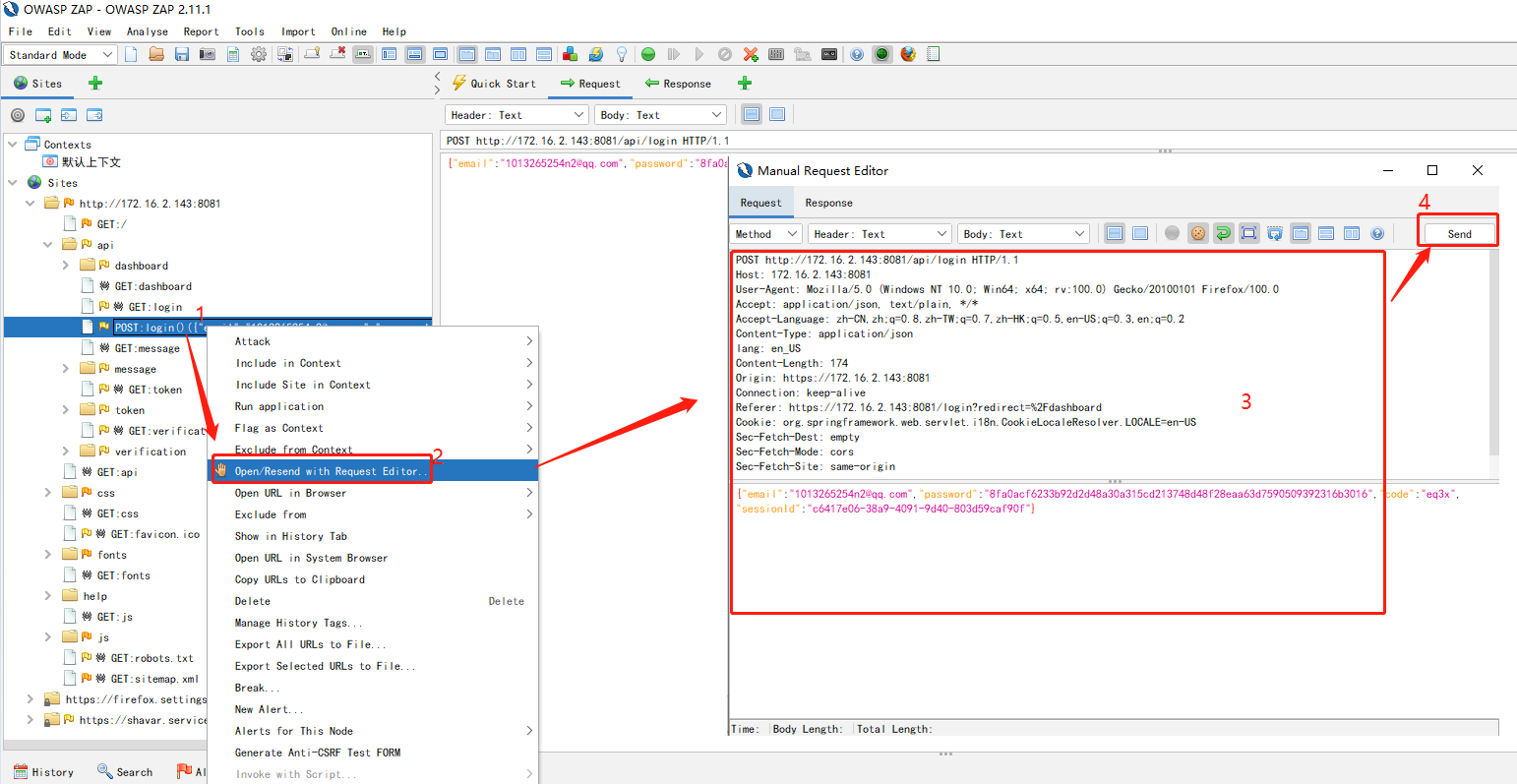

五、重放攻击

重放攻击指攻击者重新发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程,破坏认证的正确性。重放攻击可以由发起者,也可以由拦截并重发该数据的敌方进行。攻击者利用网络监听或者其他方式盗取认证凭据,之后再把它重新发给认证服务器。

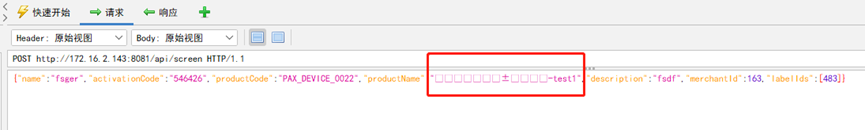

在站点或者历史访问记录选中任一请求,右键选择“Open/Resend with Request Editor”进入重放请求编辑界面,修改请求头/参数之后点击“Send”完成重放请求。我们一般从历史访问记录里找到某个请求,修改参数后再次send,用以验证是否存在潜在的安全漏洞问题。

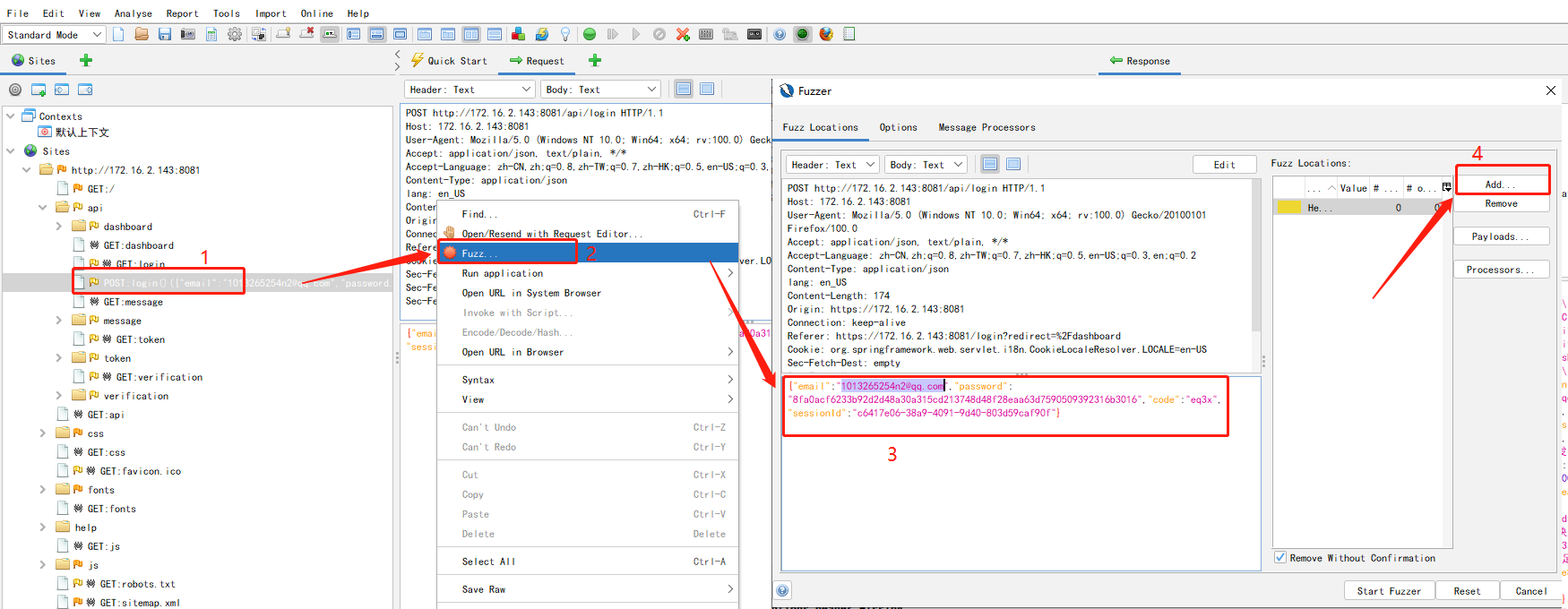

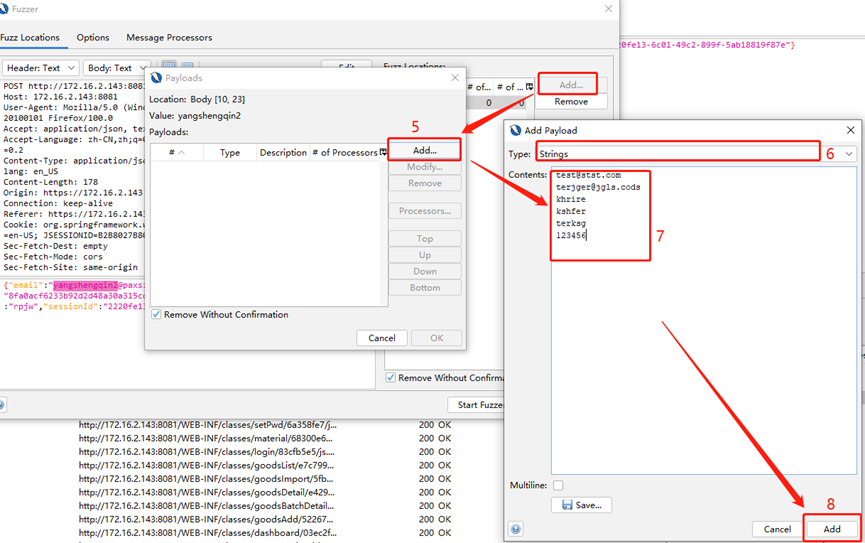

六、暴力破解

暴力破解是使用攻击者自己的用户名和密码字典,一个一个去枚举,尝试是否能够登录。因为理论上来说只要字典足够庞大,枚举总是能够成功的!

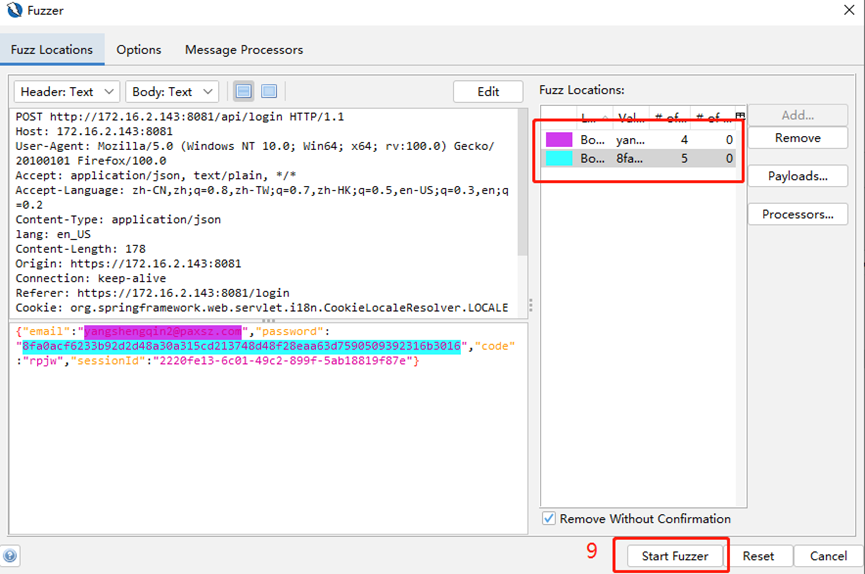

我们通过代理抓到登录请求之后,在Request区域右键选择“Fuzz”进入爆破设置界面,选中需要参数化的部分,点击“Add”进入设置爆破内容,ZAP提供了多种Type的选择,枚举输入爆破内容后依次添加,点击“Start Fuzzer”开始执行爆破。

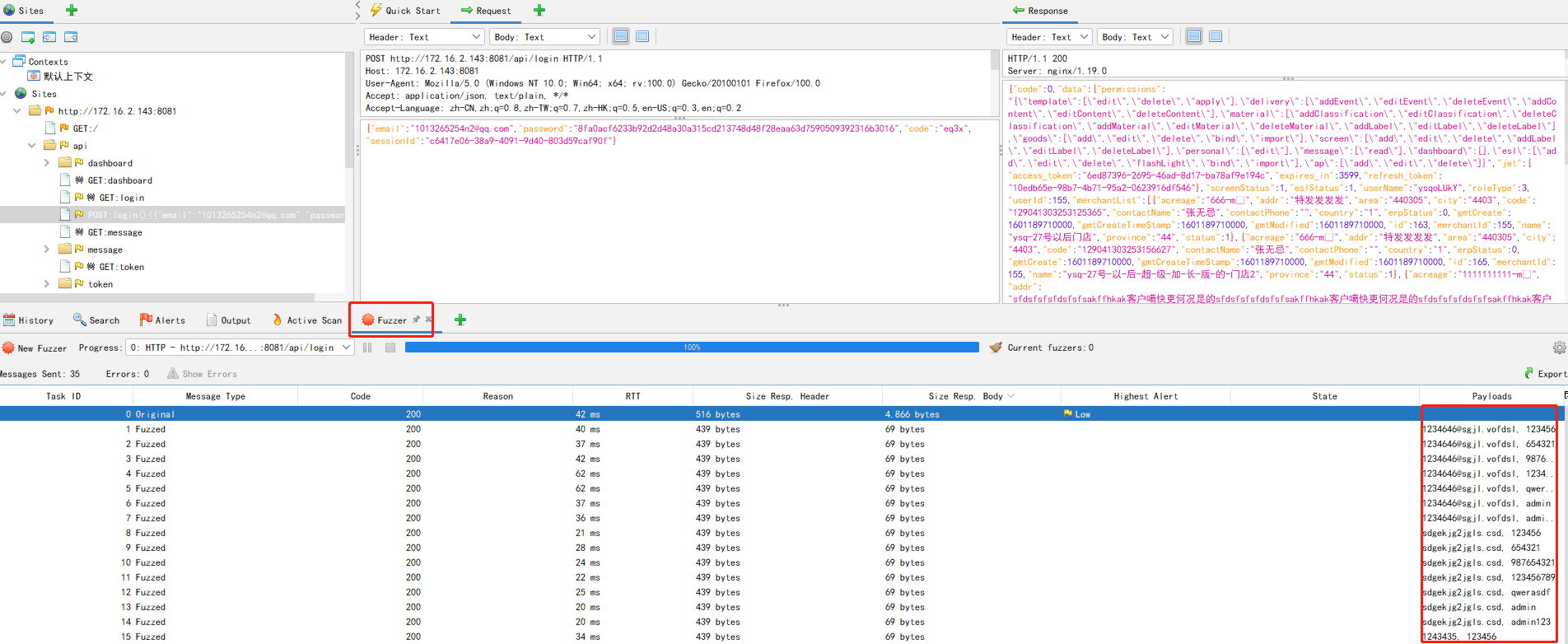

可在历史栏->Fuzzer查看爆破结果。通过响应数据包Size Resp.Body排序,如果发现数据包明显大的则查看是否爆破成功。

七、FQA(乱码问题)

1.ZAP界面使用语言为中文时,页面显示和生成的报告内中文乱码问题解决

原因:编码的问题,修改下插件的汉化内容就可以了。

解决:将修改后的报告zap文件(reports-release-0.13.0.zap)替换原来的报告zap文件即可。

路径:在ZAP安装目录下的/plugin路径下找到reports-release-x.x.x.zap文件并替换掉。

注:从汗牛系统下载的文件名字会重命名,记得改为附件原名。

参考博文:https://blog.csdn.net/Morphy_Amo/article/details/123253898

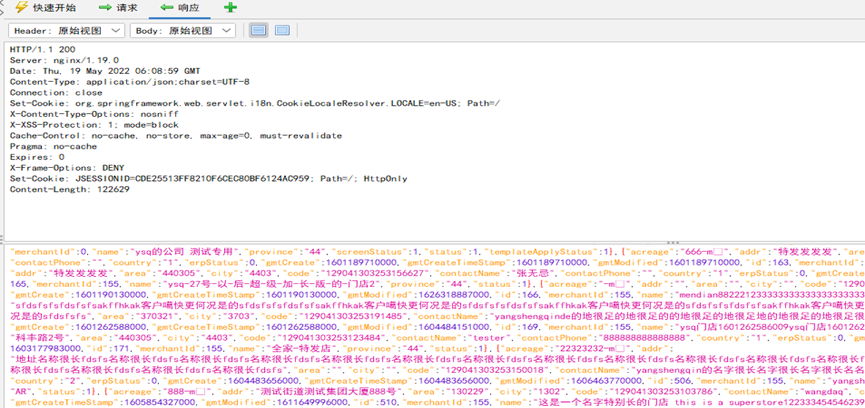

2.请求和响应内容里中文显示为乱码

解决:进入“选项->显示->设置请求和响应的最小字节数且设置字体为黑体->OK”,重启ZAP后,新的请求和响应内容里中文显示正常。

总结

本文主要介绍ZAP的代理、扫描、拦截、重放、爆破几个部分的操作步骤,在执行安全渗透测试的过程中,若使用burpsuit扫描遇到界面卡死,则不妨参考本文档移步到ZAP执行安全扫描。当然,任何工具都具有它自身的局限性,能替我们解决问题的就是好工具。期待它的不断完善和优化吧。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Blazor Hybrid适配到HarmonyOS系统

· Obsidian + DeepSeek:免费 AI 助力你的知识管理,让你的笔记飞起来!

· 分享4款.NET开源、免费、实用的商城系统

· 解决跨域问题的这6种方案,真香!

· 一套基于 Material Design 规范实现的 Blazor 和 Razor 通用组件库