20192403赵秋涵 2021-2022-2 《网络与系统攻防技术》实验七实验报告

20192403赵秋涵 2021-2022-2 《网络与系统攻防技术》实验七实验报告

1. 实验内容

理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

2. 实验过程

2.1 简单应用SET工具建立冒名网站

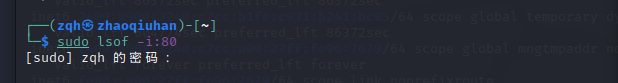

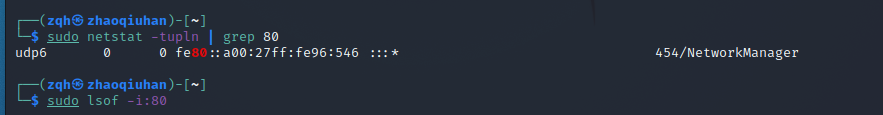

- 查看80端口是否空闲

本次实验要用到http服务,需要使用到80端口,要先用lsof -i:80查看端口是否被占用

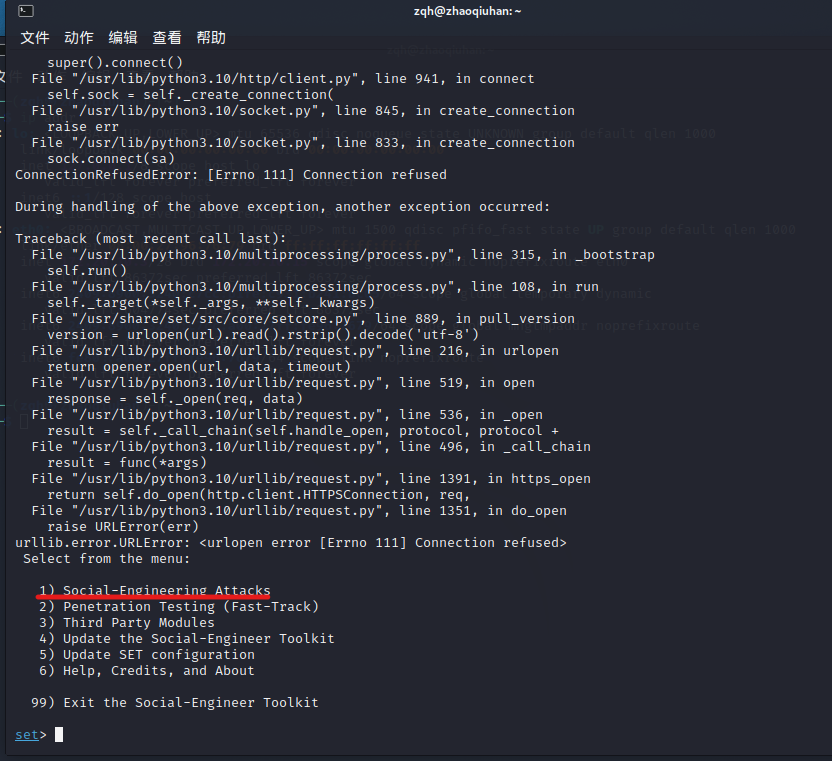

2.setoolkit 启动set工具

- 选择攻击方式

选择1,社会工程学攻击

选择2,钓鱼网站攻击向量

选择3,认证获取攻击

选择2,站点克隆

-

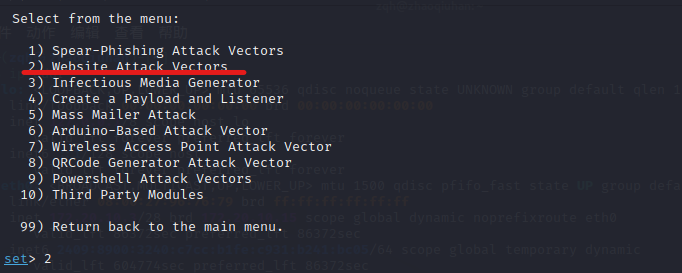

输入其他信息

输入kali的ip地址172.30.5.72

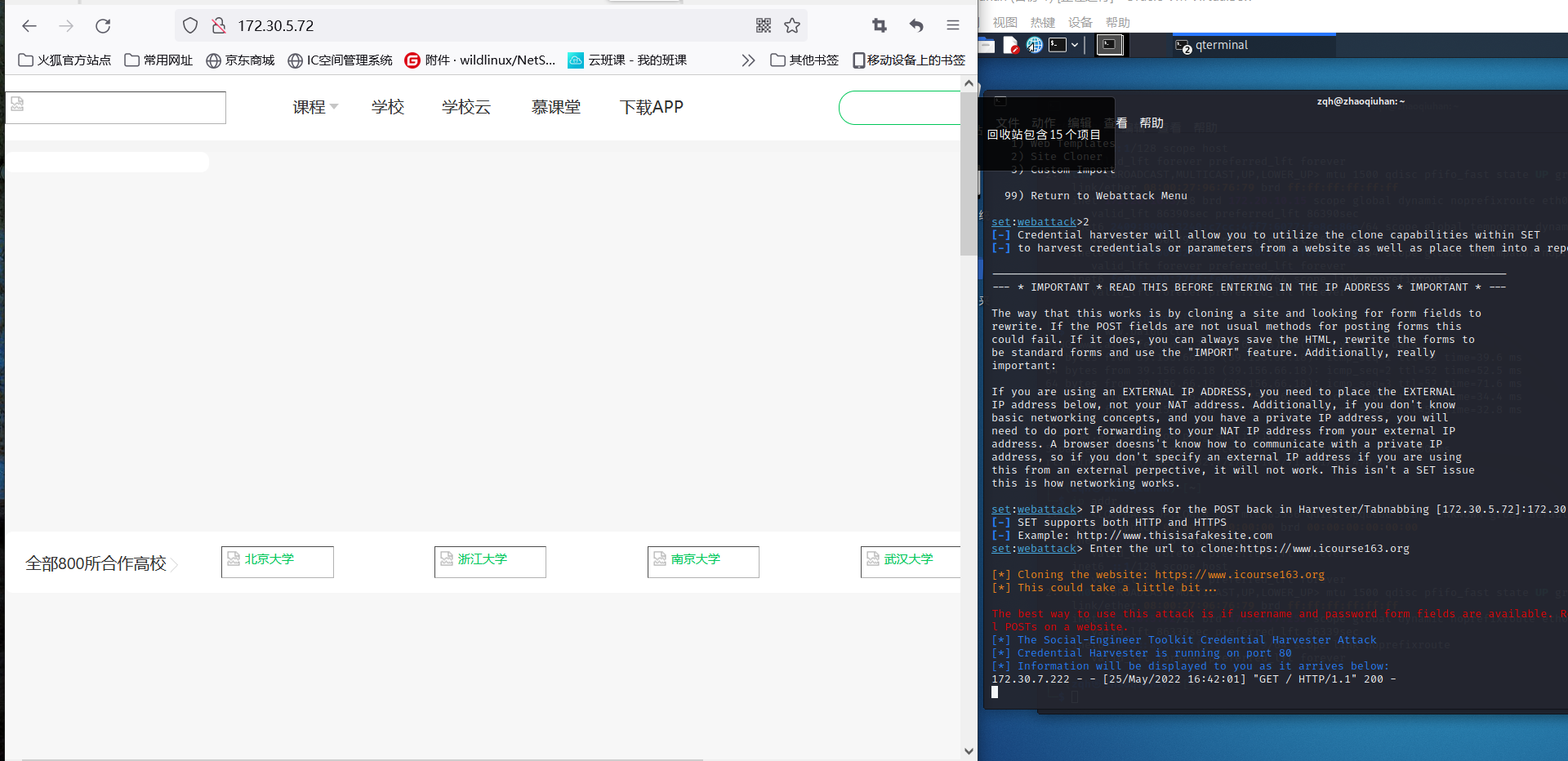

输入要被克隆的网站https://www.icourse163.org/ -

这时在靶机上输入kali的ip地址 192.168.117.128 就可以打开克隆网页了

-

有些时候可以利用短网址生成器对IP地址链接进行一些伪装

2.2 ettercap DNS spoof

-

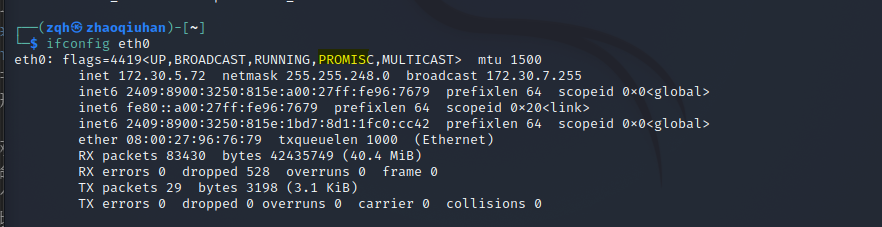

使用

ifconfig eth0 promisc将网卡改为混杂模式

-

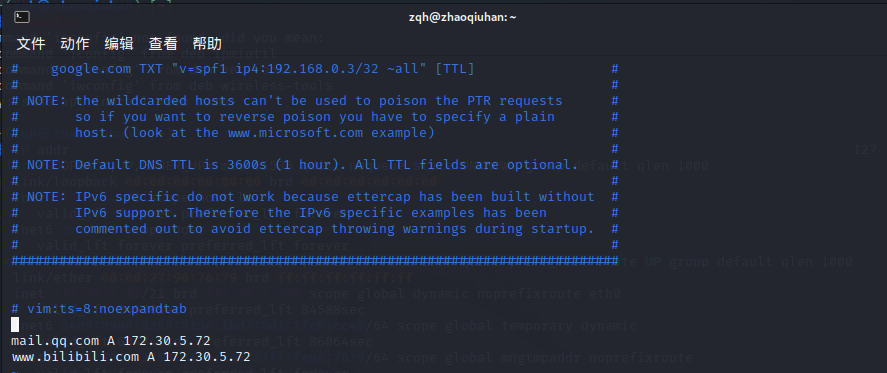

vim /etc/ettercap/etter.dns对DNS缓存表进行修改

mail.qq.com A 172.20.10.3

www.bilibili.com A 172.20.10.3

-

ettercap -G启动ettercap可视化界面 -

选择网卡

eth0,并且点击√开始监听 -

右上角的工具栏中选择

Hosts——>Scan for hosts扫描子网 -

点击

Hosts——>Hosts list查看存活主机 -

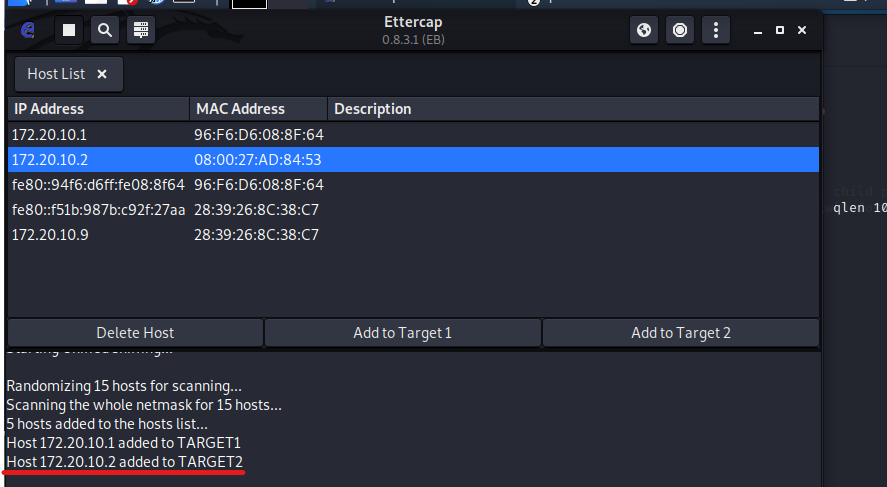

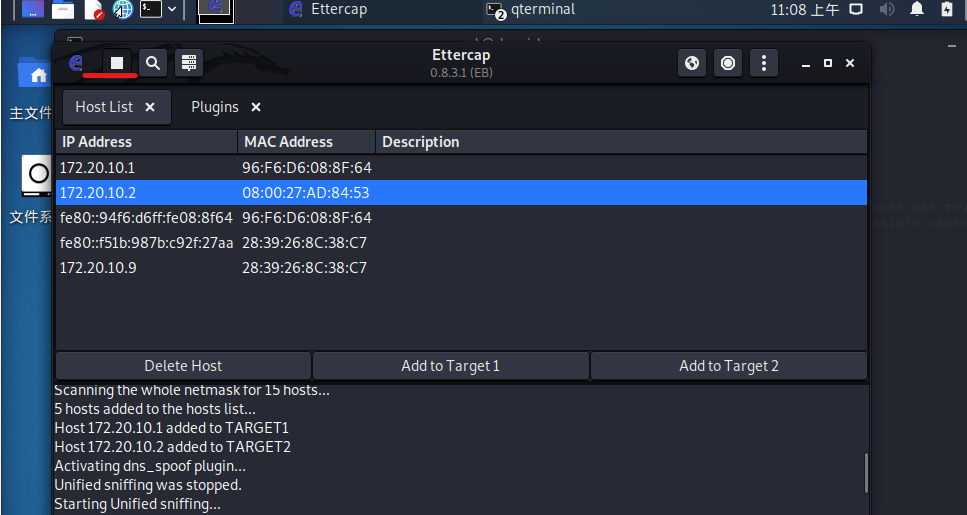

将攻击机网关的IP

172.20.10.1添加到target1,将靶机IP172.20.10.2添加到target2

-

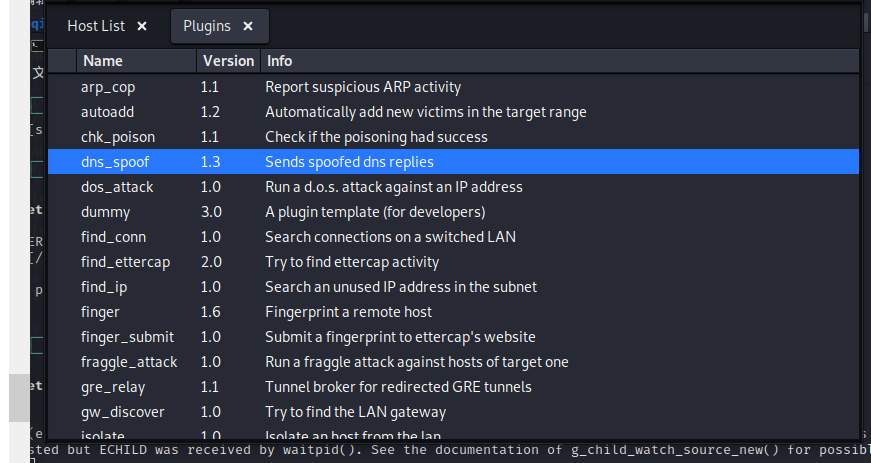

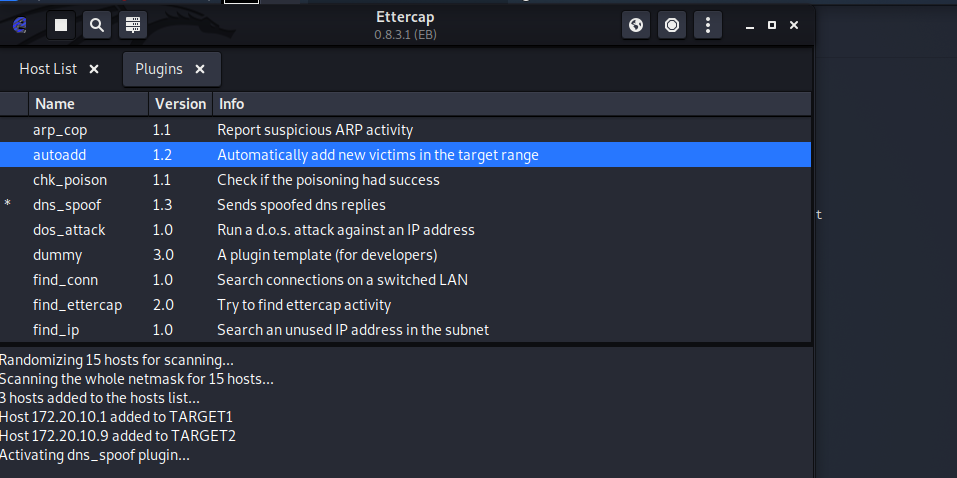

点击右上角工具栏中的

Plugins——>Manage the plugins

-

双击开启

dns_spoof即DNS欺骗的插件 -

点击左上角开始,此时处于嗅探模式下

-

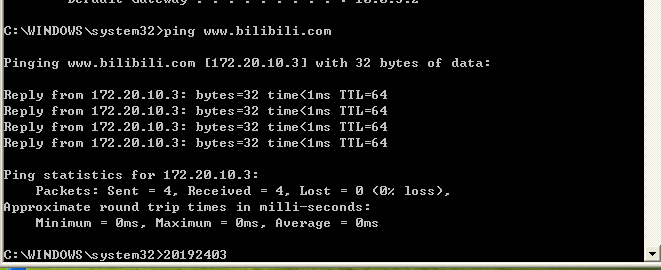

在靶机中对刚刚在DNS缓存表中添加的网站执行ping命令,结果如下:

可以看到,这几个网站的ip地址都变成了kali攻击机172.20.10.3的地址了

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

-

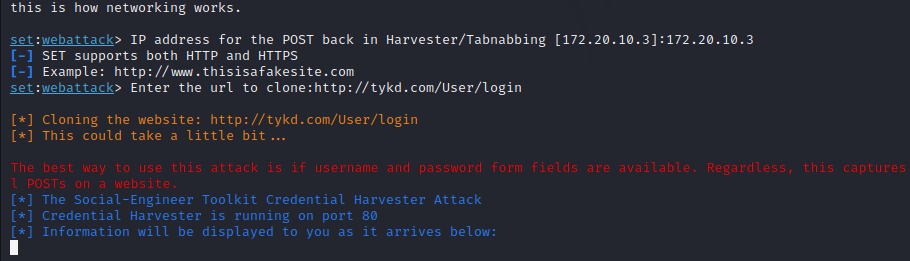

按照第一个实践的步骤克隆一个登录页面

-

使用

ettercap DNS spoof技术进行DNS欺骗

-

使用SET技术通过kali攻击机的地址,跳入克隆后的冒名钓鱼网站,输入登录密码等信息,就会被盗取信息

3.实验问题

3.1 80端口被占用

系统始终提示80端口被udp6占用了,而且不显示进程号,普通权限也无法关闭进程

用根用户权限强行关闭后会冒出一个新的来,如果都删去,虚拟机就无法联网了

最后在瀚文建议我可以先不管这个端口占用,直接打开toolkit。因为这个udp6看起来像是个系统内置设定,直接关系到能不能连网

事实证明确实如此

3.2 ettercap扫不到攻击机网关

刚开始打开ettercap的时候,一直扫不到攻击机的网关,中间换了好几个热点,都准备放弃了结果突然就好了

4. 实验体会

这次实验自己感觉难度不大,主要是上手实地体验了一下DNS欺骗的操作流程。实验中暴露出来的问题就是自己对于实验原理掌握还是不够清晰,比如80端口清空的必要性啊。

在今后的学习中还是要求真务实,搞明白为什么自然就知道做什么了。