BUUCTF-MISC-菜刀666

下载得到一个流量包

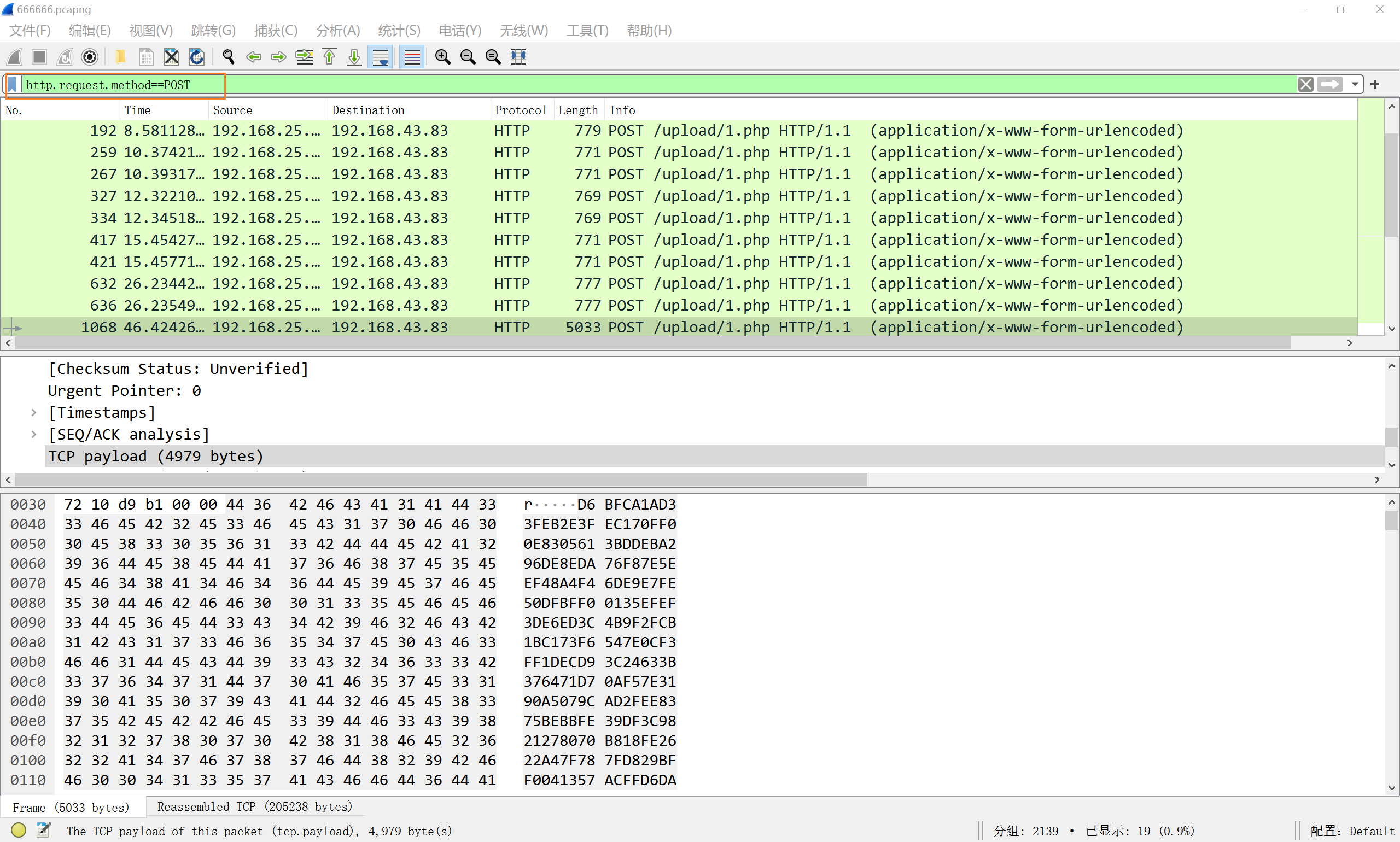

根据题目菜刀666,与菜刀有关,一般都是post连接,于是我们过滤post数据

http.request.method==POST

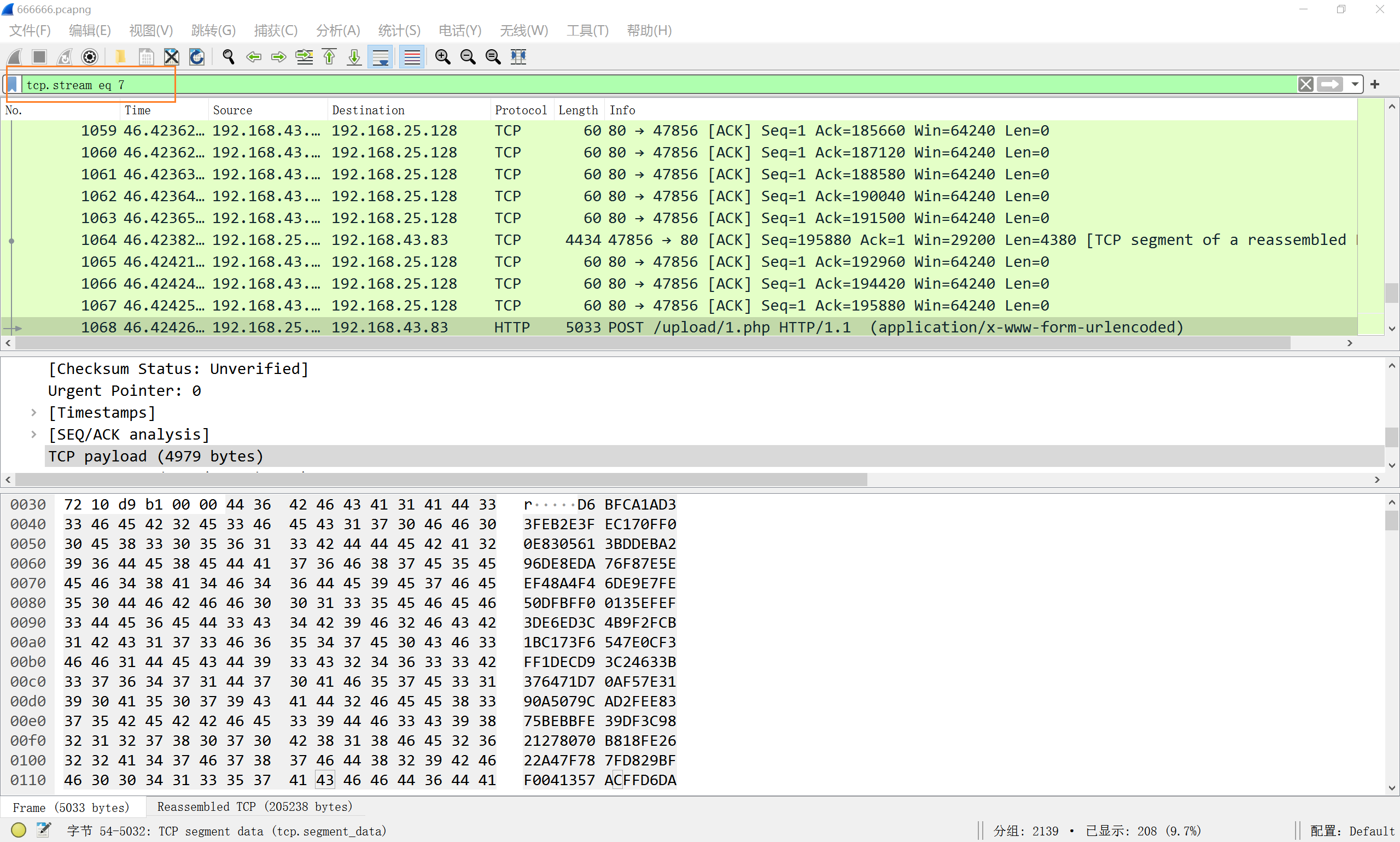

在tcp.stream eq 7中发现了大量数据

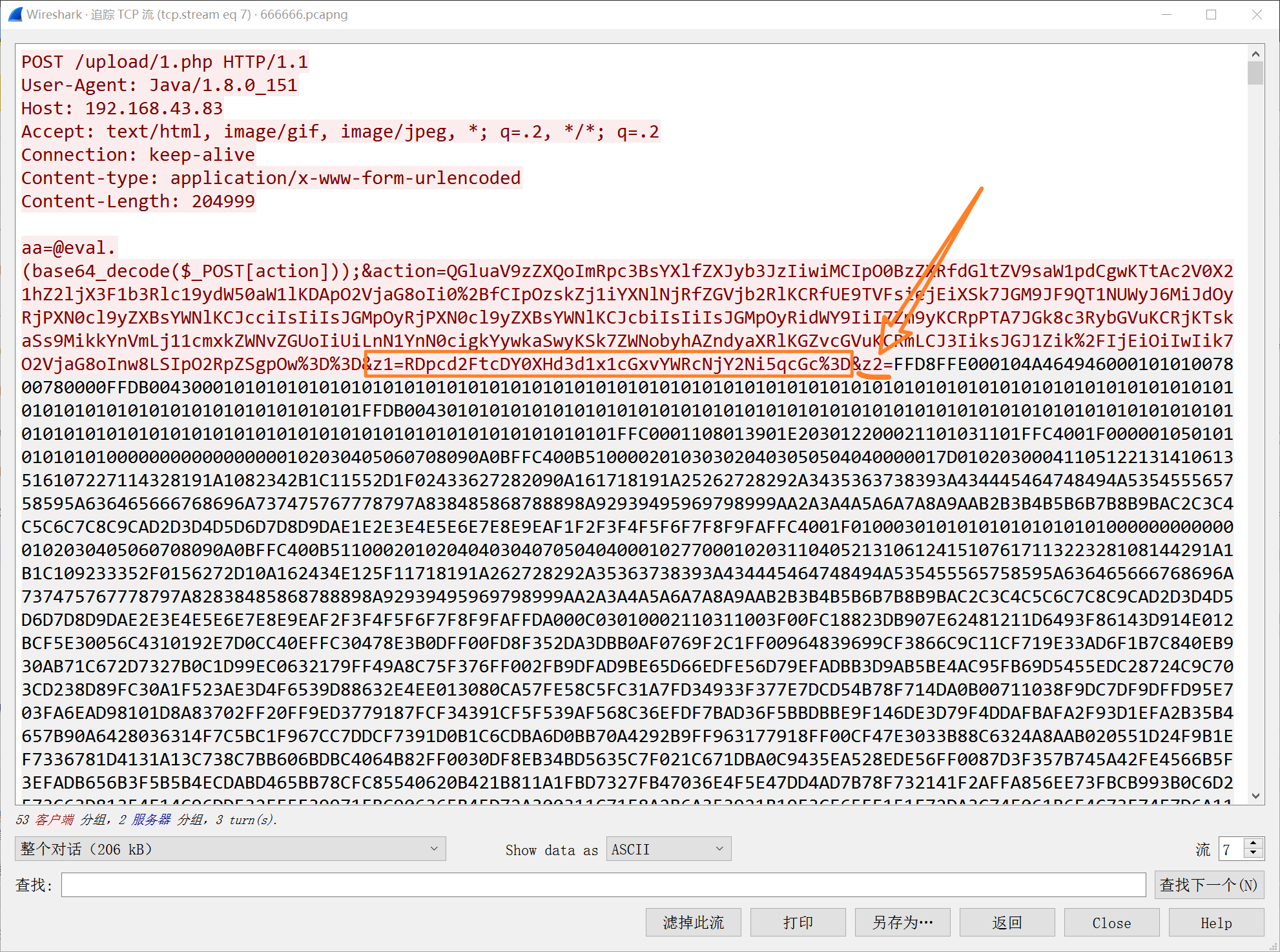

右键追踪TCP流,看到传了两个参数,z1是base64加密,z2是十六进制

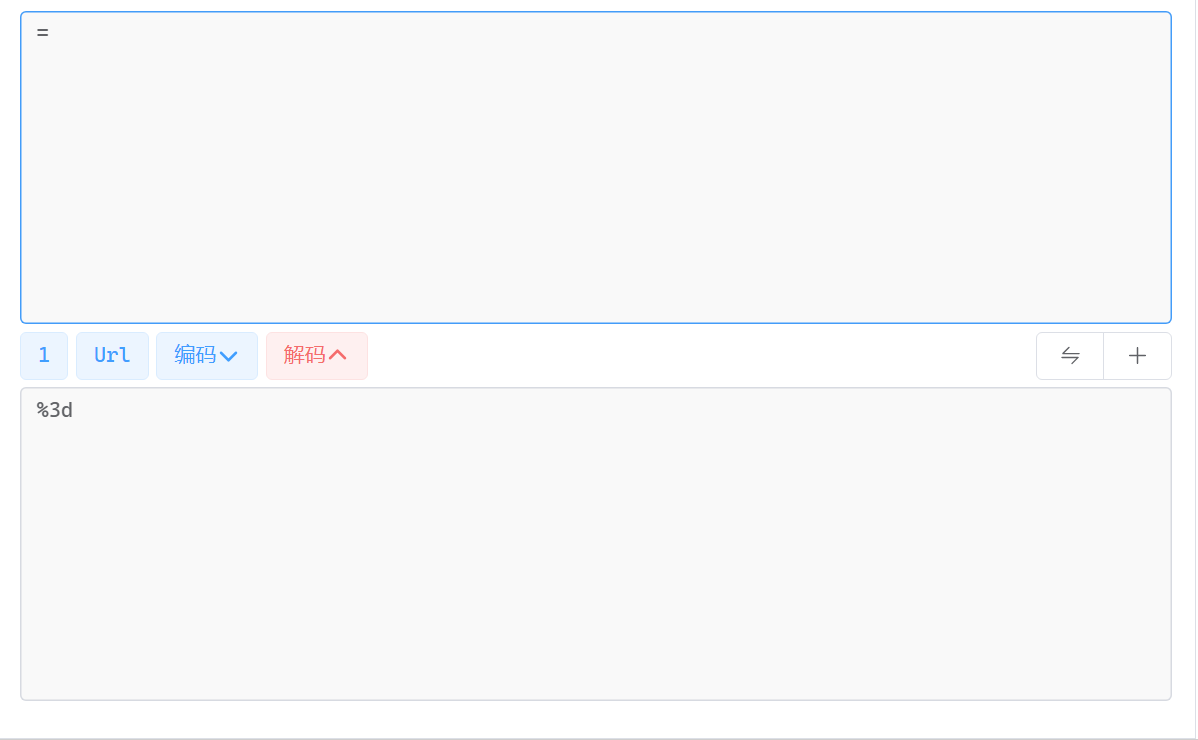

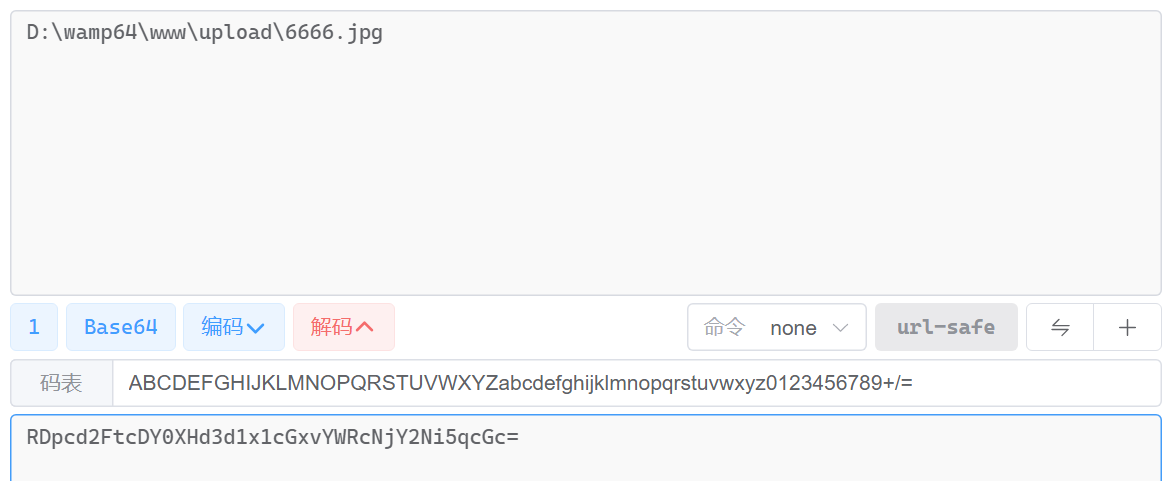

z1的末尾%3D是url编码,解码为 =

z1的base64解密,得到文件上传的目录

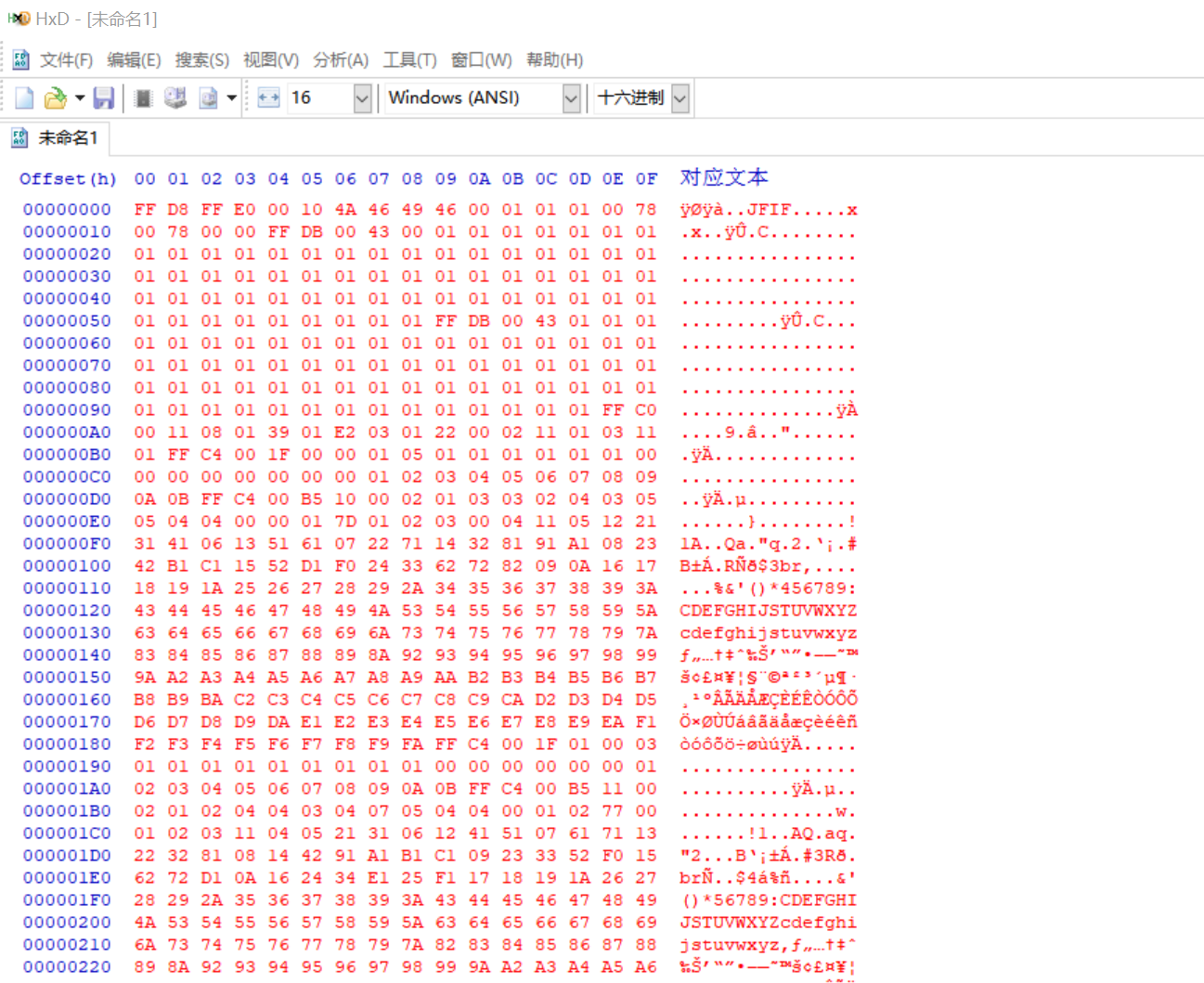

z2的十六进制粘贴道HxD中,可以看出来是一个jpg图片

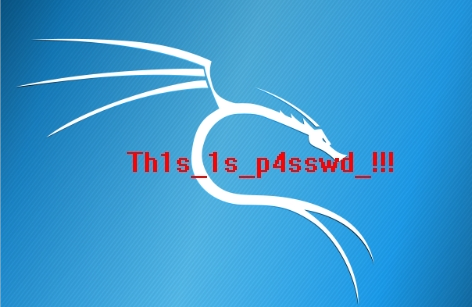

保存为jpg,得到图片,应该是压缩包密码Th1s_1s_p4sswd_!!!

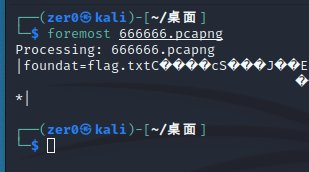

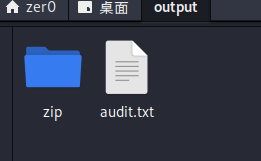

使用foremost命令,分离流量包

foremost 666666.pcpng

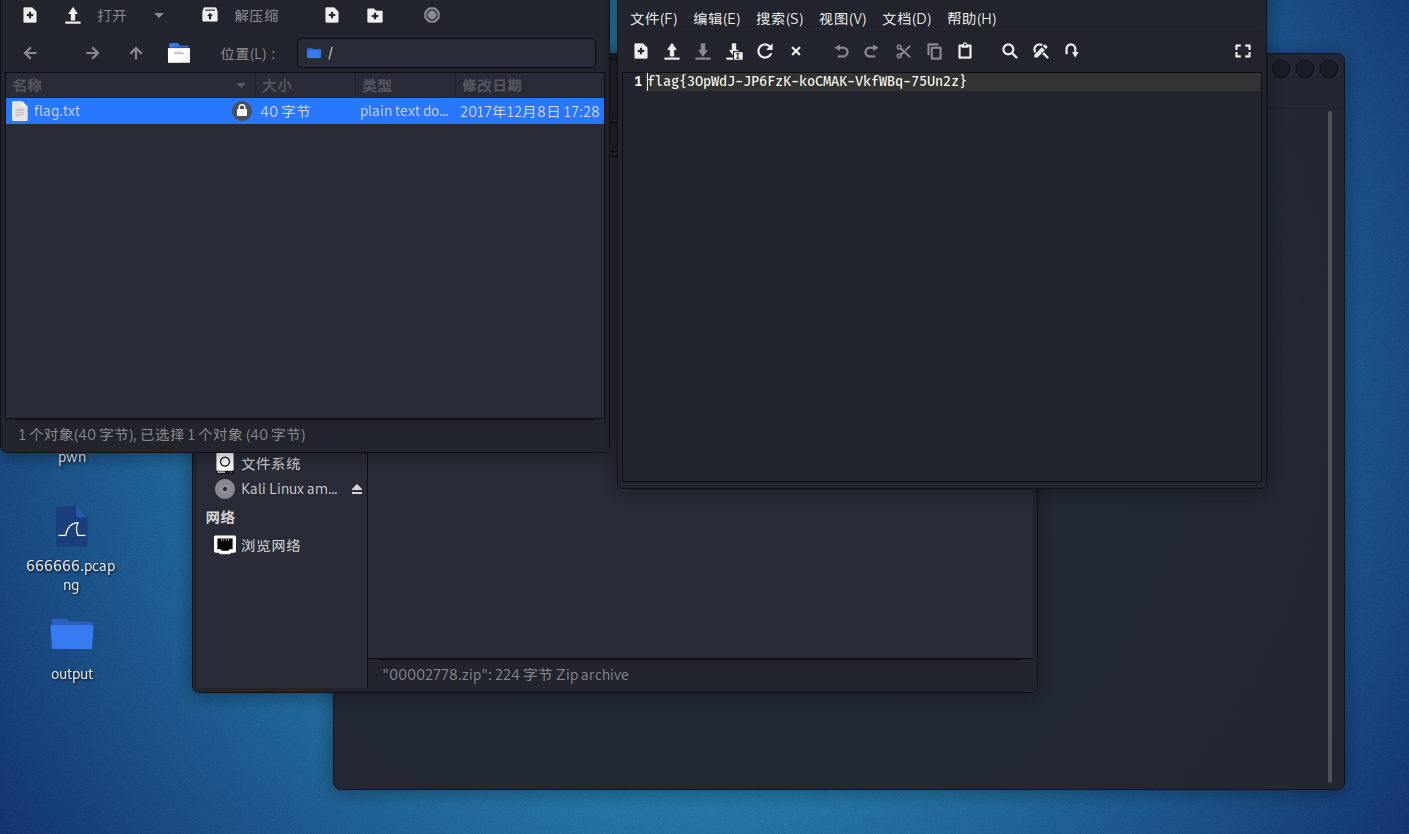

输入上面得到的密码,得flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】