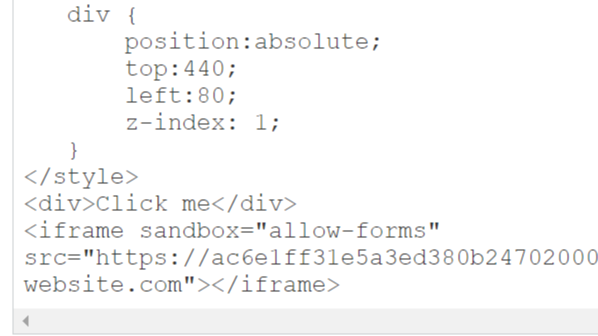

摘要:  实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i 阅读全文

实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i 阅读全文

实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i 阅读全文

实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i 阅读全文

摘要:  Good 阅读全文

Good 阅读全文

Good 阅读全文

Good 阅读全文

摘要:  靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们 阅读全文

靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们 阅读全文

靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们 阅读全文

靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们 阅读全文