Lab: Authentication bypass via information disclosure:通过信息泄露绕过认证

靶场内容

该实验室的管理界面存在身份验证绕过漏洞,但在不了解前端使用的自定义 HTTP 标头的情况下利用该漏洞是不切实际的。

要解决实验室问题,请获取标头名称,然后使用它绕过实验室的身份验证。访问管理界面并删除卡洛斯的帐户。

您可以使用以下凭据登录自己的帐户: wiener:peter

靶场解析

- 在 Burp Repeater 中,浏览到GET /admin. 响应表明,只有以管理员身份登录或从本地 IP 请求时才能访问管理面板。

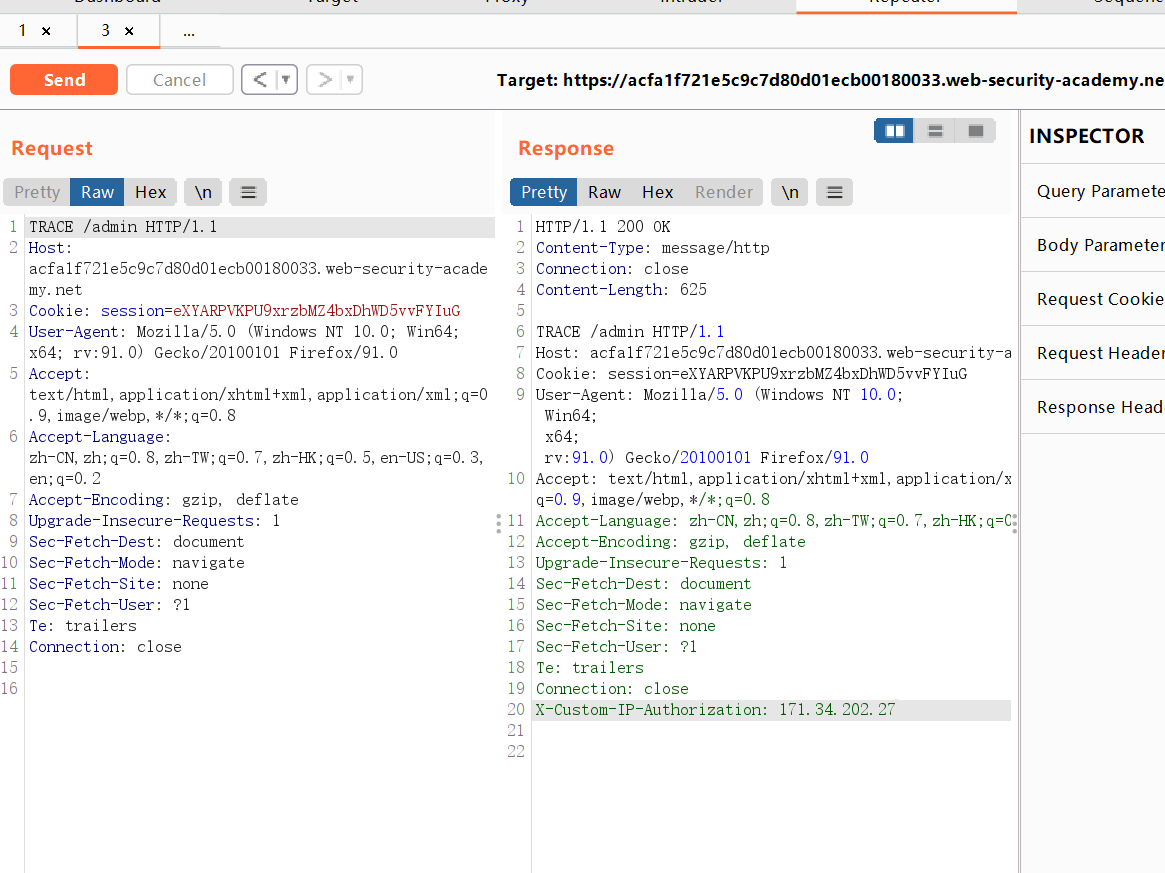

- 再次发送请求,但这次使用TRACE方法:

- TRACE /admin

- 研究响应。请注意X-Custom-IP-Authorization,包含您的 IP 地址的标头会自动附加到您的请求中。这用于确定请求是否来自localhostIP 地址。

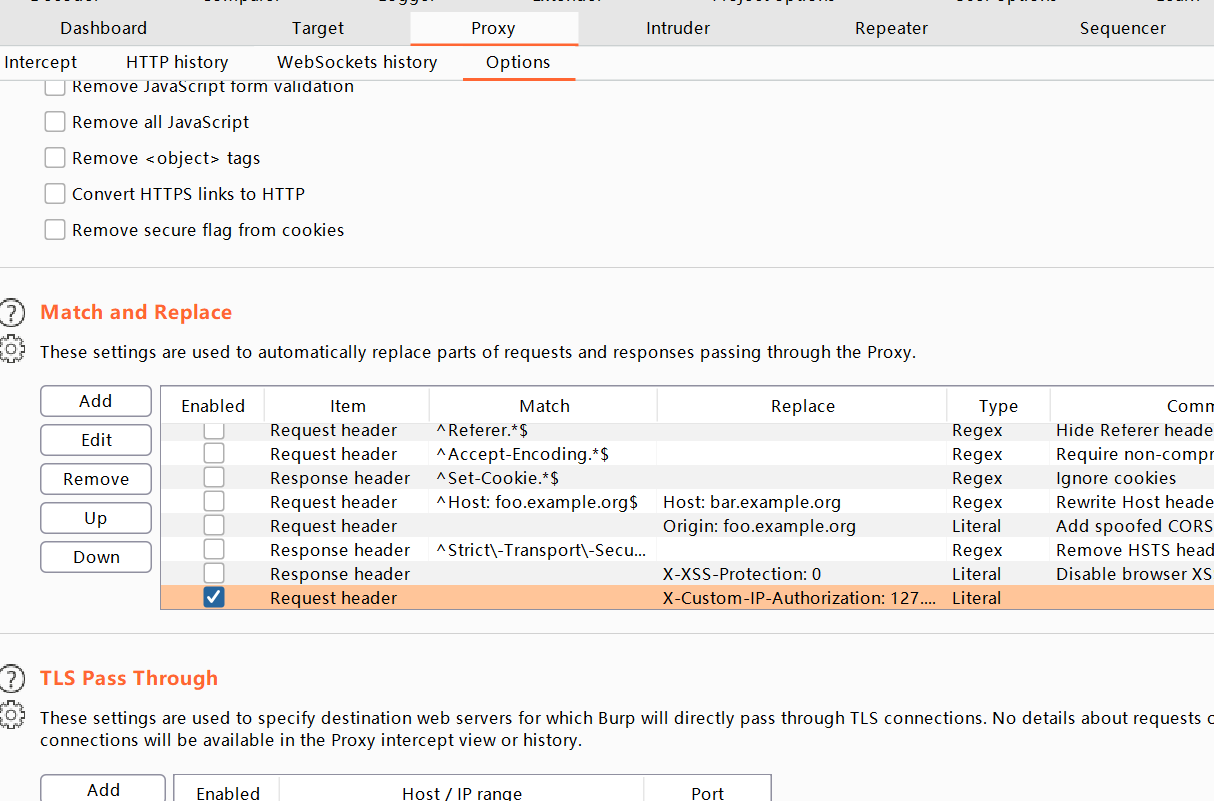

- 转到 "Proxy" > "Options",向下滚动到"Match and Replace" 部分,然后单击“add”。将匹配条件留空,但在“replace”字段中,输入

X-Custom-IP-Authorization: 127.0.0.1。Burp Proxy 现在会将此标头添加到您发送的每个请求中。

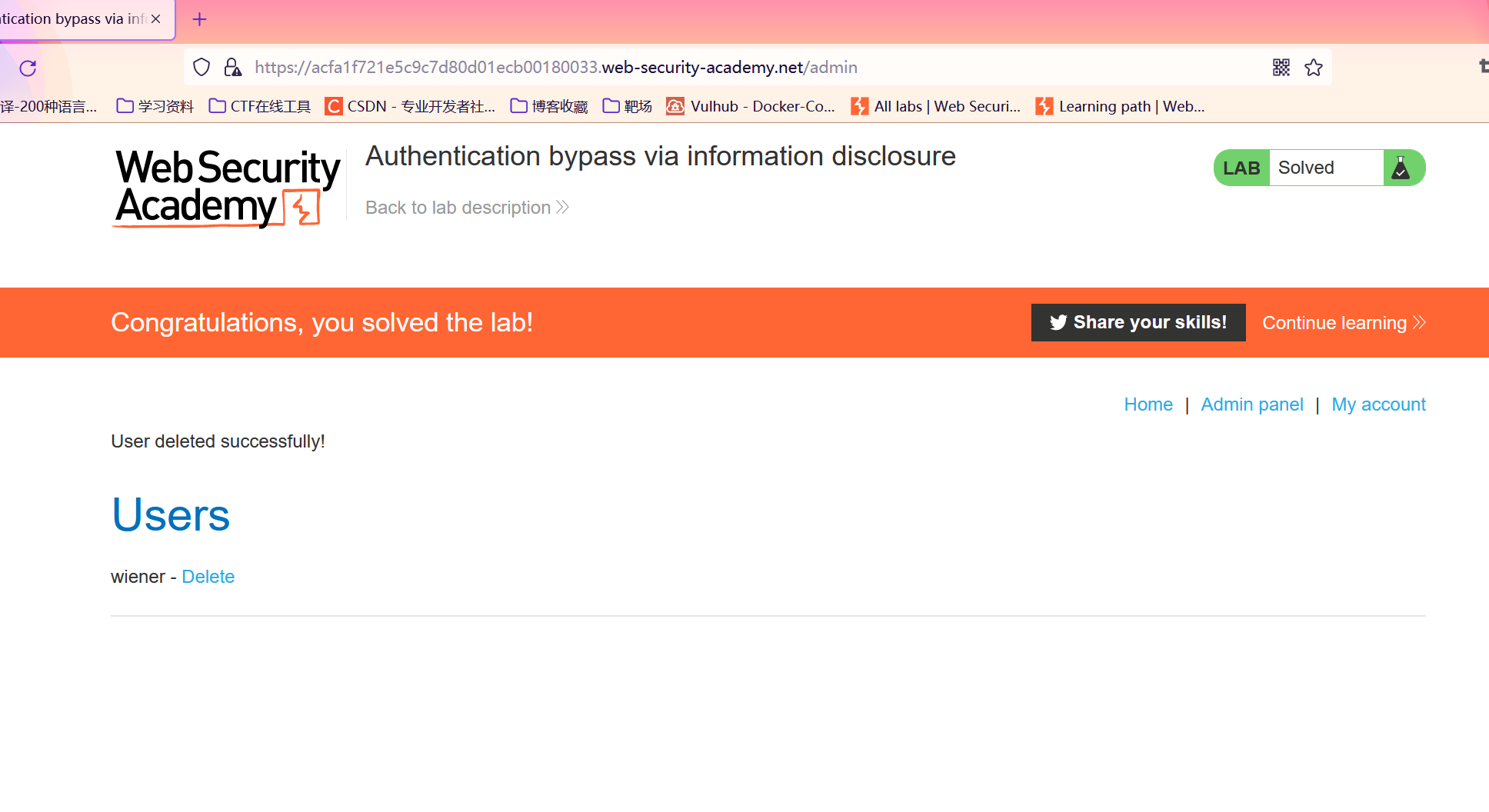

- 浏览到主页。请注意,您现在可以访问管理面板,您可以在其中删除 Carlos。

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15179419.html