Lab: High-level logic vulnerability:高级逻辑漏洞——意外价格

靶场内容

本实验未充分验证用户输入。您可以利用其采购工作流程中的逻辑缺陷以意外价格购买商品。解决实验室,买一件"Lightweight l33t leather jacket"。

您可以使用以下凭据登录自己的帐户: wiener:peter

漏洞分析

- 注意是要买一件夹克,不要买多了

- 这个漏洞的点在于,我们修改报文中的个数可以实现负数。

- 就相当于我要买夹克,修改为-1,虽然这样钱也是负数,但是拿别的东西来凑,凑到正数就可以买了

- 这种漏洞相对来说比较简单

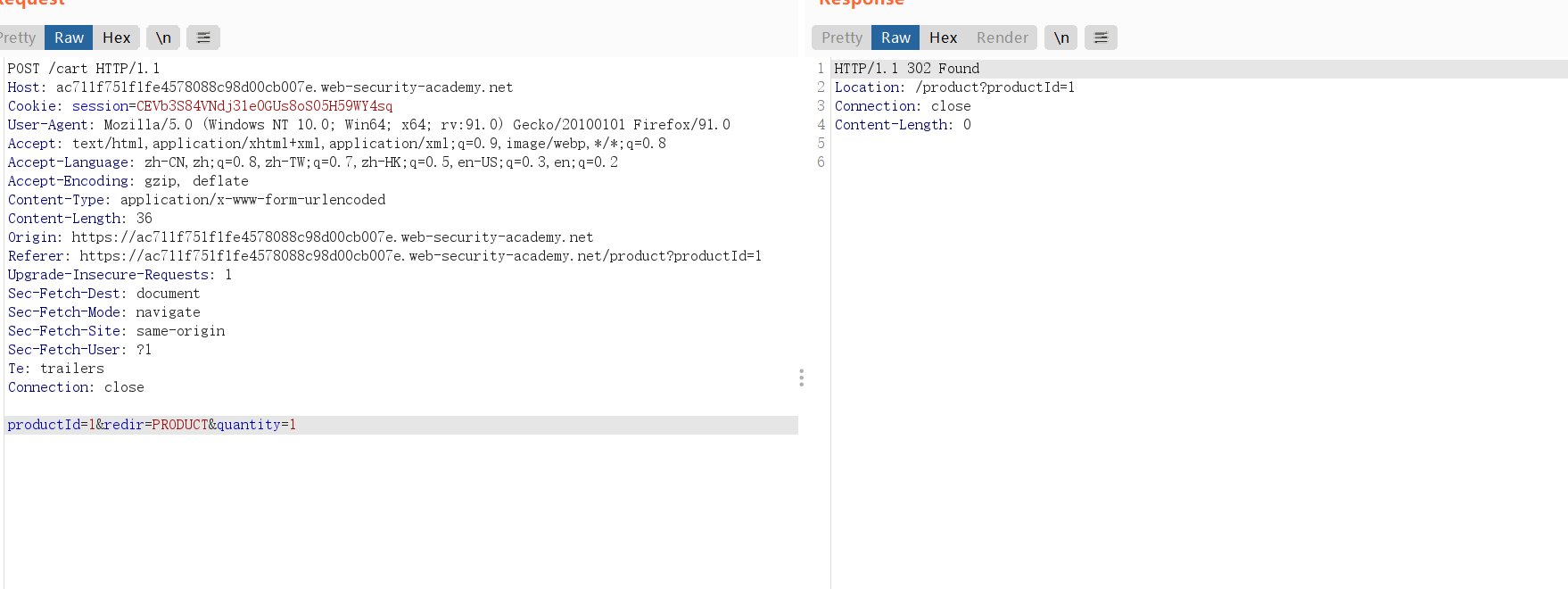

- 在 Burp 中,转到“proxy”>“HTTP history”并研究相应的 HTTP 消息。请注意,数量由POST /cart请求中的参数决定

- 转到"Intercept"选项卡并打开拦截。将夹克添加到您的购物车并转到POST /cart Burp 中拦截的请求。

- 将quantity参数更改为-1,然后转发剩余的请求。

- 刷新购物车页面,观察购物车中的数量是否已根据您的输入成功更新。

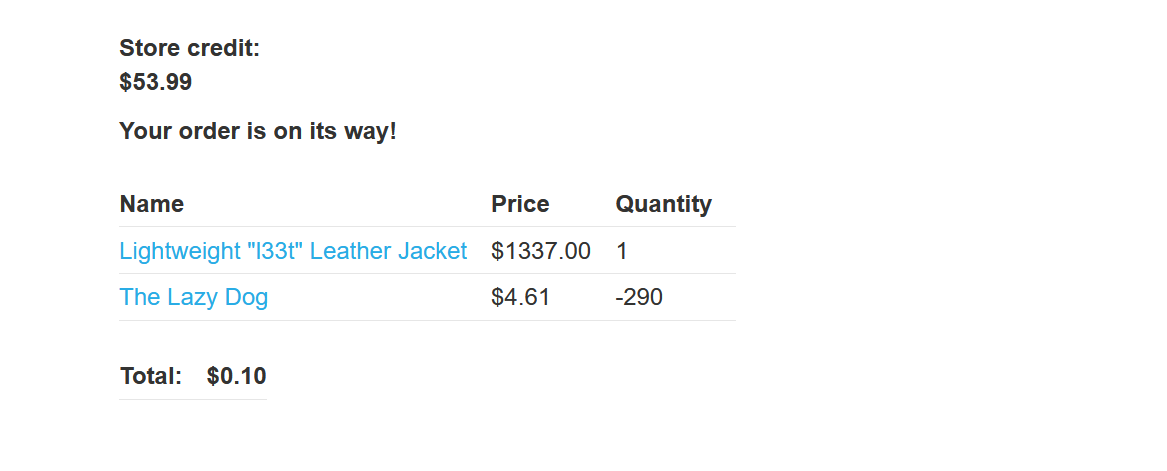

- 尝试付款,发现报错说付款金额不能是负数。

- 按照刚才的操作,尝试添加一些其他的商品让价格数变成正数,而且这个正数尽可能小,并且要小于当前账户的金额。

- 最后就可以提交付款,靶场通过

关键截图:

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15166897.html