Lab: Excessive trust in client-side controlsLab: 对客户端控制的过度信任

靶场内容:

本实验未充分验证用户输入。您可以利用其采购工作流程中的逻辑缺陷以意外价格购买商品。解决实验室,买一件“Lightweight "l33t" Leather Jacket”。

您可以使用以下凭据登录自己的帐户: wiener:peter

漏洞解析:

- 首先,利用题目给定的账号密码登录到靶场里面去

- 然后找到题目要的夹克Lightweight "l33t" Leather Jacket

- 将这个夹克加入到自己的购物车里面去

- 在这个过程中就存在着一个漏洞,就是在提交到购物车这个报文中的账单数值是可以修改的

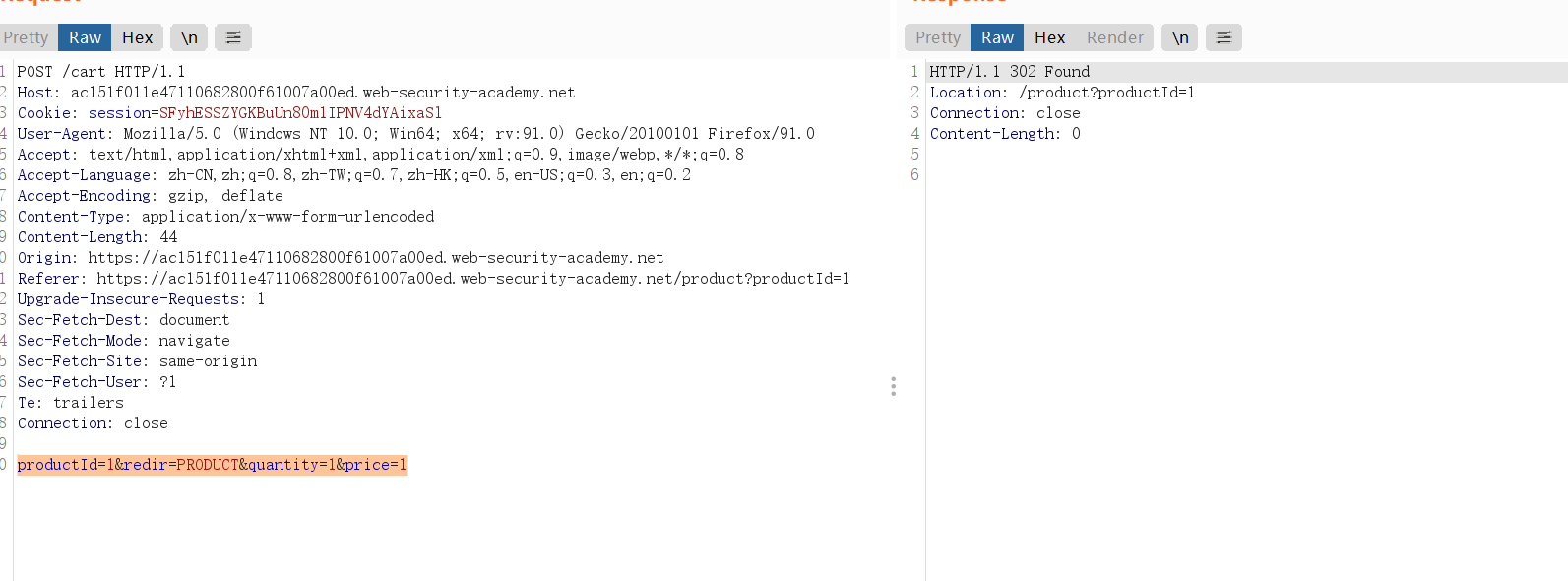

- 在 Burp 中,转到“proxy”>“HTTP history”并研究订单过程。请注意,当您将商品添加到购物车时,相应的请求包含一个price参数。将POST /cart请求发送到 Burp Repeater。

- 修改price到一个非常小的值,点击提交

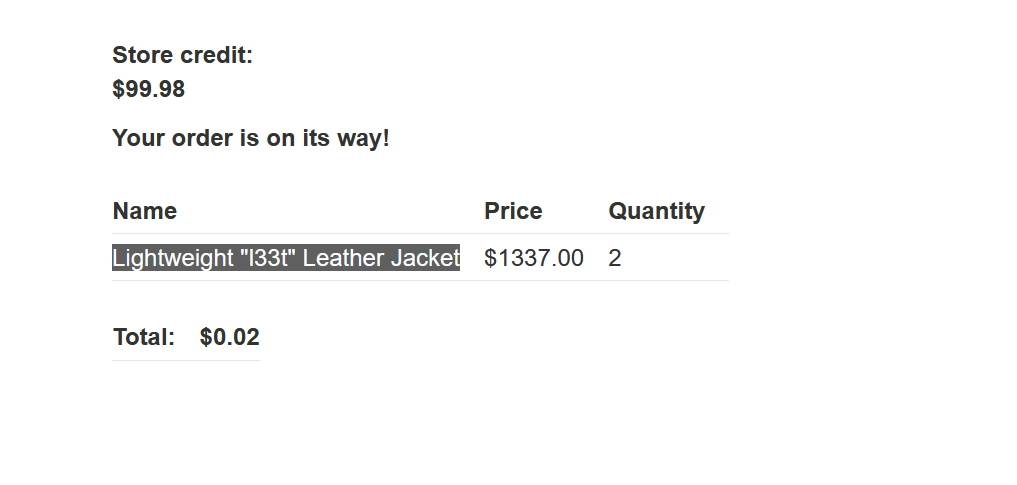

- 回到web页面,点击刷新,就可以看见已经被修改的价格了

- 最后购买就可以靶场过关

关键截图:

本文来自博客园,作者:{Zeker62},转载请注明原文链接:https://www.cnblogs.com/Zeker62/p/15166703.html