随笔分类 - PortSwigger靶场刷题记录

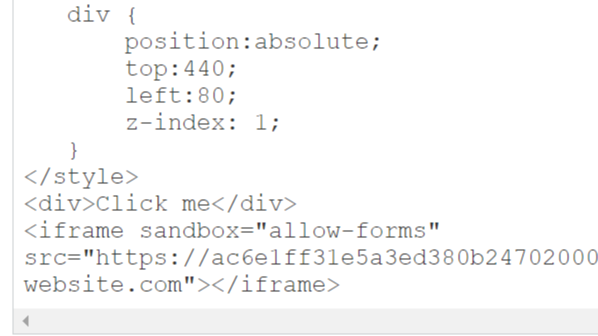

摘要: 实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i

阅读全文

实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i

阅读全文

实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i

阅读全文

实验内容 该实验室包含一个由点击触发的XSS漏洞。构建一个点击劫持攻击,欺骗用户点击“点击我”按钮来调用该print()函数。 解决方法: <style> iframe { position:relative; width:500; height: 700; opacity: 0.0001; z-i

阅读全文

摘要: Good

阅读全文

Good

阅读全文

Good

阅读全文

Good

阅读全文

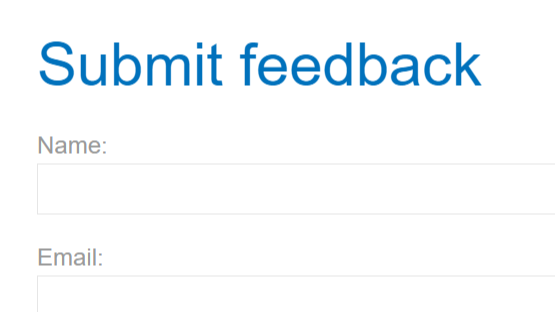

摘要: 靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们

阅读全文

靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们

阅读全文

靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们

阅读全文

靶场内容: 该实验室扩展了基本的点击劫持例如在实验室:基本点击劫持与CSRF令牌保护。 该实验室的目标是通过使用 URL 参数预填充表单并诱使用户无意中单击“更新电子邮件”按钮来更改用户的电子邮件地址。 为了解决这个实验,制作一些 HTML 来构建帐户页面,并通过单击“点击我”诱饵来欺骗用户更新他们

阅读全文

摘要:靶场内容: 该实验室包含登录功能和受CSRF 令牌保护的删除帐户按钮。用户将点击诱饵网站上显示“点击”一词的元素。 为了解决这个实验,制作一些 HTML 来构建帐户页面并欺骗用户删除他们的帐户。删除帐号后,实验室就解决了。 您可以使用以下凭据登录自己的帐户: wiener:peter 注意 受害者将

阅读全文

摘要:靶场内容: 本实验使用基于序列化的会话机制和 Ruby on Rails 框架。有一个记录的漏洞利用可以通过此框架中的小工具链实现远程代码执行。 要解决实验室问题,请查找记录的漏洞利用并对其进行调整以创建包含远程代码执行有效负载的恶意序列化对象。然后,将此对象传递到网站以morale.txt从 Ca

阅读全文

摘要:靶场内容 该实验室具有使用签名 cookie 的基于序列化的会话机制。它还使用通用的 PHP 框架。尽管您没有源代码访问权限,但您仍然可以使用预构建的小工具链来利用此实验室的不安全反序列化。 为了解决实验室问题,识别目标框架,然后使用第三方工具生成包含远程代码执行有效负载的恶意序列化对象。然后,研究

阅读全文

摘要:靶场内容 本实验使用基于序列化的会话机制并加载 Apache Commons Collections 库。尽管您没有源代码访问权限,但您仍然可以使用预先构建的小工具链来利用此实验室。 为了解决实验室问题,请使用第三方工具生成包含远程代码执行负载的恶意序列化对象。然后,将此对象传递到网站以morale

阅读全文

摘要:靶场内容 本实验使用基于序列化的会话机制,因此容易受到任意对象注入的影响。为了解决实验室问题,创建并注入恶意序列化对象以morale.txt从 Carlos 的主目录中删除文件。您需要获得源代码访问权限才能解决此实验。 您可以使用以下凭据登录自己的帐户: wiener:peter 有时,您可以通过将

阅读全文

摘要:靶场内容: 本实验使用基于序列化的会话机制。某个功能对序列化对象中提供的数据调用危险的方法。要解决实验室问题,请编辑会话 cookie 中的序列化对象,并使用它morale.txt从 Carlos 的主目录中删除文件。 您可以使用以下凭据登录自己的帐户: wiener:peter 您还可以访问备份帐

阅读全文

摘要:靶场内容: 本实验使用基于序列化的会话机制,因此容易绕过身份验证。解决实验室,编辑会话cookie中的序列化对象以访问该administrator帐户。然后,删除carlos。 您可以使用以下凭据登录自己的帐户: wiener:peter 靶场解析 这个靶场的关键知识点在于PHP中的 == 弱比较

阅读全文

摘要:https://portswigger.net/web-security/deserialization/exploiting/lab-deserialization-modifying-serialized-objects 靶场内容: 本实验使用基于序列化的会话机制,因此容易受到权限提升的影响。为

阅读全文

摘要:靶场内容: 本实验室在产品图片显示中存在文件路径遍历漏洞。 应用程序验证提供的文件名是否以预期的文件扩展名结尾。 要解决实验室问题,请检索/etc/passwd文件的内容 漏洞解析: 这个文件过滤是必须以png为扩展名才能有效 但是我们的passwd并不是png文件 但是我们可以添加%00这样的字节

阅读全文

摘要:靶场内容: 该实验室在产品库存检查器中包含一个操作系统命令注入漏洞。 应用程序执行包含用户提供的产品和商店 ID 的 shell 命令,并在其响应中返回命令的原始输出。 为了解决实验室,执行whoami命令来确定当前用户的名称。 漏洞分析 这是一个命令注入,我们需要找到一个注入点 这里的注入点是在商

阅读全文

摘要:@ 靶场内容: 本实验在反馈功能中包含一个OS 命令盲注入漏洞。 应用程序执行包含用户提供的详细信息的 shell 命令。命令的输出不会在响应中返回。但是,您可以使用输出重定向来捕获命令的输出。有一个可写文件夹: /var/www/images/ 该应用程序从该位置提供产品目录的图像。您可以将注入命

阅读全文

摘要:靶场内容: 本实验在反馈功能中包含一个OS 命令盲注入漏洞。 应用程序执行包含用户提供的详细信息的 shell 命令。命令的输出不会在响应中返回。 解决实验室,利用OS盲注漏洞造成10秒延迟。 漏洞分析: 这就是一个关于时间延迟的命令注入 这次的注入点在email 随便打开一个标签页 然后发现上面有

阅读全文

摘要:靶场内容: 本实验在反馈功能中包含一个OS 命令盲注入漏洞。 应用程序执行包含用户提供的详细信息的 shell 命令。该命令是异步执行的,对应用程序的响应没有影响。无法将输出重定向到您可以访问的位置。但是,您可以触发与外部域的带外交互。 要解决实验室问题,请执行whoami命令并通过 DNS 查询将

阅读全文

摘要:靶场内容: 本实验在反馈功能中包含一个 OS命令盲注入漏洞。 应用程序执行包含用户提供的详细信息的 shell 命令。该命令是异步执行的,对应用程序的响应没有影响。无法将输出重定向到您可以访问的位置。但是,您可以触发与外部域的带外交互。 为解决实验室问题,利用盲操作系统命令注入漏洞向 Burp Co

阅读全文

摘要:恢复内容开始 ## 靶场内容 该实验室的采购工作流程存在逻辑缺陷。为了解决实验室,利用这个漏洞购买了一件“轻量级l33t皮夹克”。 您可以使用以下凭据登录自己的帐户: wiener:peter 漏洞分析 在 Burp 运行的情况下,登录并注册时事通讯以获得优惠券代码SIGNUP30。请注意,您可以购

阅读全文

摘要:靶场内容 该实验室的采购工作流程存在逻辑缺陷。为了解决实验室,利用这个漏洞购买了一件“轻量级l33t皮夹克”。 您可以使用以下凭据登录自己的帐户: wiener:peter 漏洞分析 登录并注意有一个优惠券代码,NEWCUST5。 在页面底部,注册 newsletter。您会收到另一个优惠券代码,S

阅读全文

摘要:靶场内容 该实验室对登录过程中的事件顺序做出了有缺陷的假设。破解实验室,利用该漏洞绕过实验室认证,访问管理界面,删除Carlos。 您可以使用以下凭据登录自己的帐户: wiener:peter 漏洞分析 在 Burp 运行的情况下,完成登录过程并注意您需要在进入主页之前选择您的角色。 使用内容扫描工

阅读全文