HECTF

HECTF

Rem_You

jpeg文件

- FFD8表示图像的开始

- FFD9表示图像结束

修改后缀为jpg

zip文件

binwalk 分离文件可能会漏掉信息

比如010查看 FFD9之后和zip文件头之间 可能存在压缩包密码

binwalk 是察觉不到的

拼接二维码

解码得到flag

恶势力的仓库

流量包分析

分析请求解码

将echo的 多余数据删掉

文件导出gif ,png ,7z..

导出分组字节流 修改对应文件后缀

010删除文件头的垃圾数据(echo的多余数据,尾部可删可不删,不影响)

文件正常 同理png,7z文件

发现7z文件需要解压密码,流量包里png后面给的base64提示

Although there is nothing here, l still have a hintprepared for you: perhaps you've seen the passwordbefore!!

看起来像base64但是太短了 看到前面有个等号 逆一下

得到密码解压缩

打开发现每个都隐藏了0,1

猜测二维码 也可能是摩斯密码,二进制等

条件格式-->突出—>文本(该文件是文本)

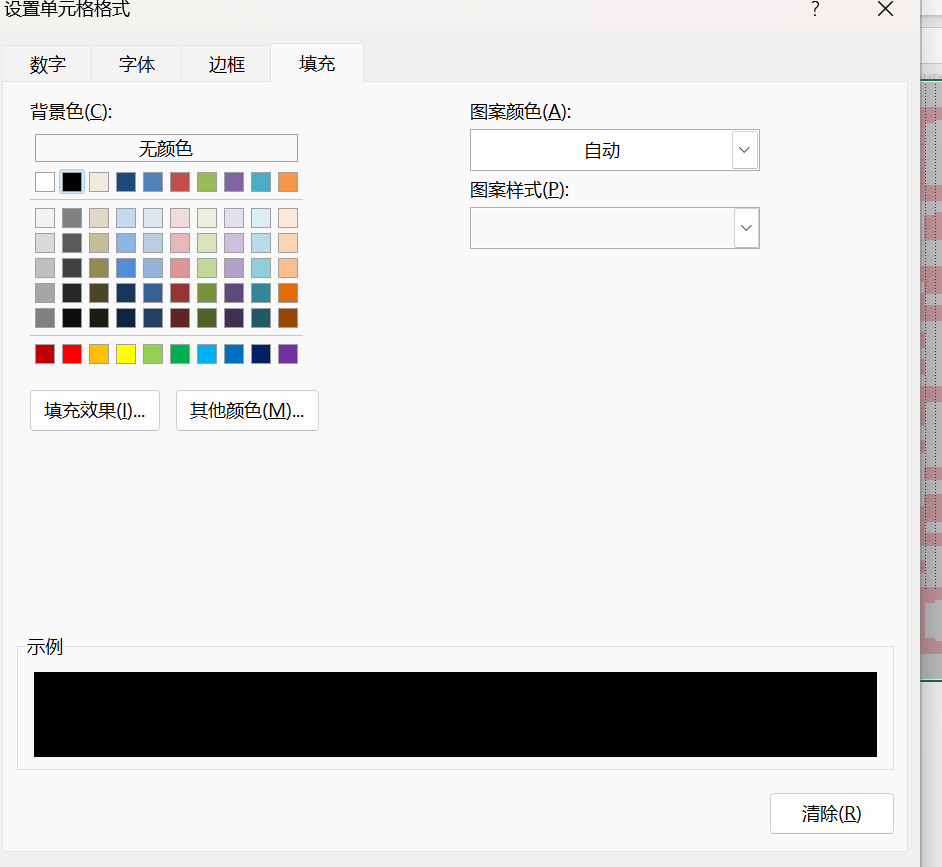

将0或1改成黑的

修改列宽